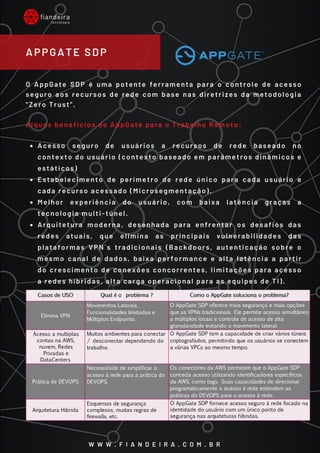

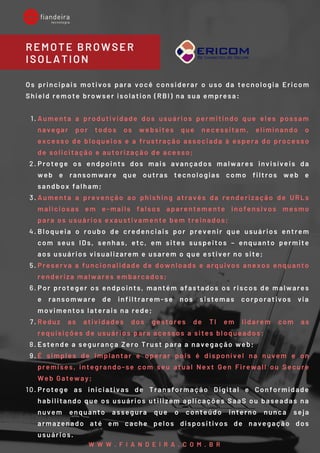

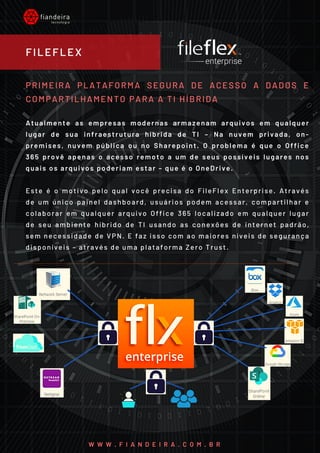

O documento discute a evolução das demandas tecnológicas para o trabalho remoto, destacando a essência da revisão tecnológica para empresas em diferentes níveis de maturidade. Apresenta soluções como AppGate, Ericom Shield e FileFlex, que oferecem segurança e eficiência no acesso a dados e aplicações, promovendo um modelo operacional moderno com foco em segurança zero trust. A tecnologia é adaptada para atender a necessidade de acessos seguros em ambientes híbridos, garantindo proteção contra vazamentos de dados e outras ameaças.