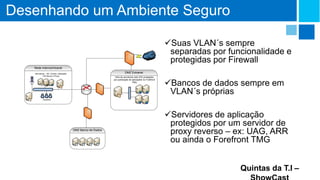

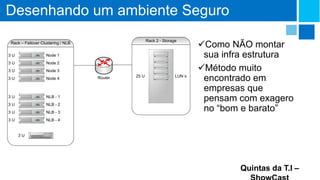

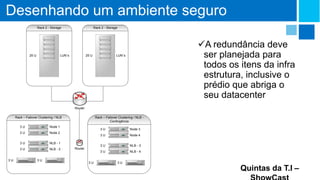

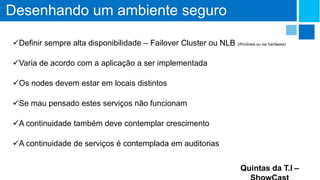

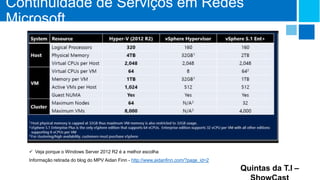

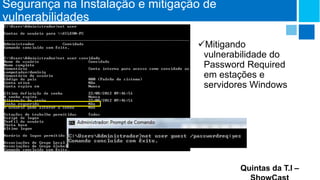

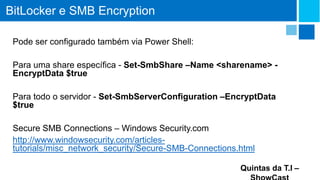

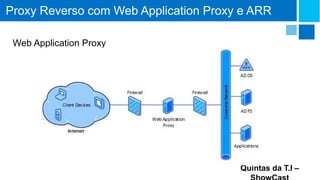

O documento discute estratégias de segurança em redes Microsoft, incluindo desenhar um ambiente seguro, continuidade de serviços, patches de segurança e proteção da rede com 802.1x e criptografia. Apresenta também recursos como Web Application Proxy, ARR e demonstra algumas funcionalidades de segurança do Windows Server 2012 R2.