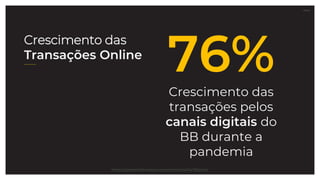

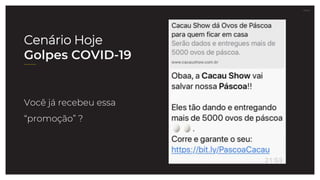

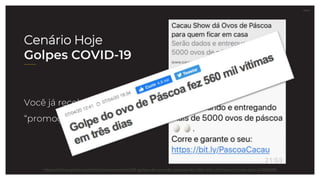

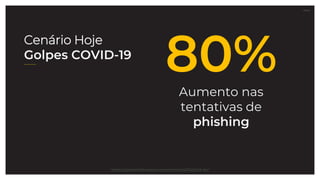

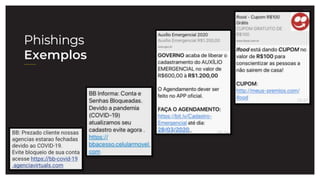

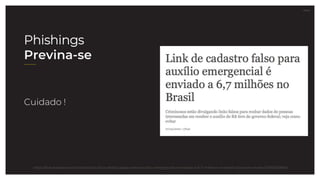

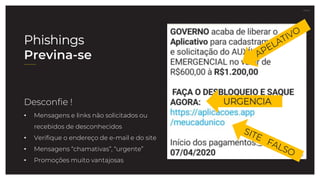

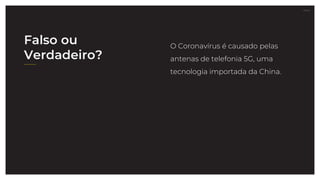

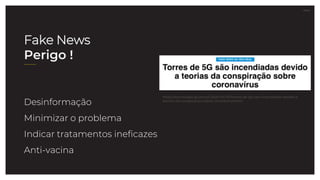

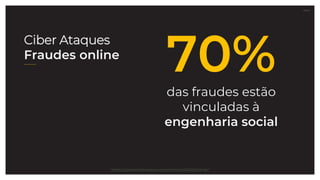

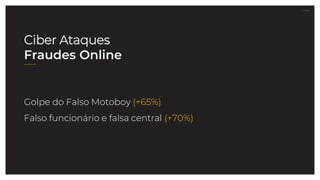

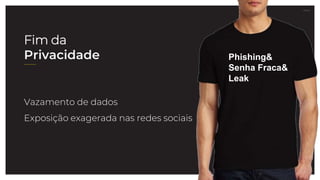

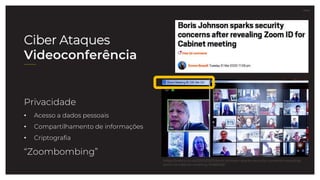

O documento discute como se proteger na internet, destacando o aumento de fraudes online e tentativas de phishing durante a pandemia de COVID-19. Também aborda a disseminação de fake news e a importância de verificar fontes confiáveis. Além disso, fornece dicas de segurança para evitar ciber ataques, especialmente em situações de videoconferência.