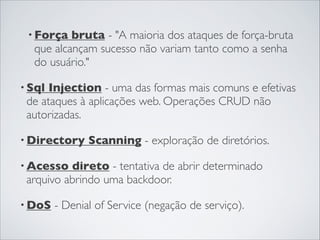

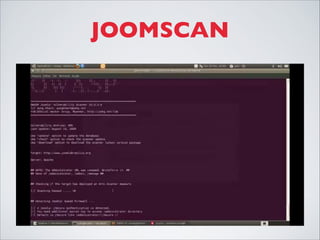

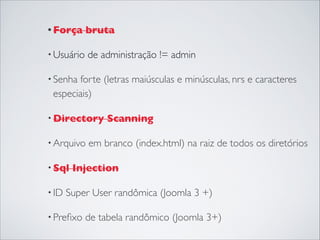

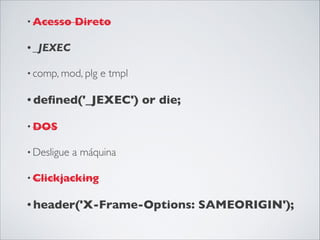

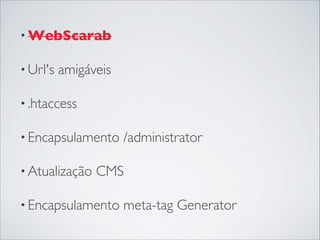

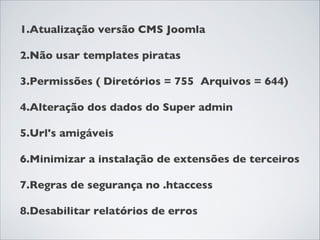

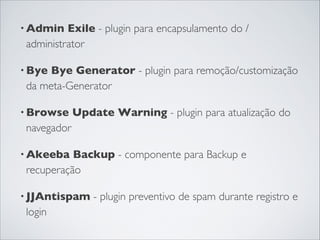

O documento apresenta práticas de segurança para proteger sites Joomla! contra diversos tipos de ataques, incluindo força bruta, SQL injection, e clickjacking. Além de listar vulnerabilidades e recomendações, destaca a importância de atualizações de software e permissão adequada de arquivos e diretórios. Recursos e extensões úteis para aumentar a segurança também são sugeridos.