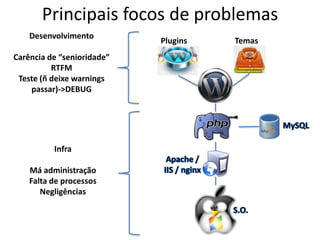

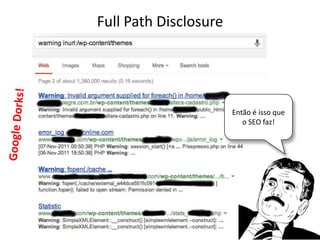

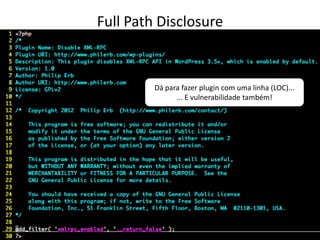

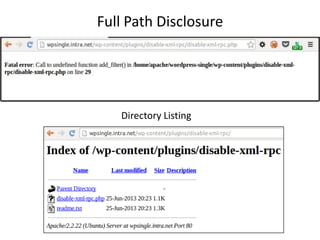

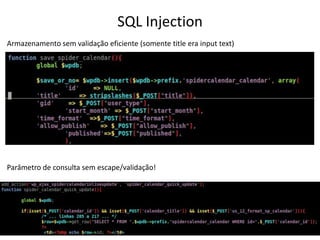

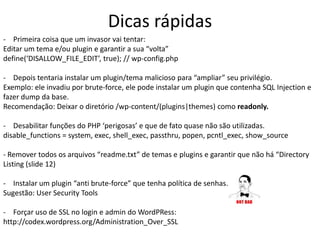

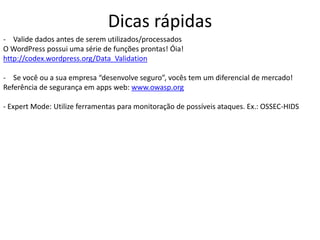

O documento discute possíveis motivos e métodos para ataques cibernéticos contra sites com alto volume de tráfego, como exploração de vulnerabilidades em plugins e temas para distribuição de malware, phishing e desvirtuação de votações. Também fornece dicas de segurança como validação de dados, desabilitação de funções perigosas e uso de SSL.

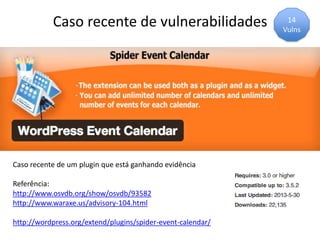

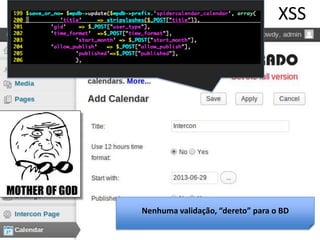

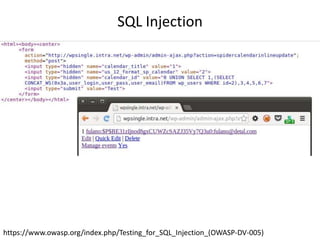

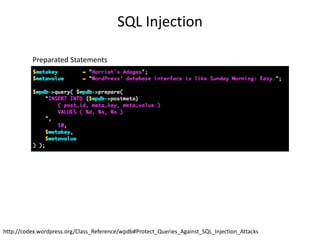

![<a title="Manage Events" class="row-title"

href="admin.php?page=SpiderCalendar&task=show_manage_event

&calendar_id=<?php echo $rows[$i]->id; ?>"><?php echo $rows[$i]-

>title; ?></a>](https://image.slidesharecdn.com/intercon-130716185805-phpapp02/85/iMasters-Intercon-Dev-WordPress-Seguranca-em-WordPress-19-320.jpg)

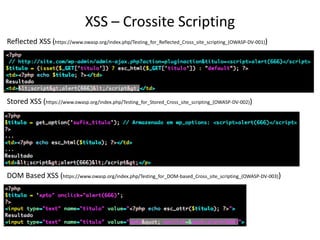

![Dicas rápidas

Bloquear User Enumeration no .htaccess

RewriteEngine on

RewriteCond %{REQUEST_URI} ^$

RewriteCond %{QUERY_STRING} ^/?author=([0-9]*)

RewriteRule ^(.*)$ http://site.com/ [L,R=301]

Proteger wp-admin com senha (.htaccess diretório wp-admin):

AuthType Basic

AuthName “Area Restrita”

AuthUserFile /path/arquivo/htpasswd #fora do DocumentRoot

Require valid-user

Como criar arquivo de senha: $htpasswd –c htpasswdfile username

Obs.: Basic pois o admin já está com SSL

Ref: http://www.linux.org/article/view/-htaccess-password-protection-securing-a-folder-in-a-website](https://image.slidesharecdn.com/intercon-130716185805-phpapp02/85/iMasters-Intercon-Dev-WordPress-Seguranca-em-WordPress-30-320.jpg)