Incorporar apresentação

Baixado 75 vezes

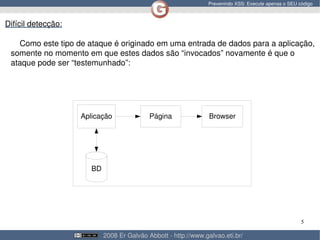

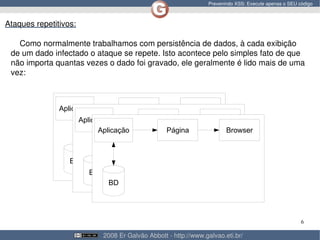

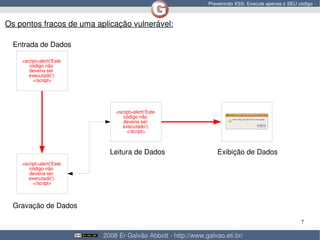

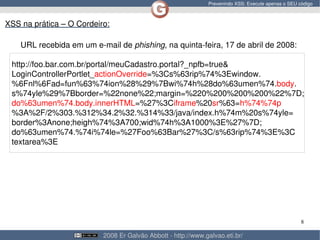

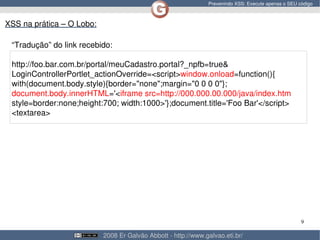

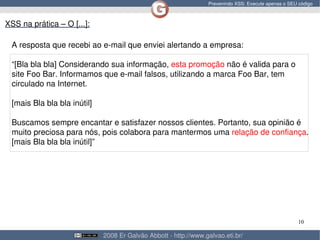

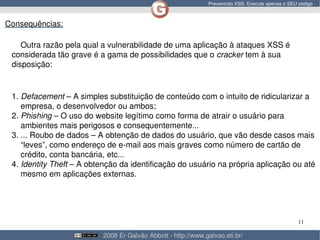

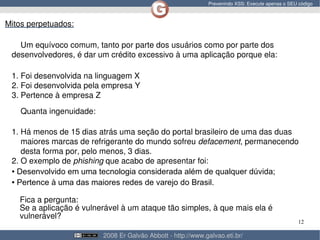

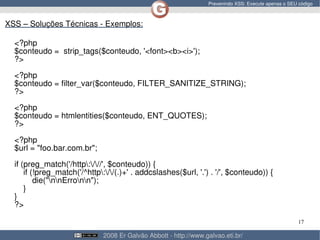

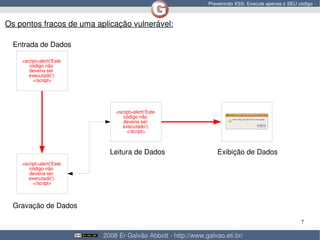

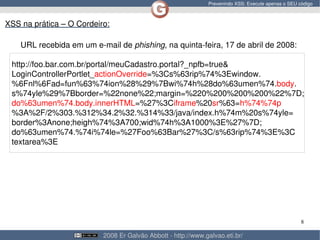

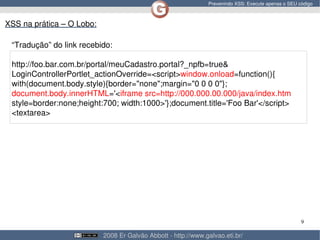

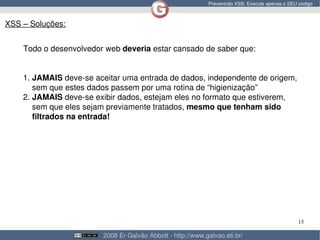

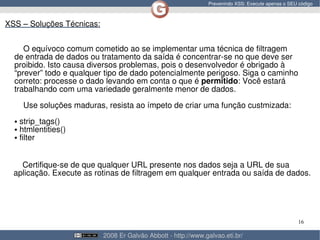

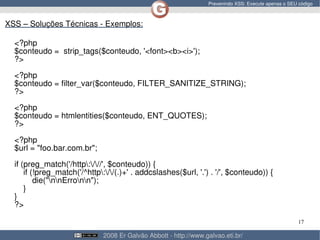

Este documento discute a vulnerabilidade de Cross-Site Scripting (XSS) em aplicações web e formas de preveni-la. XSS permite que código cliente seja injetado e processado na saída de uma aplicação, possibilitando ataques repetitivos que podem levar a defacement de sites, phishing e roubo de dados. Apresenta causas técnicas e não-técnicas de vulnerabilidades XSS e soluções como filtrar dados de entrada e saída para remover tags HTML e codificar caracteres especiais.