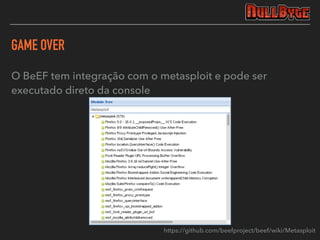

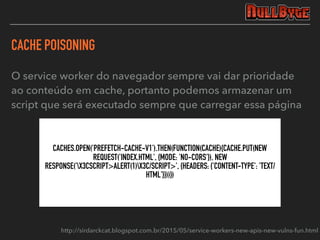

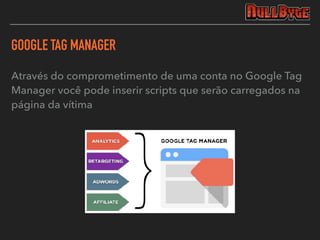

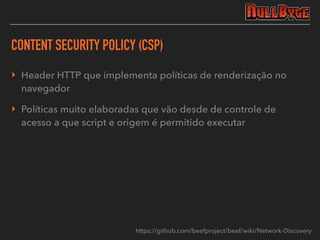

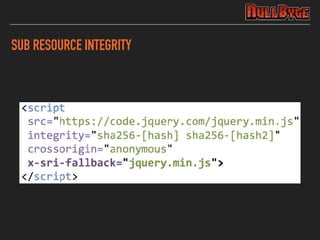

O documento discute vários tipos de ataques client-side como XSS, JSON Hijacking e DNS Pinning e seus impactos na confidencialidade, disponibilidade e integridade. Também apresenta vetores interessantes como clipboard e network discovery usando o framework BeEF, além de técnicas como cache poisoning e uso indevido de Google Tag Manager. Por fim, aborda medidas de proteção como Content Security Policy e Sub Resource Integrity.