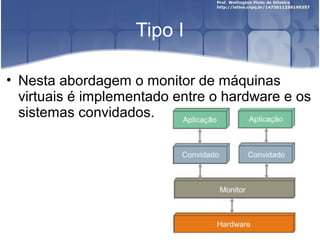

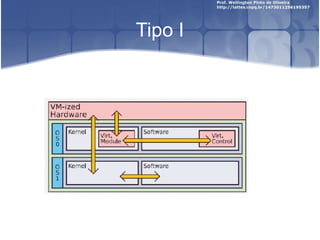

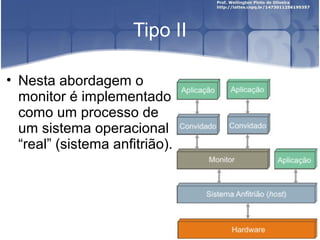

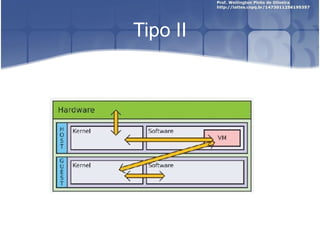

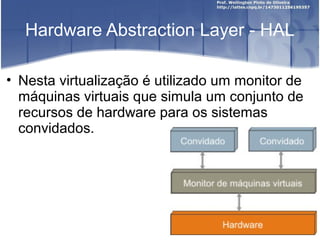

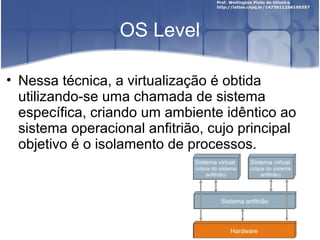

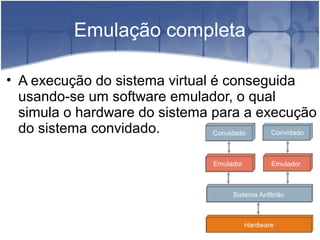

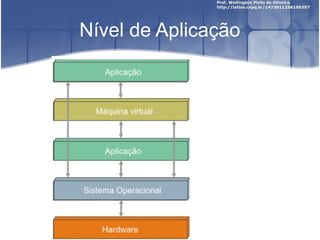

O documento discute os conceitos de virtualização, máquinas virtuais e seus benefícios. A virtualização oferece uma camada de abstração dos recursos reais de hardware e permite executar múltiplos sistemas operacionais simultaneamente. Isso proporciona recursos como reaproveitamento de recursos, portabilidade e segurança.

![Monitor de Máquinas Virtuais

• Segundo Popek e Goldberg, um monitor de

máquinas virtuais deve ter três características

[POPEK e GOLDBERG] principais:

– Eficiência;

– Integridade;

– Equivalência.](https://image.slidesharecdn.com/virtualizao-120801155008-phpapp01/85/Virtualizacao-10-320.jpg)