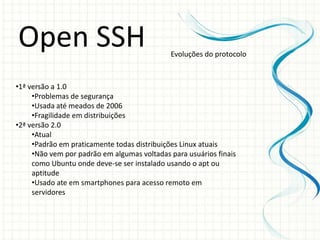

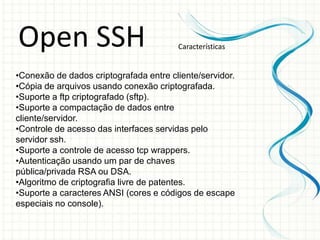

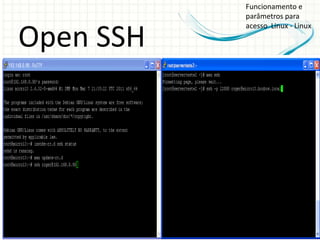

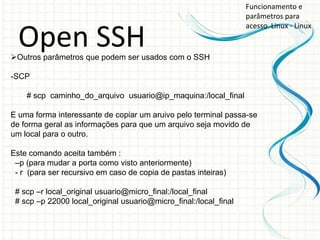

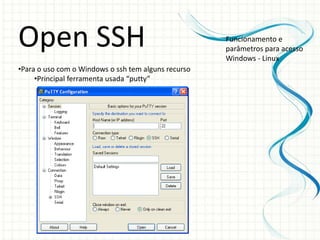

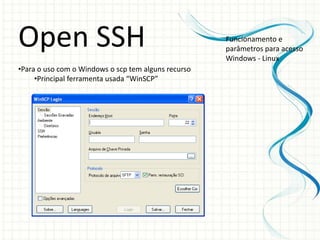

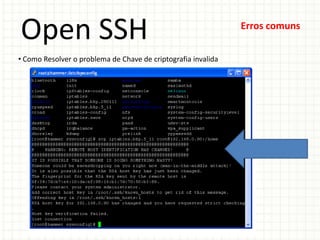

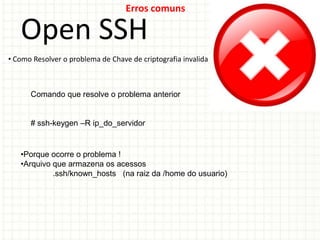

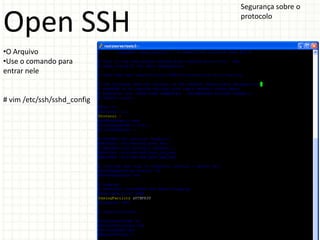

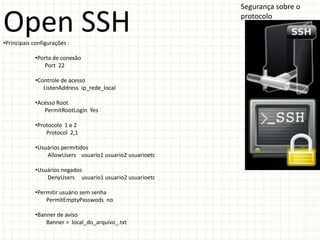

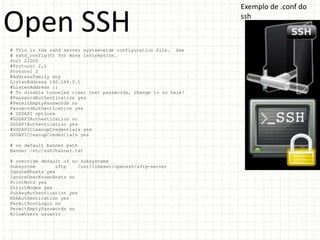

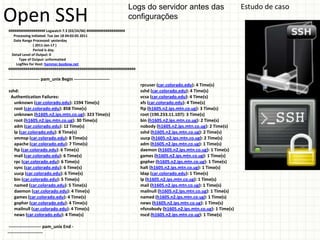

O documento discute o uso do protocolo OpenSSH para acesso remoto seguro. Ele explica como configurar o OpenSSH em diferentes sistemas operacionais Linux e Windows, discute parâmetros comuns como porta e autenticação, e aborda questões de segurança como controle de acesso e criptografia.