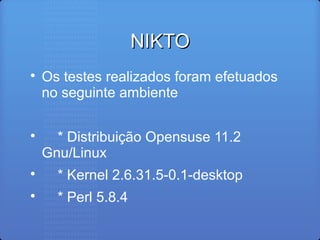

O documento apresenta ferramentas para segurança de redes, incluindo:

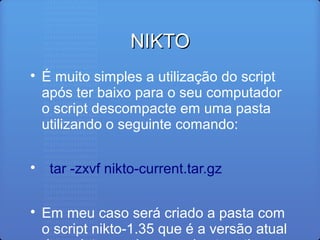

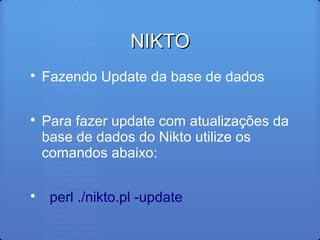

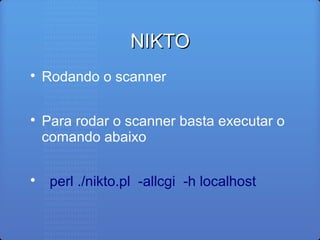

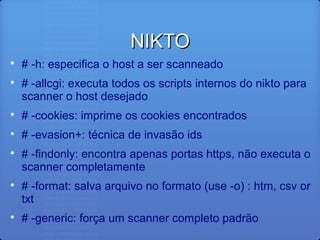

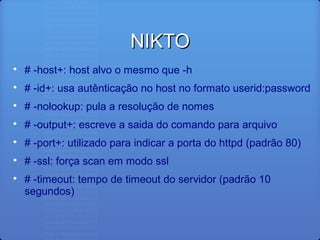

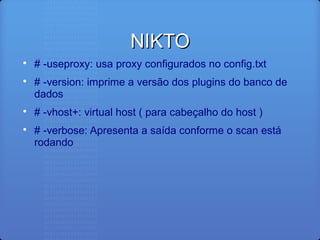

1) Nikto, um scanner de vulnerabilidades para servidores web;

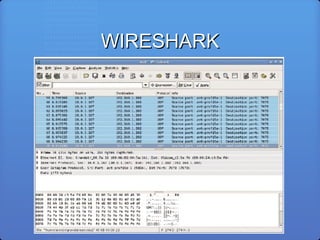

2) Wireshark, um capturador de pacotes que permite analisar o tráfego de rede;

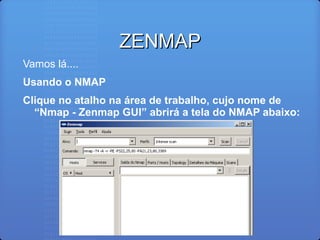

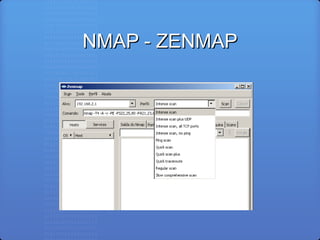

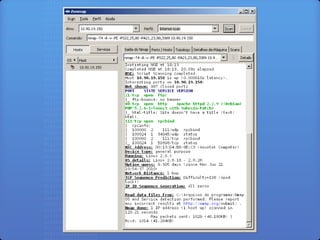

3) Nmap, uma ferramenta de varredura de portas e detecção de sistemas operacionais.