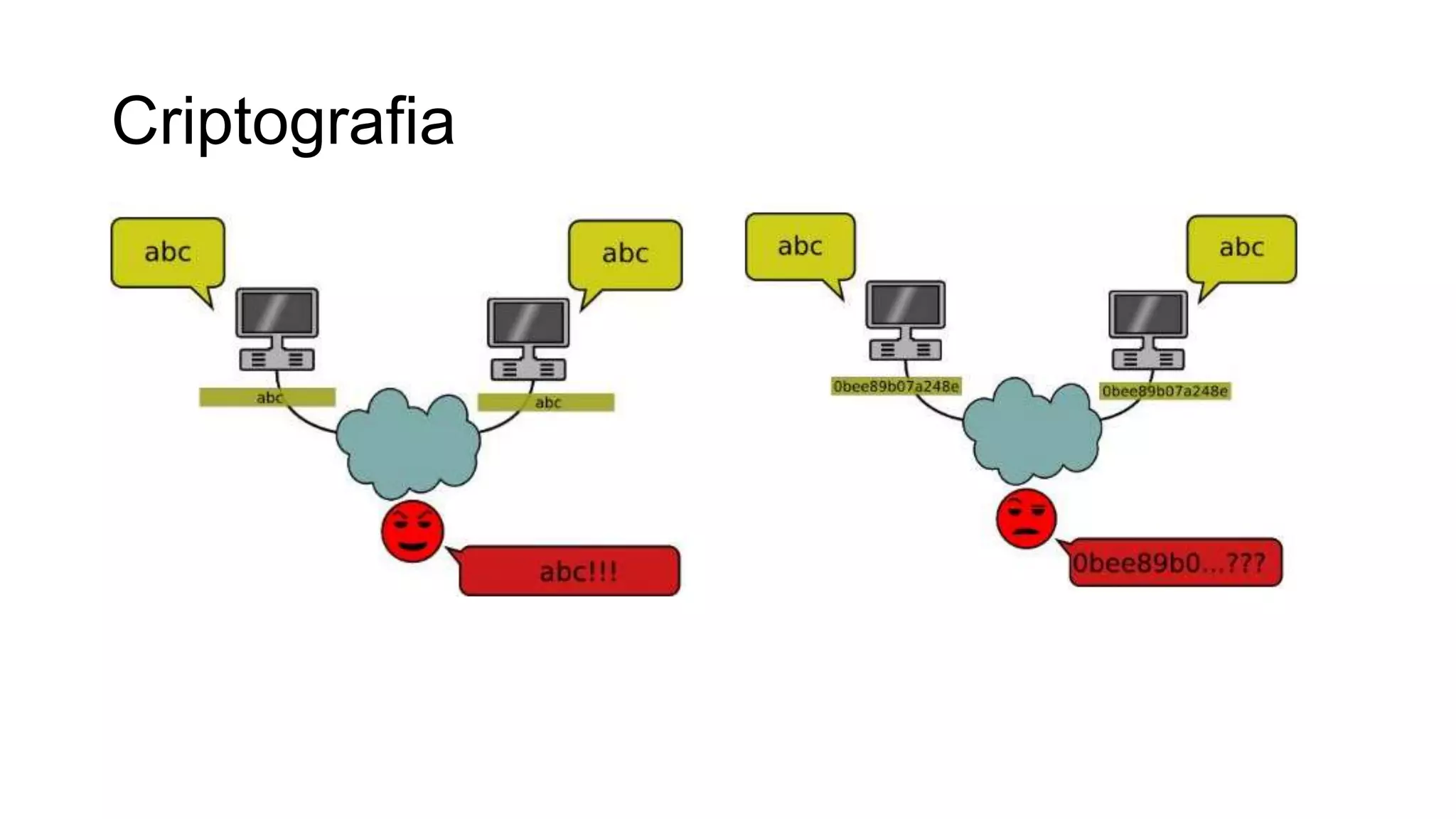

O documento descreve o protocolo SSH, incluindo sua definição como um protocolo desenvolvido por Tatu Ylonen em 1995 para conexões seguras através de rede, suas funcionalidades como compressão, autenticação do servidor e transferência de arquivos, seu uso de criptografia de chaves assimétricas para segurança, e suas três camadas principais de transporte, autenticação e comunicação de dados.