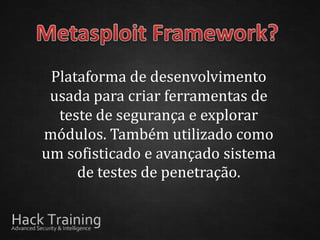

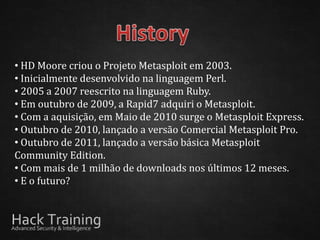

O Metasploit é uma plataforma de desenvolvimento de ferramentas de teste de segurança utilizada para criar exploits e explorar vulnerabilidades. Foi inicialmente desenvolvido em Perl e posteriormente reescrito em Ruby. Atualmente é mantido pela Rapid7 e possui centenas de exploits, payloads e outras ferramentas.

![• Versão atual: 4.1.0-release [core:4.1 api:1.0]

• +750 exploits;

• 389 auxiliaries;

• 103 post;

• 228 payloads;

• 27 encoders;

• 8 nops;

• SVN r14048 (24.10.2011)

• Ufaa...](https://image.slidesharecdn.com/apresentao1-111028214458-phpapp01/85/Slide-Palestra-Metasploit-Framework-6-320.jpg)