1) O documento discute o uso da ferramenta Nmap para avaliar a segurança de uma rede em ambientes Linux.

2) O Nmap permite escanear hosts em uma rede para descobrir quais portas estão abertas e quais serviços estão sendo utilizados, fornecendo informações valiosas para a gestão de segurança da rede.

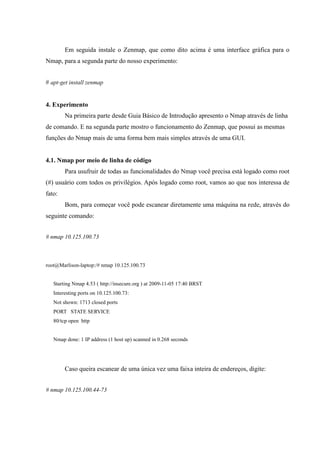

3) O artigo apresenta demonstrações práticas do uso do Nmap e do Zenmap, sua interface gráfica, escaneando hosts em uma rede da UFPA para identificar portas abertas, sistemas oper