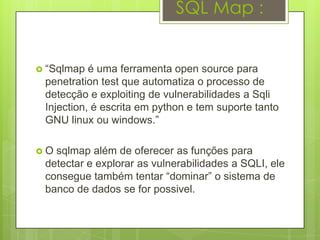

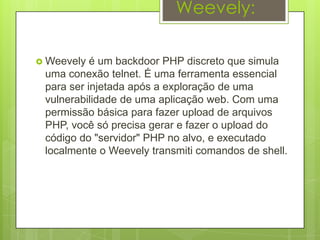

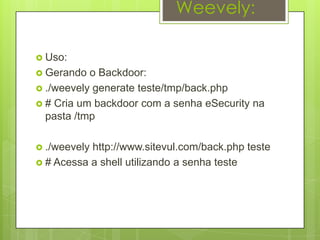

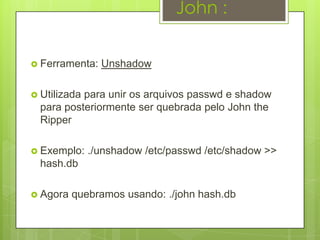

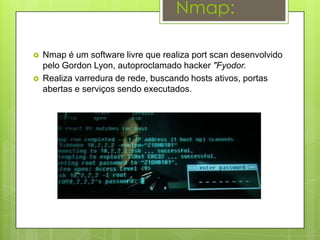

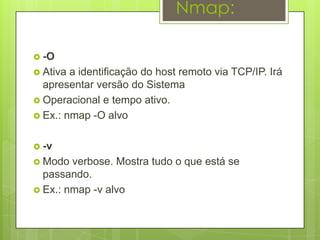

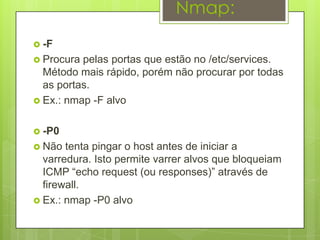

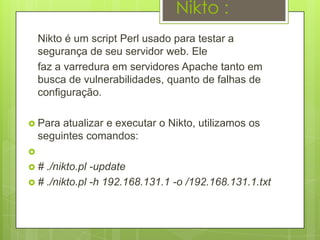

O documento discute técnicas de teste de penetração (pen test) utilizando a distribuição Backtrack Linux. Aborda ferramentas como Nmap, Nikto e SQLMap para varredura de portas e detecção de vulnerabilidades, além de Weevely e John the Ripper para exploração de backdoors e quebra de senhas respectivamente.

![Xprobe2:

Xprobe2 analisa banners de sistemas

operacionais, comparando com um banco de

dados interno, onde compara-os e informa o S.O.

utilizado e a versão do mesmo.

Exemplo:

xprobe2 [host-name]

xprobe2 <ip>](https://image.slidesharecdn.com/apresentamini-121016155427-phpapp01/85/Mini-Curso-Pen-Test-Univem-15-320.jpg)

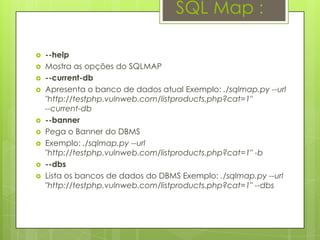

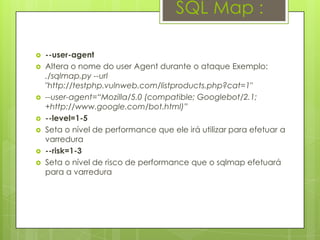

![SQL Map:

Local: /pentest/database/sqlmap

String: ./sqlmap.py --url "http://testphp.vulnweb.com/listproducts.php?cat=1" – [opções]](https://image.slidesharecdn.com/apresentamini-121016155427-phpapp01/85/Mini-Curso-Pen-Test-Univem-17-320.jpg)