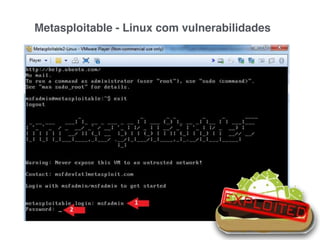

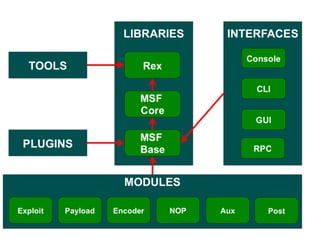

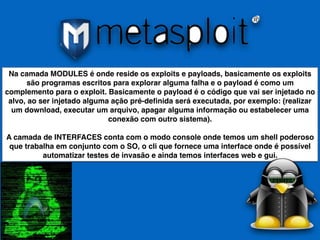

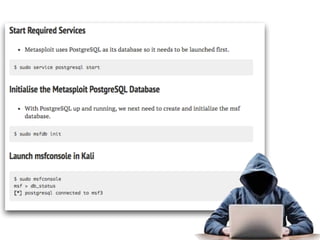

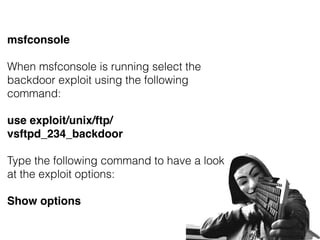

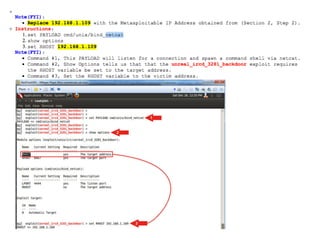

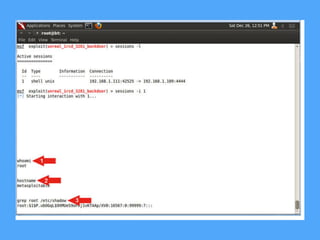

O documento discute testes de segurança em sistemas vulneráveis, descrevendo o framework Metasploit e seus principais componentes, como o núcleo REX, módulos de exploits e payloads, e interfaces. Também fornece exemplos de comandos do Metasploit para explorar vulnerabilidades em serviços como FTP, IRC e Apache.

![nmap -Pn [target IP address]](https://image.slidesharecdn.com/invasaocomexploits-170310073455/85/Invasaocom-exploits-4-320.jpg)

![nmap -sV [IP] -p 21

search vsftpd](https://image.slidesharecdn.com/invasaocomexploits-170310073455/85/Invasaocom-exploits-20-320.jpg)

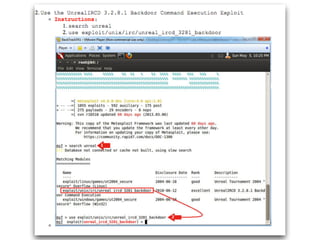

![nmap -sV [IP] -p 6667

search unreal ircd](https://image.slidesharecdn.com/invasaocomexploits-170310073455/85/Invasaocom-exploits-25-320.jpg)

![nmap -sV [IP] -p 80

search apache](https://image.slidesharecdn.com/invasaocomexploits-170310073455/85/Invasaocom-exploits-29-320.jpg)

![nmap -sV [IP] -p 139

search samba](https://image.slidesharecdn.com/invasaocomexploits-170310073455/85/Invasaocom-exploits-33-320.jpg)

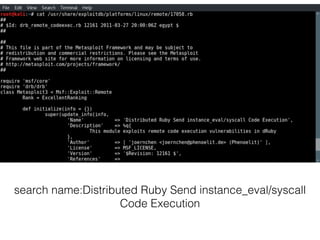

![nmap -sV [IP] -p8787

searchsploit -e Ruby DRb RMI

searchsploit -e Ruby

cat /usr/share/exploitdb/platforms/linux/remote/17058.rb](https://image.slidesharecdn.com/invasaocomexploits-170310073455/85/Invasaocom-exploits-42-320.jpg)