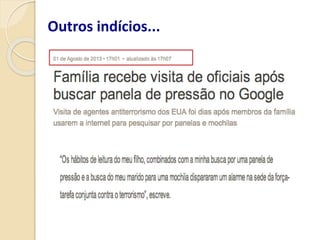

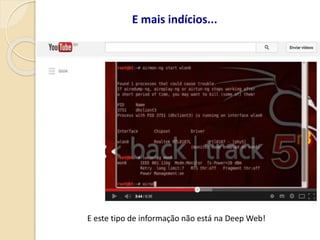

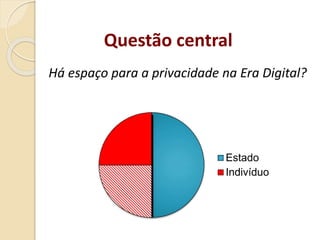

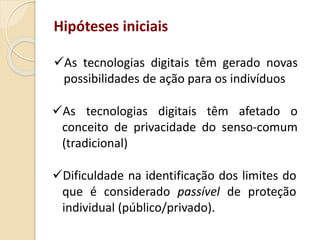

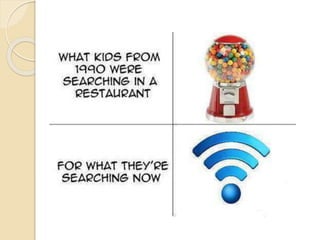

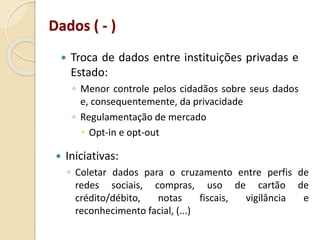

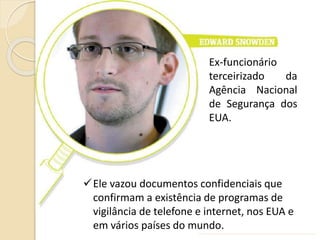

O documento discute a relação entre privacidade, transparência pública e o impacto das tecnologias digitais na vida dos indivíduos, enfatizando a dificuldade em proteger informações pessoais na era da informação. Aborda a emergência de novas gerações que, imersas em ambientes digitais, têm suas percepções de privacidade alteradas e expostas a um sistema de vigilância crescente. Conclui que, apesar dos desafios apresentados, ainda há possibilidade de manter a privacidade, desde que haja reflexão e ação crítica sobre os efeitos das tecnologias informacionais.

![“[...] se um sistema de fusão de dados não funciona

como desejado pode ser que seus algoritmos sejam

falhos. Mas o problema também pode ser escassez de

dados. Da mesma forma, se o sistema está

funcionando bem, injetar mais dados poderá fazer com

que funcione melhor. Em outras palavras, as pessoas

que desenvolvem e usam esses sistemas estão

naturalmente inclinadas a querer uma entrada cada

vez maior de dados, independente da eficiência do

sistema. Assim, os projetos de fusão de dados têm uma

tendência intrínseca de invasão. Em seu artigo 1994,

Clarke concluiu que as trocas “entre o interesse do

Estado no controle social e o interesse dos cidadãos

individuais na liberdade de interferência não razoável

são constantemente resolvidas em prol do Estado”.”](https://image.slidesharecdn.com/viiieiicaversaofinal-190723165547/85/Privacidade-Transparencia-Publica-e-Complexidade-57-320.jpg)