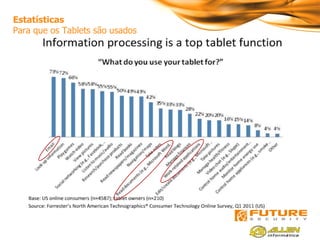

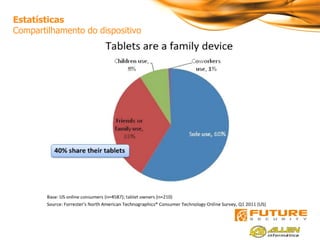

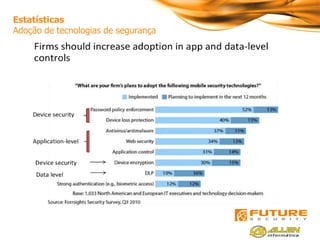

O documento discute as ameaças e desafios de segurança em mobilidade. As principais ameaças incluem vazamento de dados, autenticação falha e armazenamento inseguro de dados corporativos em dispositivos móveis. Os principais desafios são a propriedade do ativo e da informação, o acesso seguro às aplicações corporativas e o cumprimento das políticas corporativas nos ativos móveis. O documento também apresenta estatísticas sobre o uso de tablets e o compartilhamento de dispositivos, além de cen