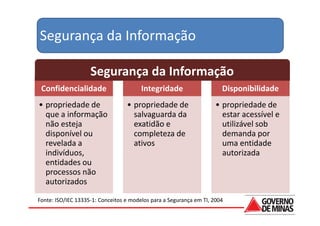

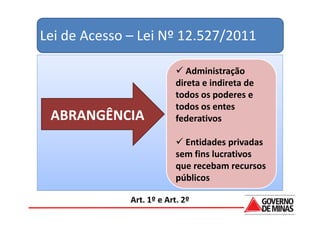

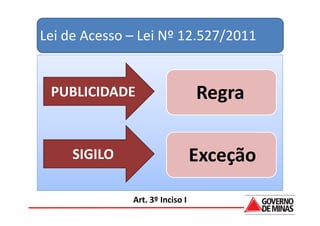

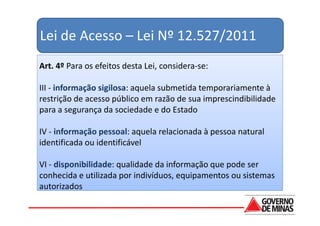

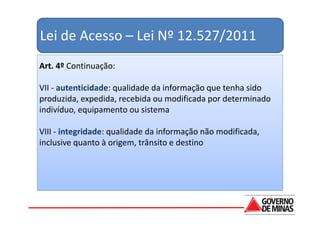

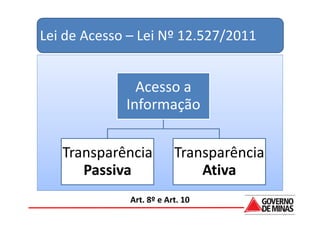

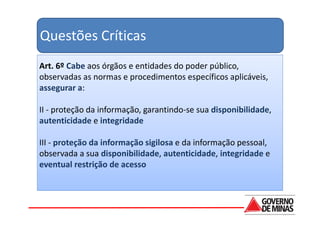

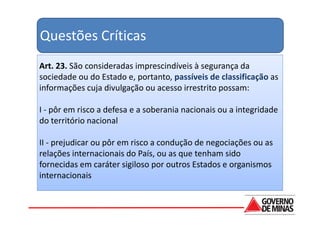

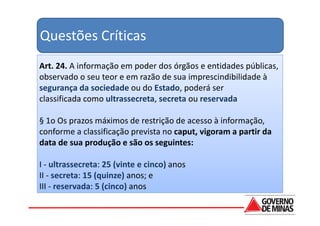

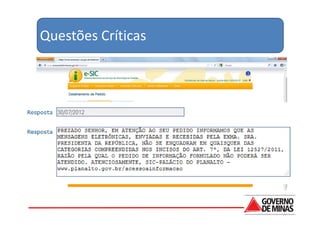

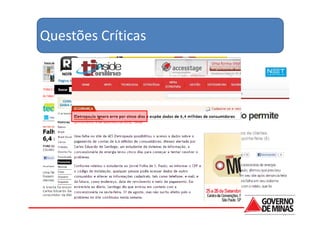

A palestra de Marcelo Veloso discute a interação entre a Lei de Acesso à Informação e a segurança da informação na administração pública, afirmando que ambas são essenciais e não conflitantes. A Lei nº 12.527/2011 busca garantir a transparência das informações públicas, enquanto a segurança da informação protege dados sensíveis. O objetivo é encontrar um equilíbrio entre a transparência pública e a proteção das informações.