1) O documento discute o problema de deadlocks em sistemas operacionais, onde conjuntos de processos bloqueados aguardam recursos mantidos uns pelos outros.

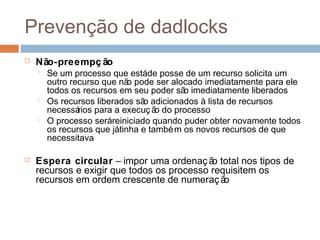

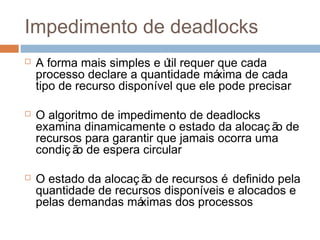

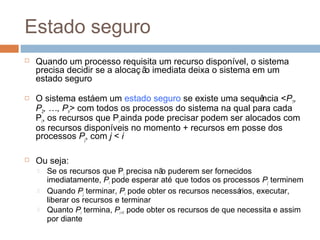

2) São apresentadas técnicas para prevenir deadlocks, como exclusão mútua, posse e espera, não preempção e impedimento de ciclos de espera.

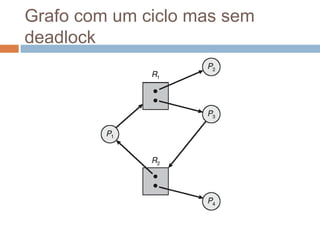

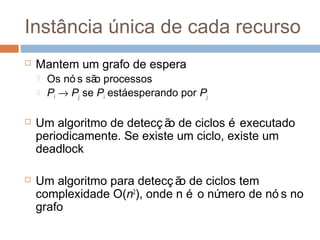

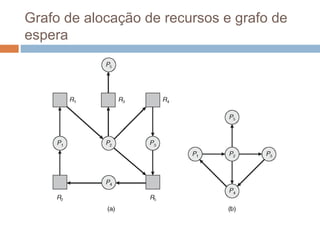

3) Métodos para detecção e recuperação de deadlocks incluem manter grafos de recursos e espera para identificar ciclos, e matar processos ou retrocedê-los para quebrar os cic

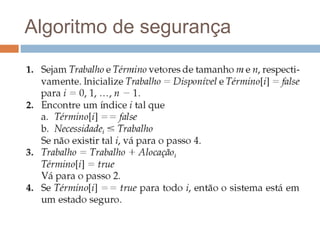

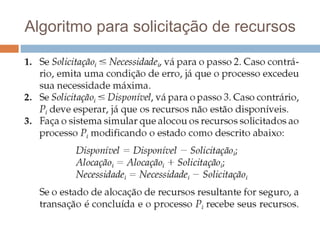

![Estruturas de dados utilizadas pelo

algoritmo do banqueiro

Disponível: Vetor de comprimento m. Se disponivel [j] = k,

existem k instâncias do recurso Rj disponíveis

Max: matriz n x m matrix. Se Max [i,j] = k, então o Pi pode solicitar,

no máximo, k instâncias do recurso Rj

Alocaç ão: matriz n x m. Se alocaç ão [i,j] = k então o processo Pi

estáatualmente em posse de k instâncias do recursos Rj

Necessidade: matriz n x m. Se necessidade [i,j] = k, então o

processo Pi pode precisar de mais k instâncias do recurso Rj para

poder completar sua tarefa

Necessidade [i,j] = Max[i,j] – Alocação [i,j]](https://image.slidesharecdn.com/ch07-130704075054-phpapp01/85/Gerencia-de-Processos-Deadlocks-26-320.jpg)

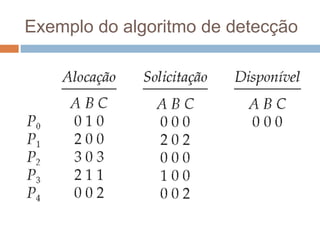

![Várias instâncias de um recurso

Disponível: Um vetor de comprimento m indica

a quantidade de instâncias disponíveis para cada

tipo de recurso

Alocaç ão: Uma matriz n x m define o número de

instâncias de cada tipo de recurso alocadas para

cada processo

Requisiç ão: Uma matriz n x m indicando as

requisiç ões realizadas por cada processo. Se

requisição [ij] = k, o processo Pi estárequisitando

mais k instâncias do recurso Rj.](https://image.slidesharecdn.com/ch07-130704075054-phpapp01/85/Gerencia-de-Processos-Deadlocks-34-320.jpg)