1) O documento discute deadlocks em sistemas operacionais, incluindo suas condições, detecção e prevenção.

2) É apresentado o Algoritmo do Banqueiro para evitar deadlocks alocando recursos de forma segura.

3) As técnicas de detecção incluem modelagem de impasses usando grafos de recursos e algoritmos para identificar ciclos nesses grafos.

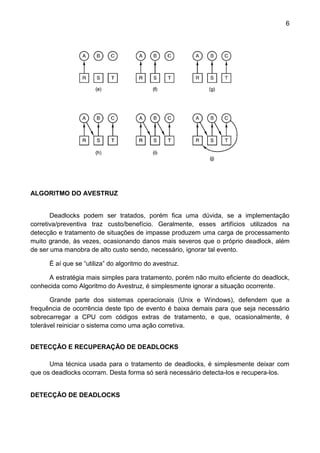

![5

5. B requisita T

6. C requisita R

Onde de A, B e C são processos e R, S e T são recursos.

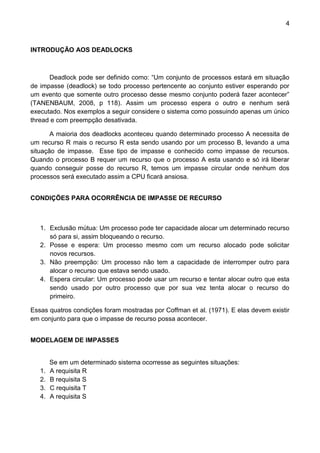

Como saber se está havendo impasse? Para visualizar a ocorrência de impasses

Holt (1972) mostrou que era possível desenhar esse sistema em forma de diagramas a fim de facilitar a visualização de impasses.

Um exemplo pode ser visualizado na figura 6.3(a) onde o circulo A representa um processo e o quadrado R um recurso. A seta saindo do recurso em direção ao processo significa que o processo já esta de posse daquele recurso. O inverso, a seta saindo do recurso em direção ao processo [Figura 6.3 (b)], indica que o processo B esta esperando pelo recurso R. Na figura 6.3 (c) vemos como a visualização de impasses se torna mais fácil. Assim o exemplo inicial pode ser melhor visualizado na figura abaixo. È possível notar que essa sequencia irá gerar um impasse.](https://image.slidesharecdn.com/deadlocks-141128131856-conversion-gate01/85/Deadlocks-Resumo-5-320.jpg)