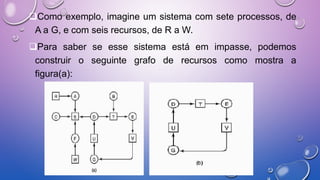

O documento discute impasses em sistemas operacionais. Um impasse ocorre quando processos dependem uns dos outros para continuar a execução e nenhum pode prosseguir sozinho. O texto descreve causas comuns de impasses, como disputa por recursos, e técnicas para detecção e recuperação de sistemas em situação de impasse.