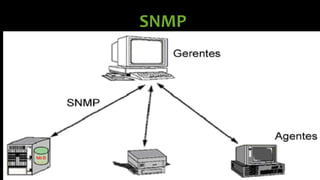

O documento discute três protocolos de rede: SNMP, usado para gerenciamento de redes TCP/IP; TELNET, um protocolo de login remoto; e SSH, um protocolo seguro para acesso remoto que substitui protocolos inseguros como TELNET. O SNMP permite monitorar desempenho, detectar problemas e acompanhar uso da rede. TELNET permite sessões de login remotas de forma transparente. SSH fornece autenticação, criptografia e segurança melhorada em comparação a TELNET.