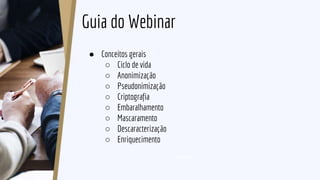

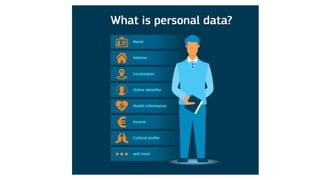

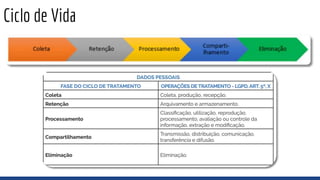

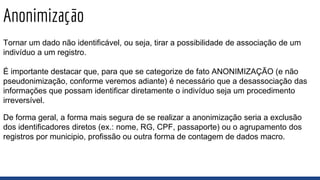

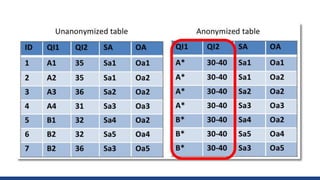

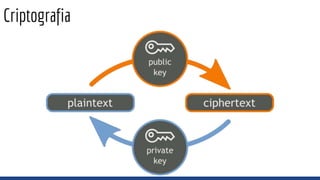

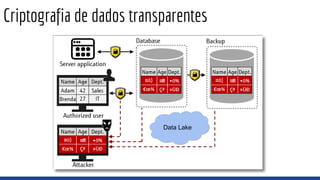

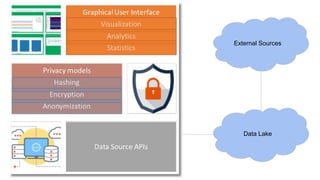

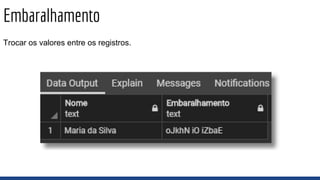

O webinar sobre a LGPD (Lei Geral de Proteção de Dados) aborda técnicas de anonimização e segurança de dados, essenciais para profissionais que lidam com informações sensíveis. Os participantes aprenderão sobre conceitos como anonimização, pseudonimização e criptografia, bem como sua aplicação prática. O evento oferece material de apoio e um curso completo, além de destacar a necessidade crescente de profissionais na área de privacidade de dados.