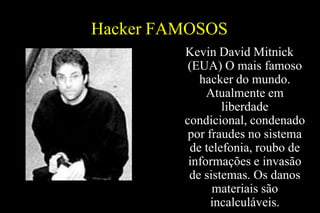

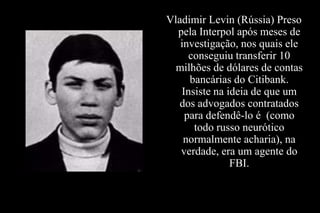

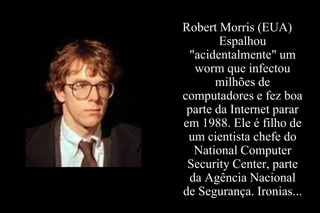

O documento discute os termos "hacker" e "cracker", explicando que originalmente "hacker" se referia a programadores que criavam e modificavam software de forma ética, enquanto "cracker" se refere a aqueles que o fazem de forma ilegal ou com intenções maliciosas. Também apresenta diferentes tipos de hackers/crackers e alguns dos mais famosos.