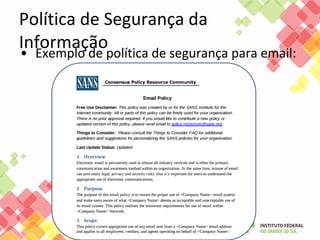

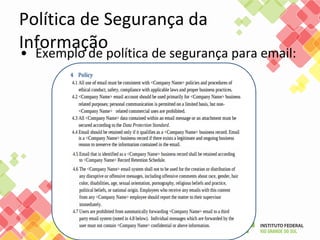

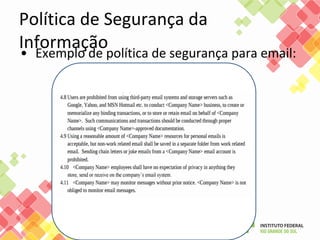

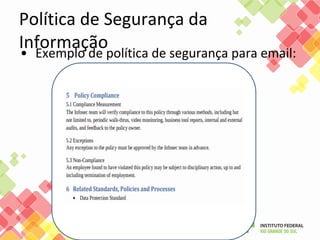

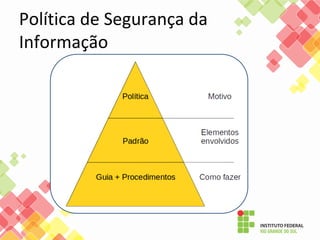

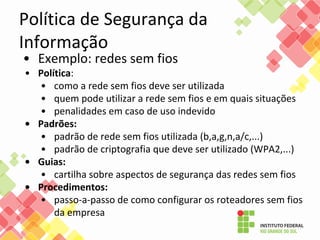

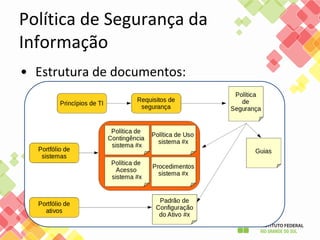

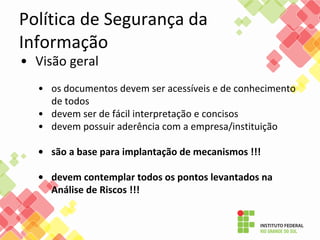

O documento discute políticas de segurança da informação, definindo-as como conjuntos de regras e procedimentos sobre segurança que requerem aderência da instituição. Ele explica que políticas de segurança da informação são baseadas nos princípios da TI e fornecem diretrizes formais sobre o que é permitido e as ações a serem tomadas em casos de incidentes. Além disso, o documento discute padrões, guias e procedimentos que apoiam as políticas de segurança.

![Política de Segurança da

Informação

• Definição:

• Baseia-se nos Princípios da TI

[visão,missão,valores → princípios da TI]

• Fornece ciência formal:

• do que é ou não permitido;

• das penalidades;

• das ações a serem tomadas em casos de

incidentes de segurança.](https://image.slidesharecdn.com/3-psi-151118192324-lva1-app6892/85/3-seguranca-psi-4-320.jpg)