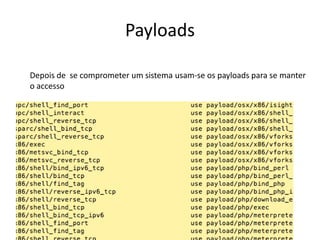

O documento descreve um workshop sobre o framework Metasploit. Apresenta o que é o Metasploit, seus diferentes modos de uso como MSFconsole e Web GUI, e os tipos de módulos como exploits, payloads, auxiliares e scanners. Também discute o uso prático do Metasploit através da máquina virtual Metasploitable 2, que contém várias vulnerabilidades intencionais.