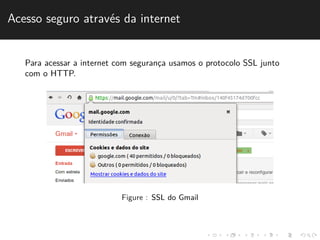

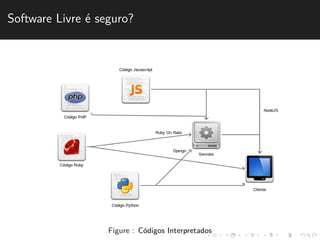

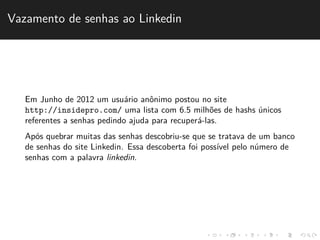

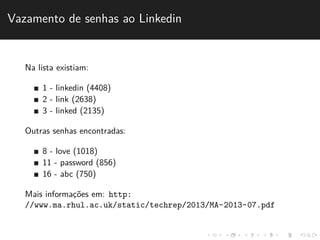

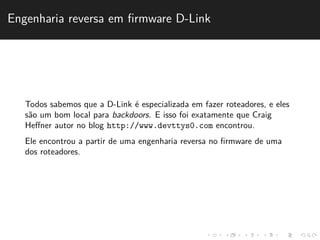

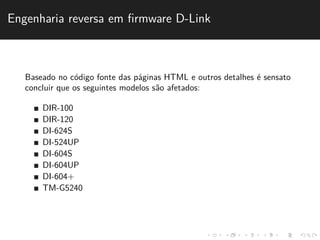

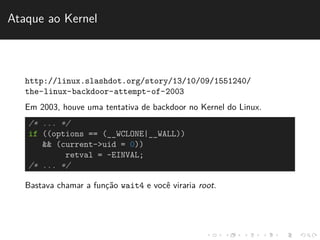

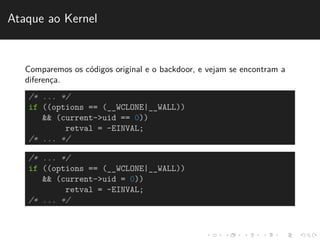

O documento discute tópicos relacionados à espionagem e segurança na internet, incluindo acesso seguro através da internet usando o protocolo SSL, hackers versus crackers, técnicas para quebrar senhas, vazamento de senhas no LinkedIn, engenharia reversa em firmware da D-Link e o Marco Civil da Internet no Brasil.