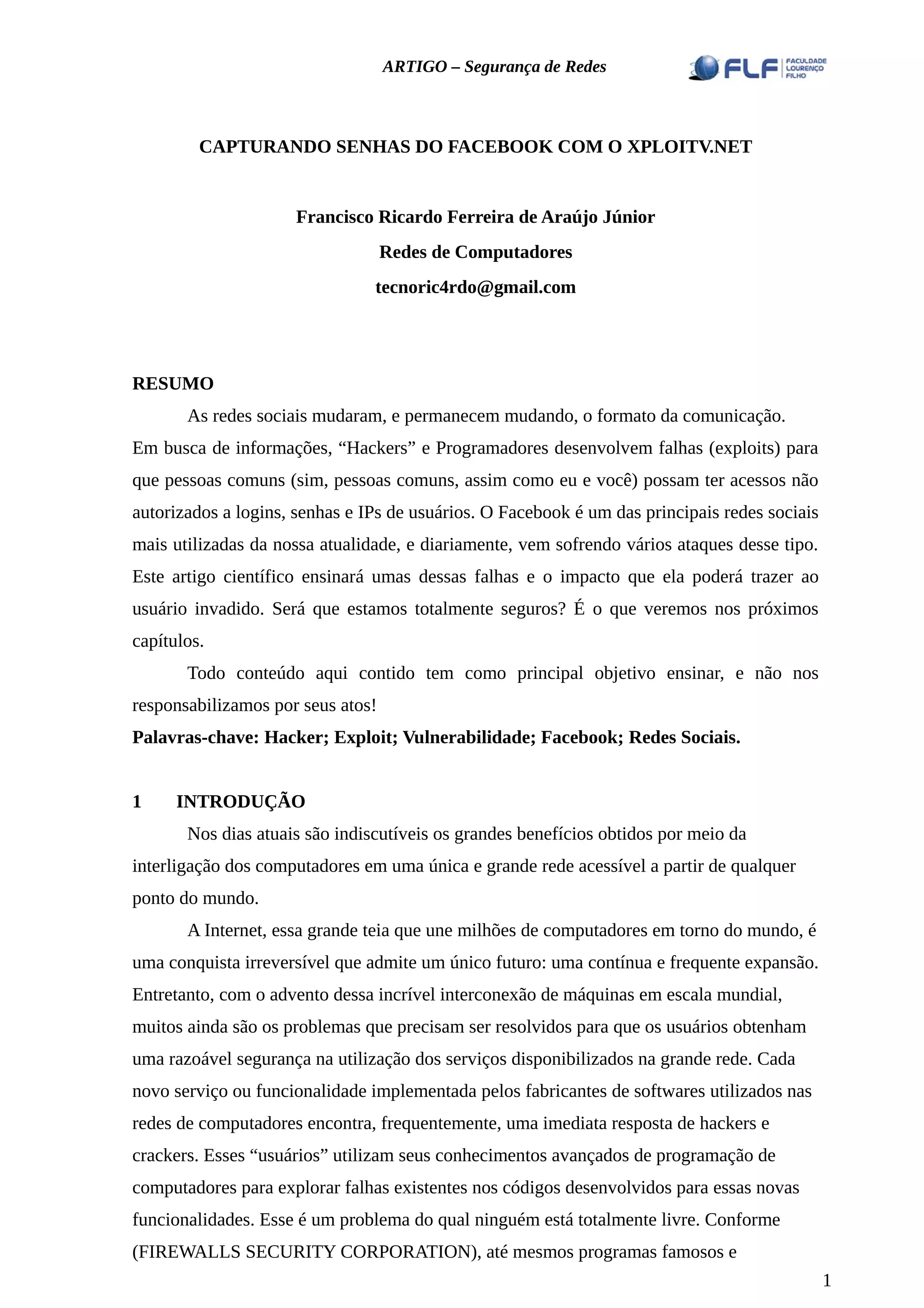

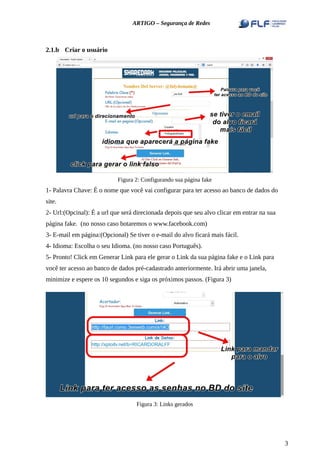

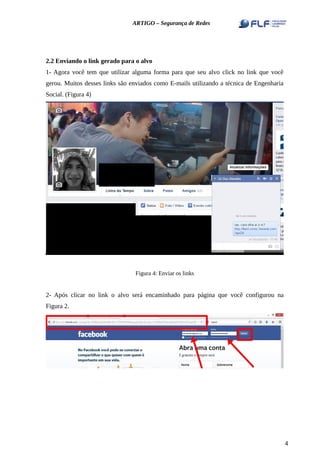

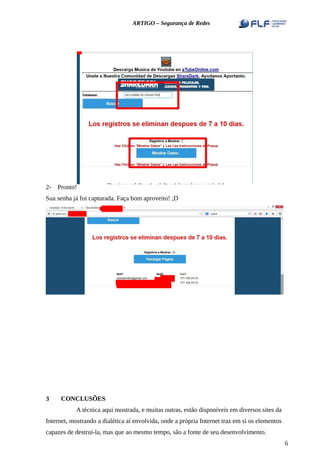

O documento descreve como capturar senhas do Facebook usando um site chamado Xploitv.net. Ele explica como criar uma página falsa do Facebook para roubar senhas e como acessar as senhas coletadas. O documento alerta que qualquer um pode ser alvo desse tipo de ataque e recomenda configurar verificação em duas etapas no Facebook.