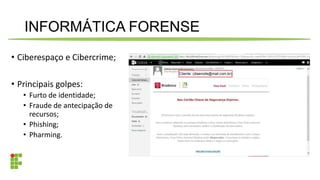

O documento discute engenharia social e a ferramenta Maltego. Apresenta conceitos de engenharia social, técnicas utilizadas por golpistas como disfarce e apelo sentimental. Também descreve como a ferramenta Maltego pode ser usada para identificar informações na internet e discute a evolução dos crimes cibernéticos com o avanço tecnológico.