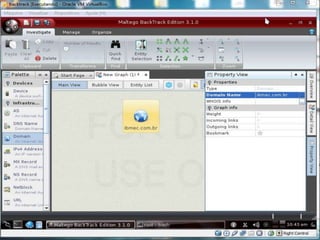

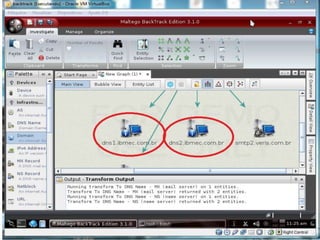

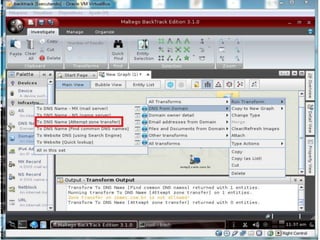

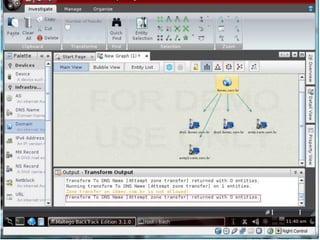

Este documento apresenta um tutorial passo a passo sobre como usar o software Maltego para realizar investigações e descobrir informações sobre um domínio-alvo, como IPs de servidores, e-mails e outros domínios relacionados. Ele mostra como utilizar ferramentas como whois e varreduras no Maltego para encontrar detalhes sobre o domínio ibmec.com.br e realizar uma pequena pesquisa no domínio veris.com.br também.