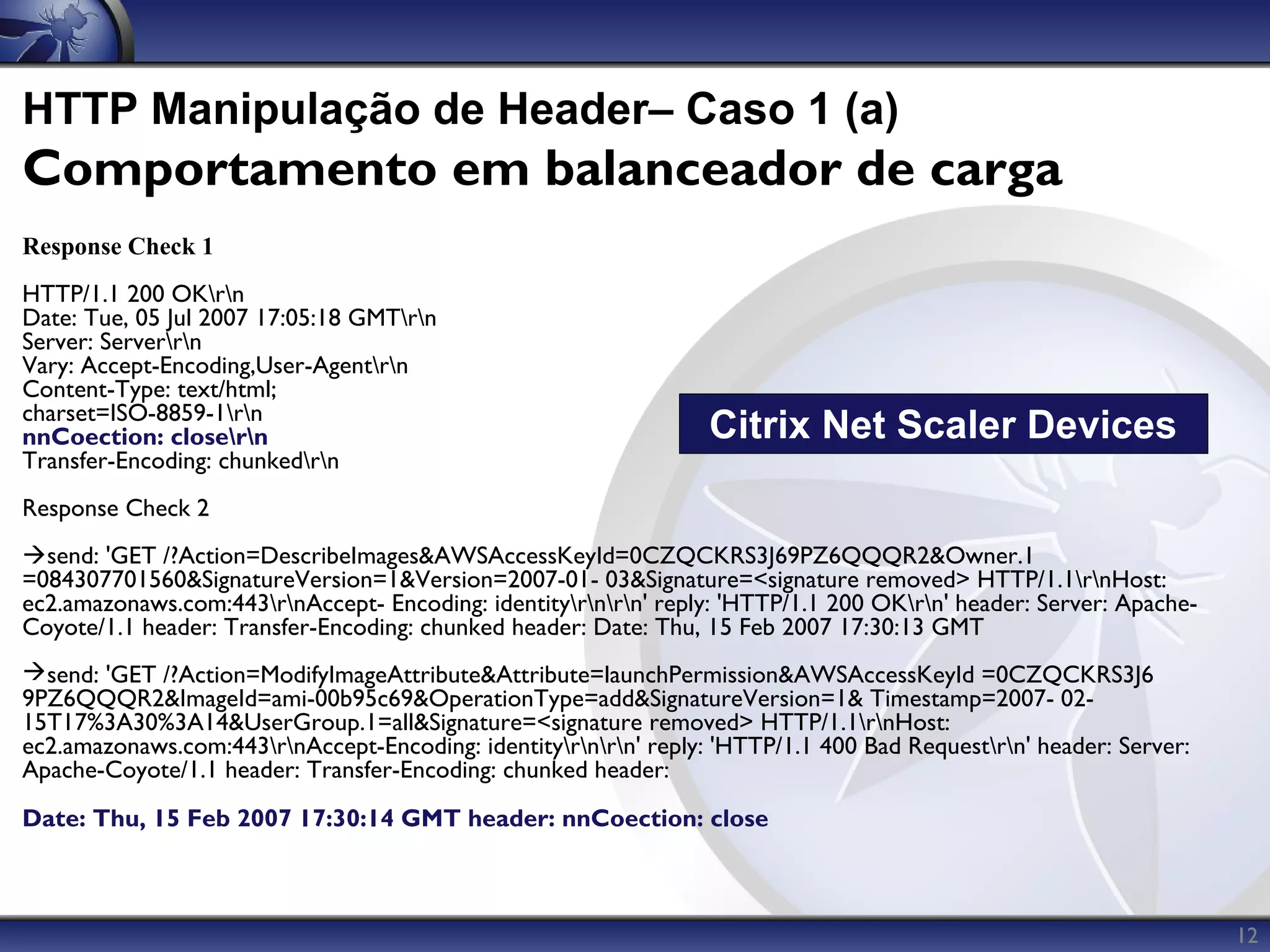

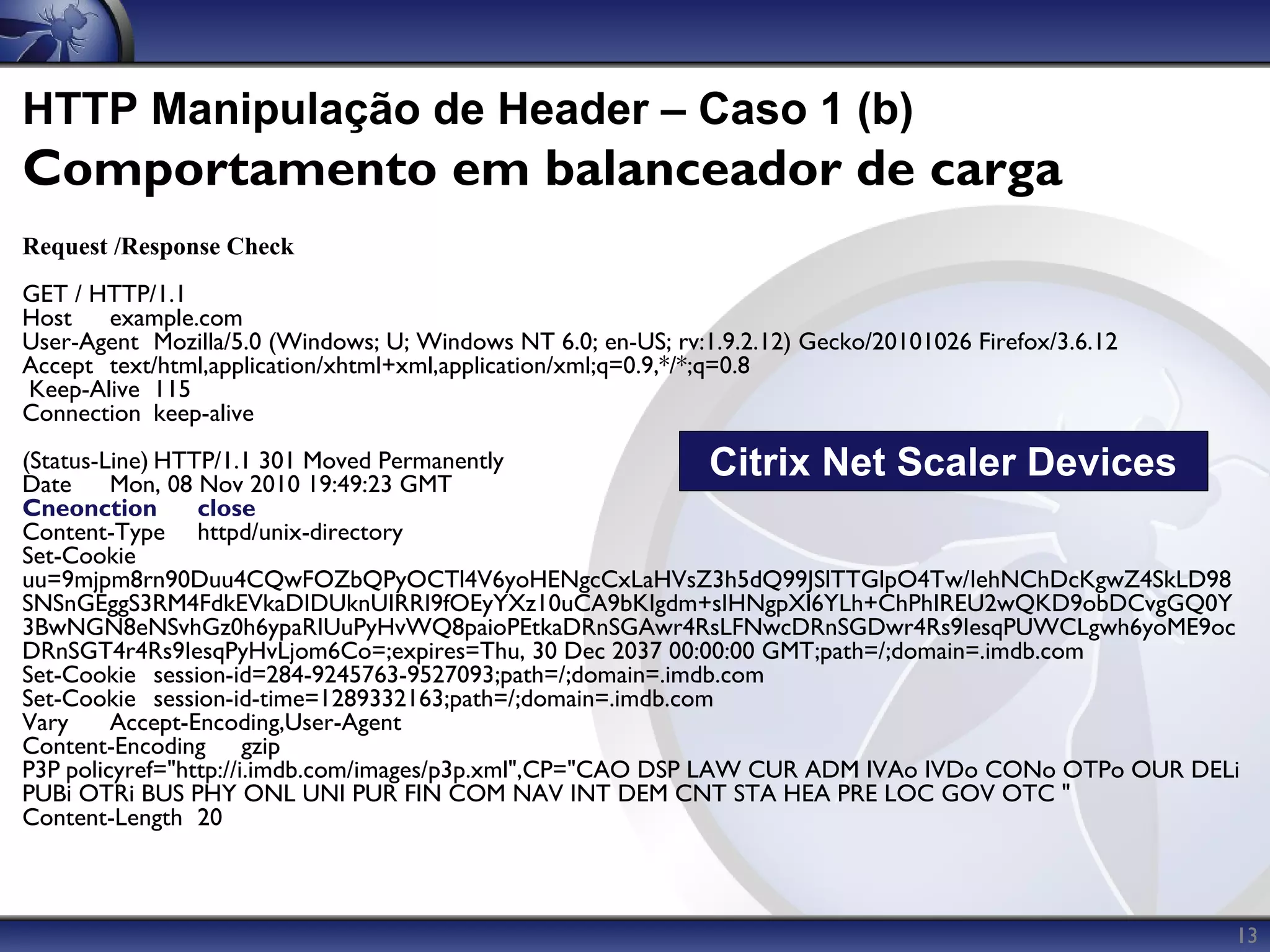

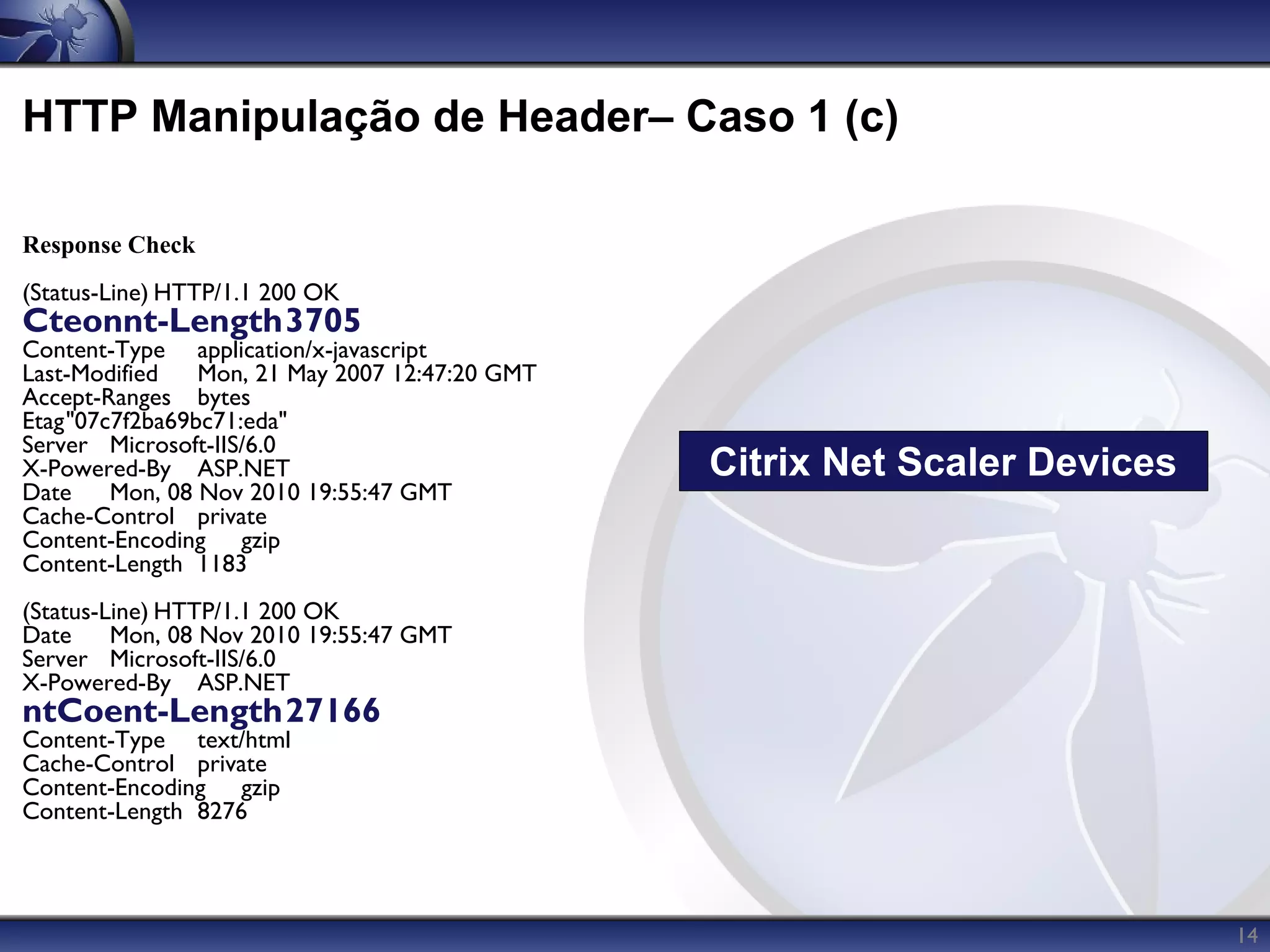

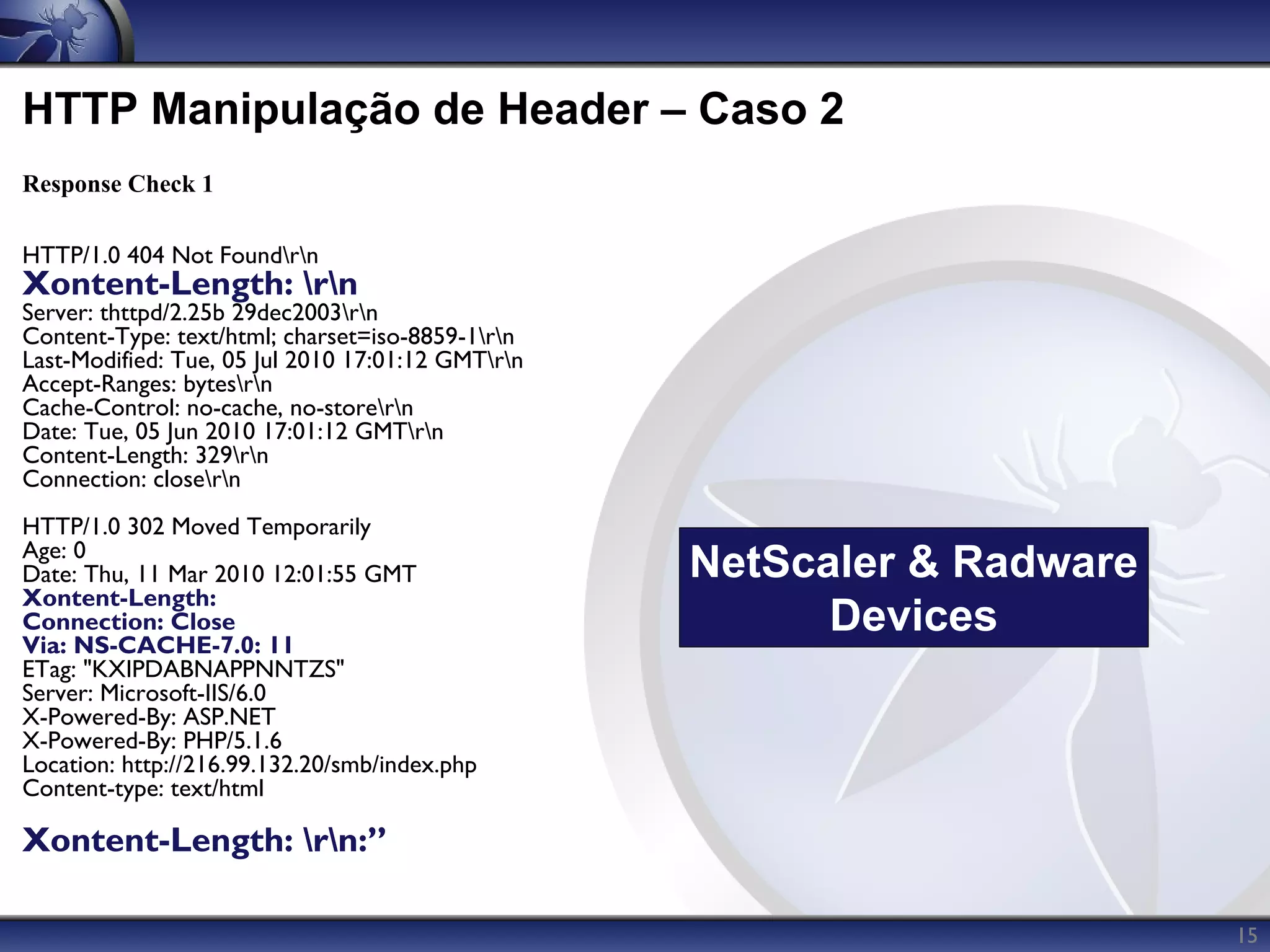

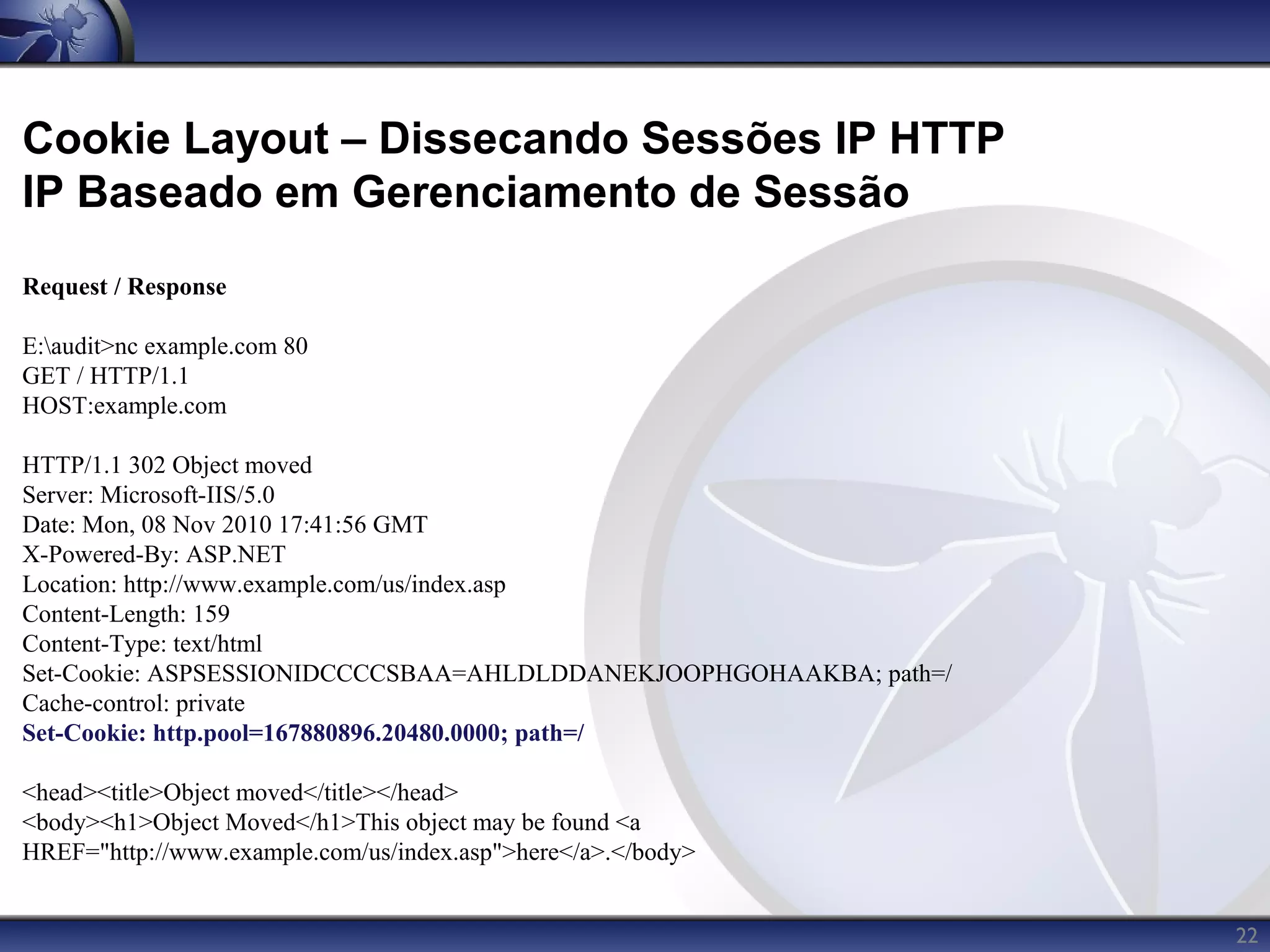

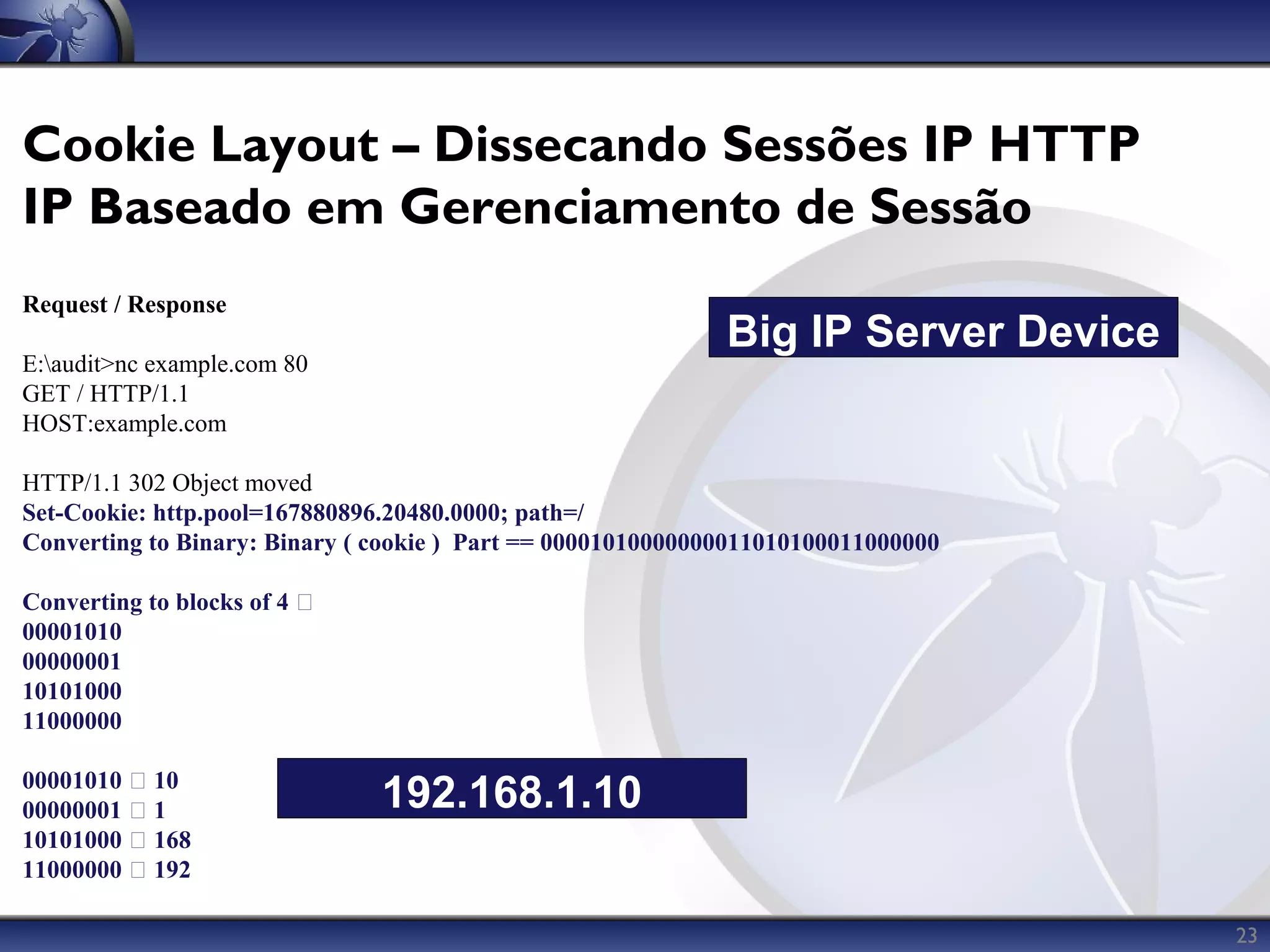

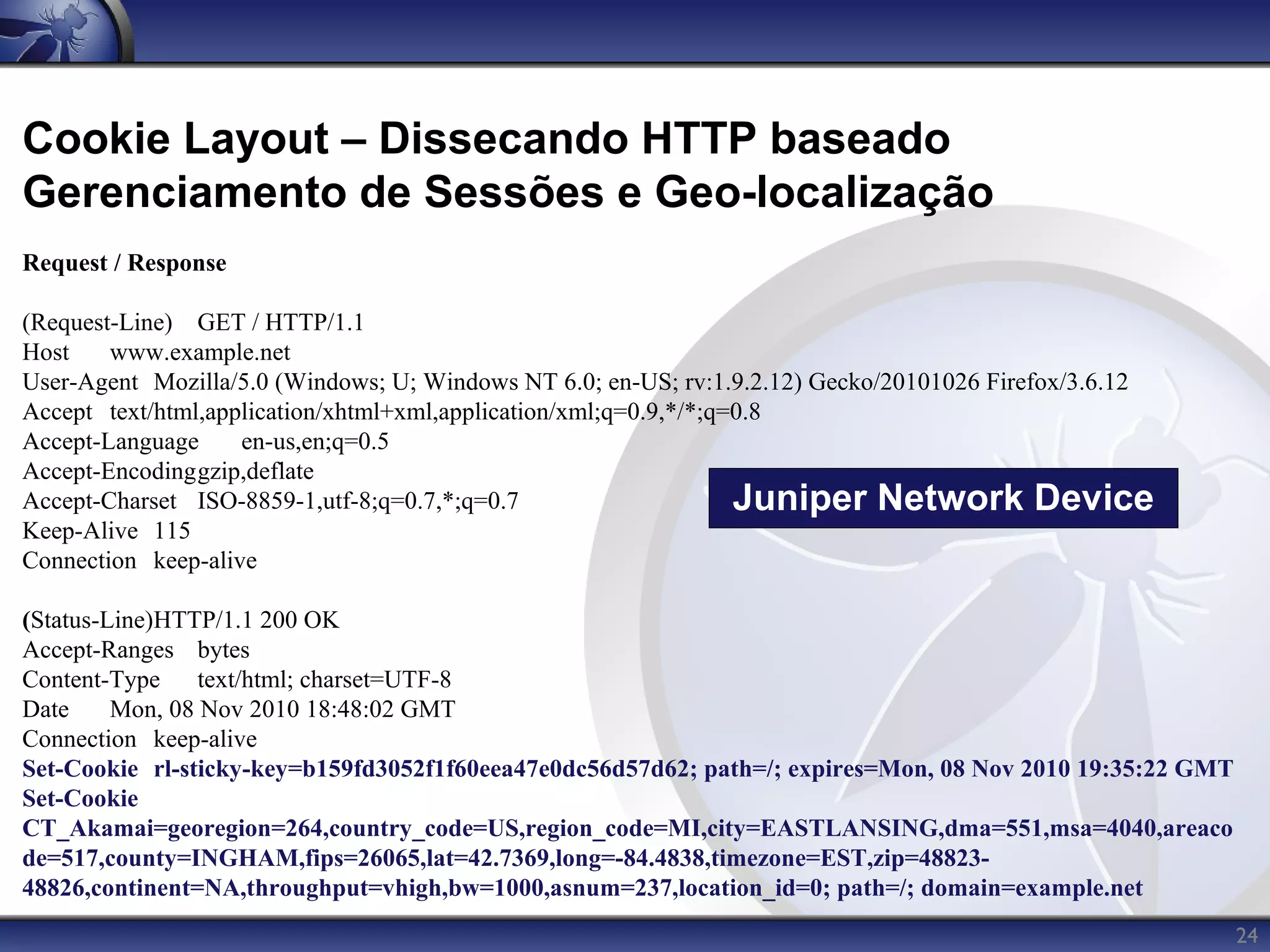

Este documento fornece uma introdução aos padrões de levantamento de informações na web e como eles são usados para detectar vulnerabilidades em dispositivos de rede baseados na web. Ele discute como os dispositivos manipulam respostas HTTP de maneiras diferentes e fornece exemplos de como vários dispositivos populares, como Citrix NetScaler, Radware e Juniper Networks, manipulam cabeçalhos HTTP de forma única.

![Walk Through - WPAD

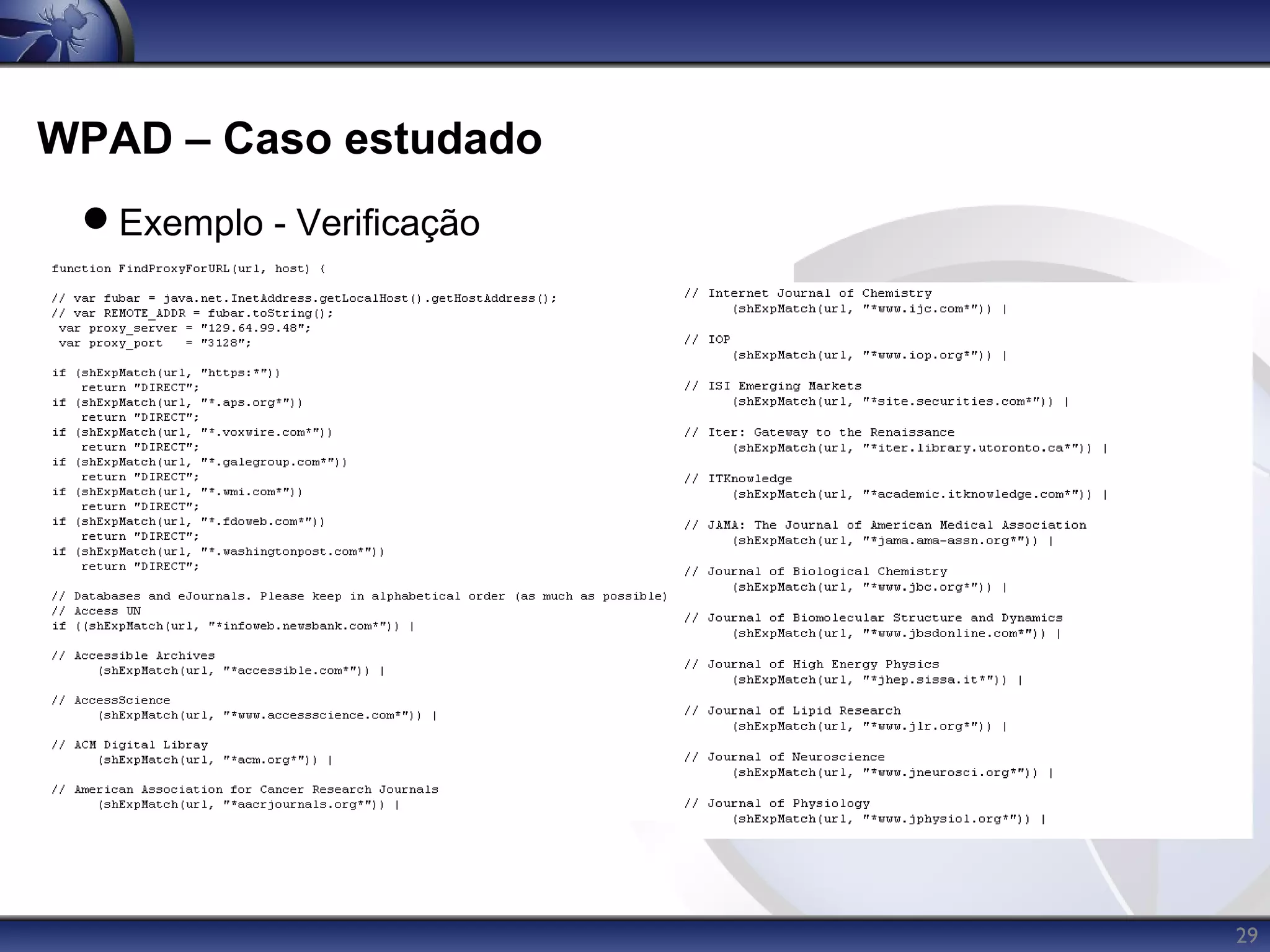

Protocolo usado para descoberta automática de proxy na rede.

O arquivo de configuração contém endereços Intranet inerentemente .

WPAD roda em DHCP Behavior. [DHCPINFORM Query]

Não requer DNS lookup se DHCP emitir os pedidos

DHCP Query through Uniform Resource Locator [URL]

DNS Query through wpad.dat , o arquivo wpad está localizado do

diretório do root.

Função FindProxyForURL()

26](https://image.slidesharecdn.com/owaspbraziladityaksmauro-120801230619-phpapp01/75/OWASP-AppSec-2010-BRAZIL-Information-Extraction-Art-of-Testing-Network-Peripheral-Devices-26-2048.jpg)

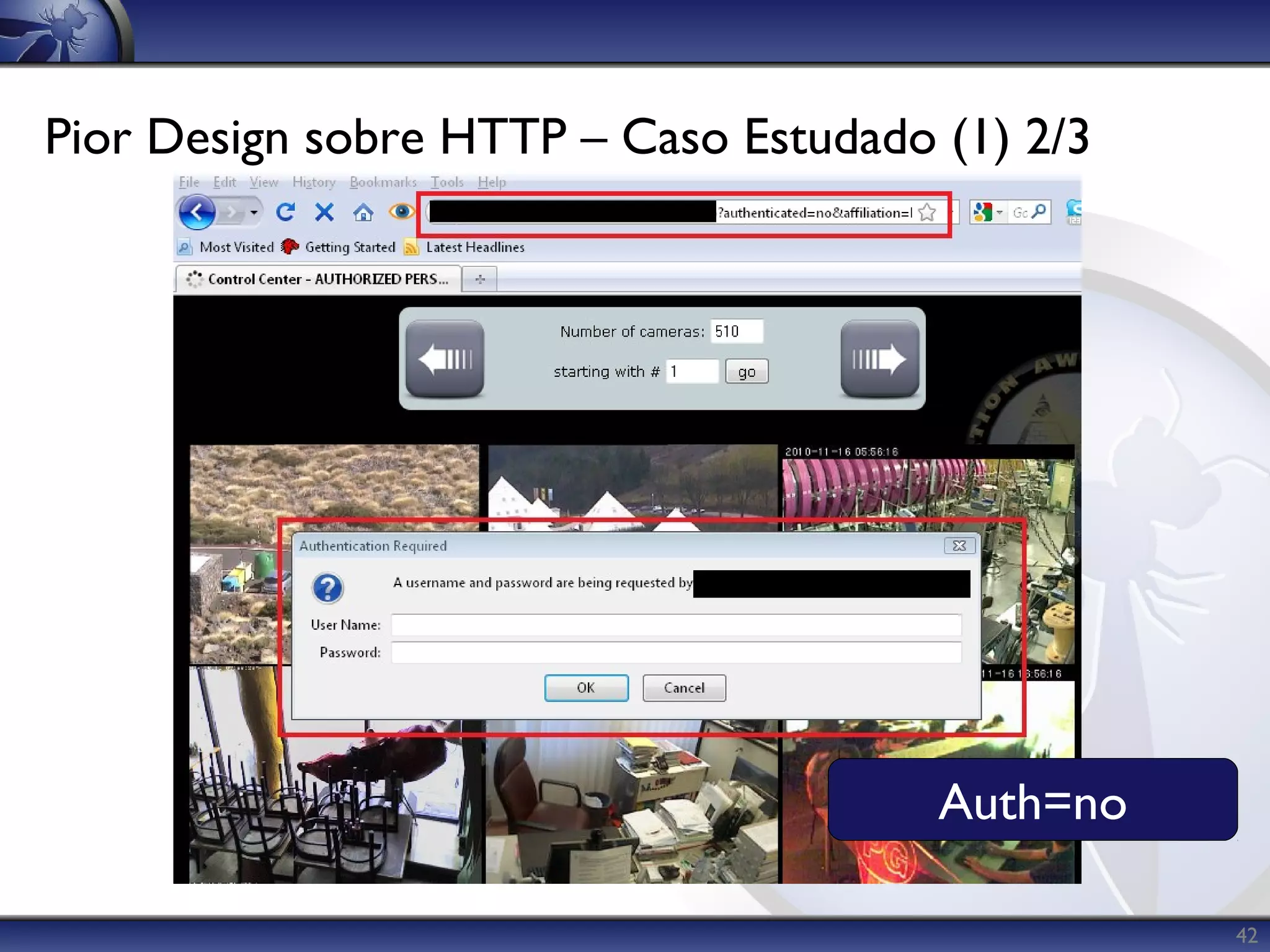

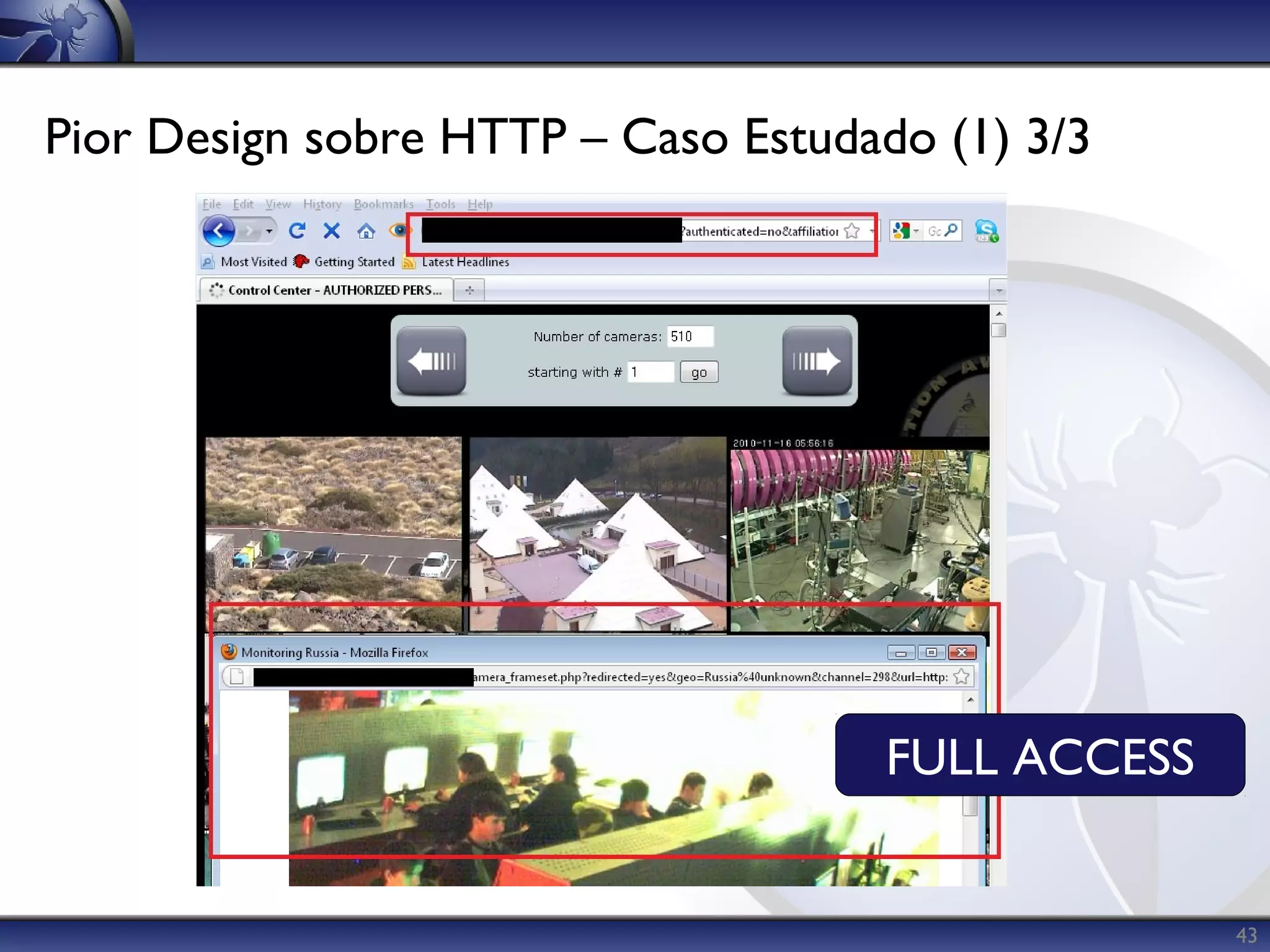

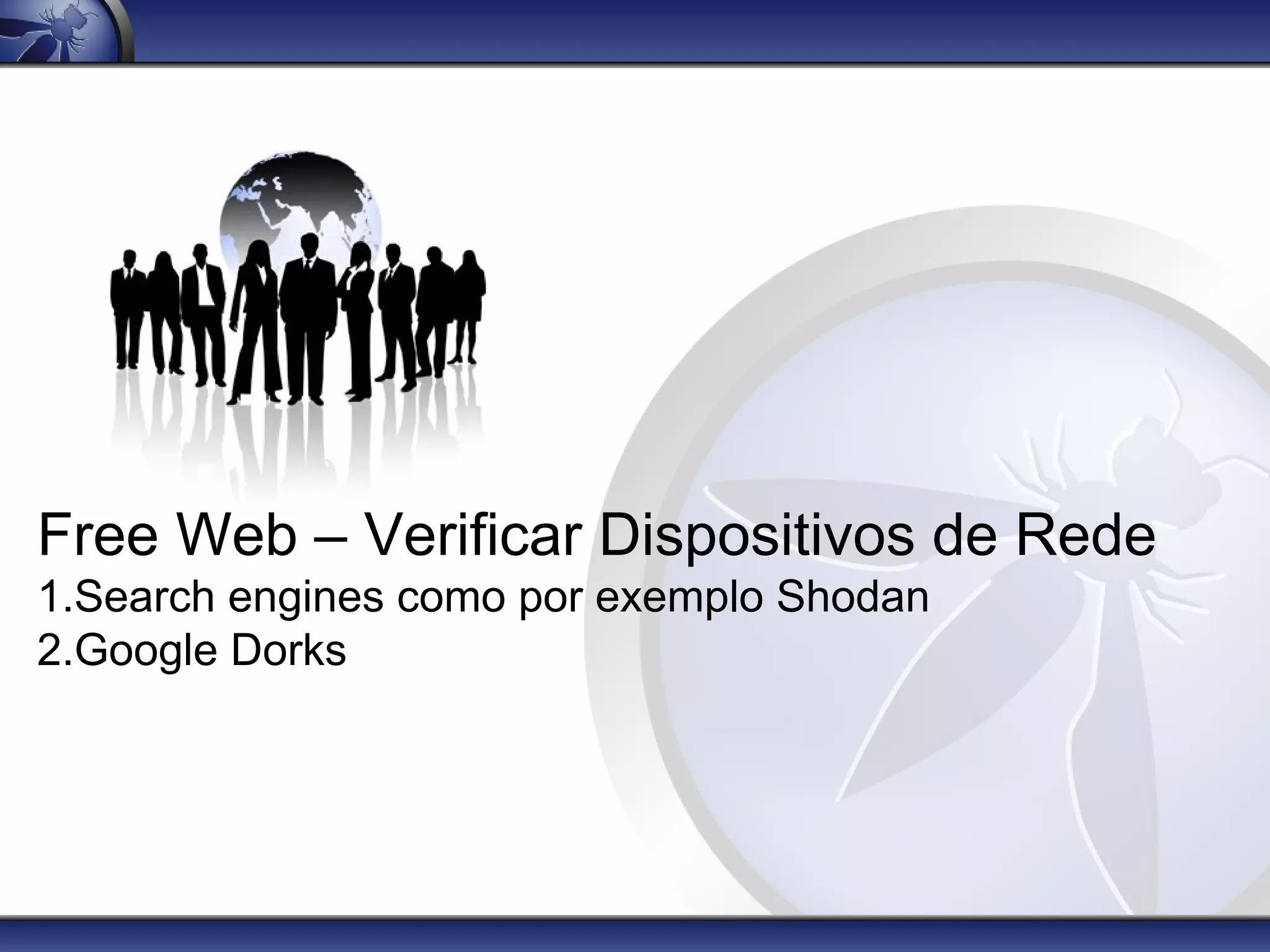

![Pior Design sobre HTTP

Porque ?

• Qualquer coisa está “aberta” na porta 80

• Facilmente rola “Firewall bypass”.

• URL patterns é uma forma crítica de regra

• Sequência de Controle Binário é usado nos dispositivos de rede

• [YES|NO] [0|1] – A maior parte dos dispostivos de rede aceitam

bypass para autenticação

Exemplos:

• http://router.ip/enblUpnp.cgi?enblUpnp=1 | 0

• http://192.168.1.1/application.cgi?authenticated=yes | no

40](https://image.slidesharecdn.com/owaspbraziladityaksmauro-120801230619-phpapp01/75/OWASP-AppSec-2010-BRAZIL-Information-Extraction-Art-of-Testing-Network-Peripheral-Devices-40-2048.jpg)