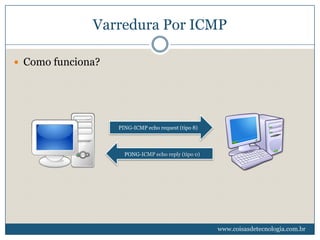

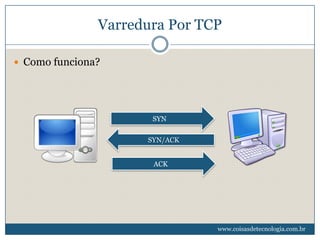

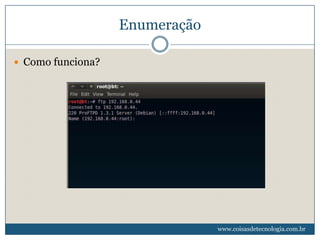

O documento descreve as etapas de um teste de intrusão em redes, incluindo levantamento de informações, varredura, enumeração, ganhando acesso, mantendo acesso e relatório. O objetivo é simular ataques de hackers para avaliar a segurança da rede e identificar vulnerabilidades.