O documento discute testes de penetração (pentest) e fornece as seguintes informações essenciais:

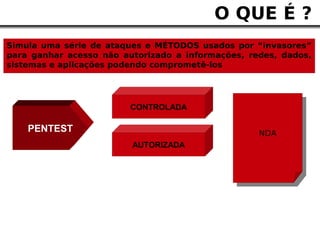

1) Explica o que é um pentest, que simula ataques para testar a segurança de sistemas.

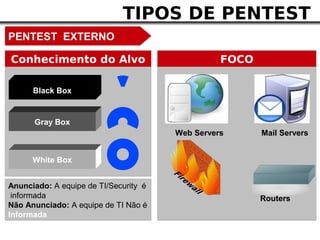

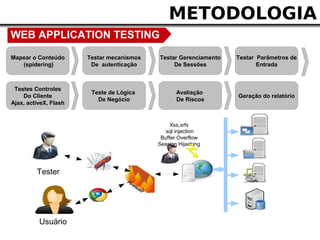

2) Descreve os principais tipos de pentest: externo, interno, de aplicações web e wireless.

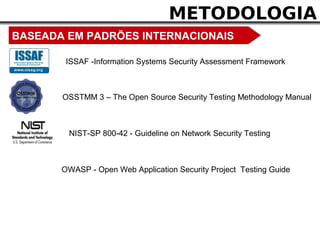

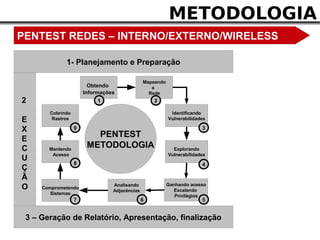

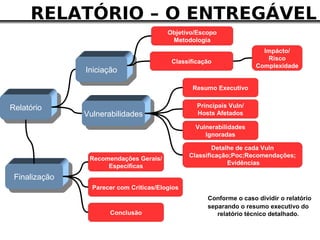

3) Detalha a metodologia de pentest, baseada em padrões internacionais.