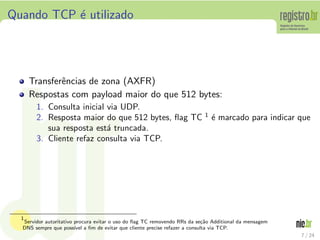

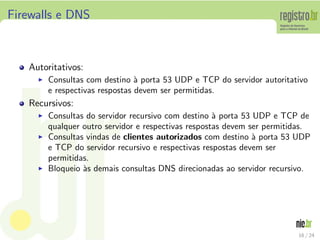

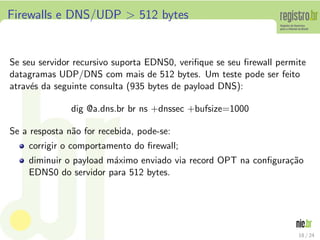

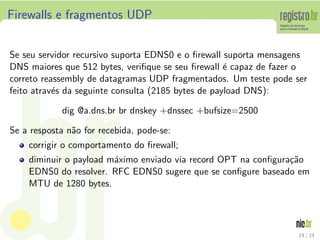

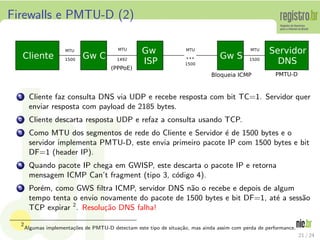

O documento discute como configurar corretamente firewalls e servidores DNS para garantir a qualidade da resolução de nomes. Ele explica como o protocolo DNS original funciona e como a extensão EDNS0 permite payloads maiores. Também discute como permitir tráfego DNS necessário através de firewalls e evitar problemas com fragmentação e PMTU discovery.