1) O documento discute a configuração de servidores DNS utilizando o software BIND.

2) São descritos três tipos básicos de servidores DNS: servidores de cache, escravos e mestres.

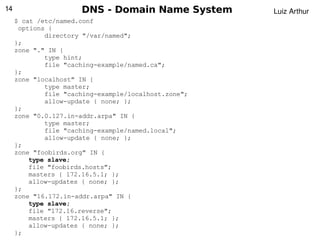

3) O arquivo de configuração principal do BIND é o named.conf, que define parâmetros globais e zonas.

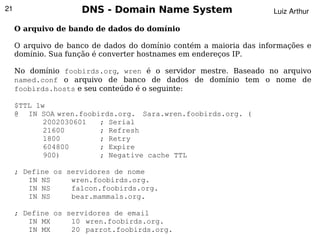

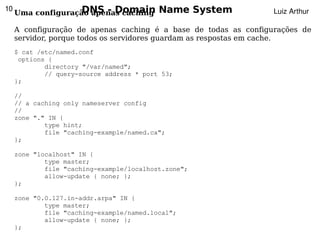

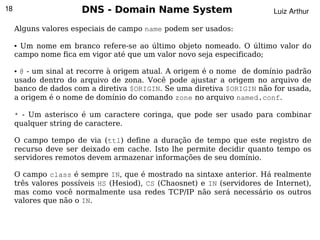

![17 DNS - Domain Name System Luiz Arthur

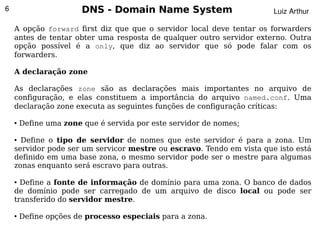

As declarações zone do domínios foobirds.org e 172.16.in-addr.arpa são

quase as mesmas que a declaração zone para o domínio 0.0.127.in-

addr.arpa, e elas funcionam do mesmo modo: as declarações declaram as

zonas, dizem que este é o servidor mestre para estas zonas e identificam os

arquivos que contêm os registros de banco de dados para estas zonas. As

declarações zone novas também têm duas opções notify foi adicionada, de

forma que o servidor enviará mensagens DNS NOTIFY para os servidores

escravos sempre que o arquivo de zona for atualizado allow-update é ajustada

para none para rejeitar atualizações dinâmicas.

Mas a maior diferença da configuração entre o servidor mestre e os demais é

que nós teremos que criar os arquivos (banco de dados) referentes aos arquivos

foobirds.hosts e 172.16.reverse.

Registros de banco de dados do DNS

Os registros de banco de dados usados em um arquivo de zona são chamados

de registros de recurso padrão ou, às vezes, só de RRs. Todos os registros de

recurso têm o mesmo formato básico:

[name] [ttl] IN type data

O campo name identifica o objeto de domínio afitado por este registro. Poderia

ser um host individual ou um domínio inteiro. A menos que o nome seja um

nome de domínio completamente qualificado, é relativo ao domínio atual.](https://image.slidesharecdn.com/dns-bind-090621170445-phpapp02/85/Redes-pratica-DNS-Bind-17-320.jpg)

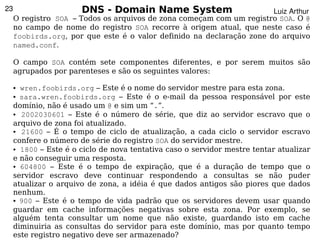

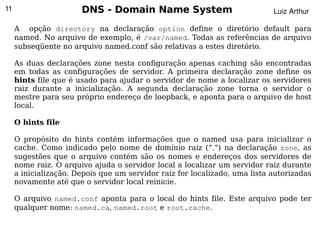

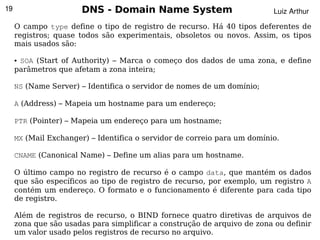

![20 DNS - Domain Name System Luiz Arthur

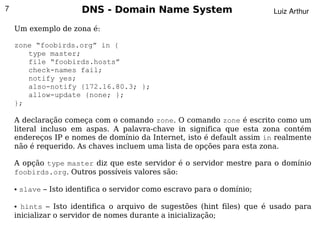

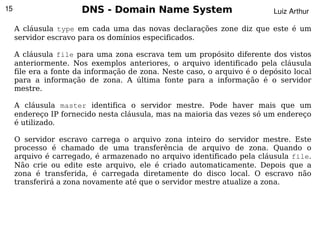

Diretivas de arquivo de zona

As quatro diretivas são divididas uniformemente em duas, que simplificam a

construção de um arquivo de zona, $INCLUDE e $GENERATE; e duas que definem

valores usados pelos registros de recursos $ ORIGIN e $TTL.

A diretiva $TTL – Define a TTL padrão para registros de recurso que não

especificam um tempo explícito para serem considerados válidos. O valor TTL

pode ser especificado com um número em segundos ou como uma combinação

de números e letras (w [semana], d [dia], h [hora], m [minuto] e s [segundo]).

A diretiva $ORIGIN – Ajusta a origem atual, que é o nome de domínio usado para

completar quaisquer nomes de domínio relativo. Por exemplo, a diretiva

$ORIGIN ducks.foobirds.org. muda a origem para ducks.foobirds.org.

Como todos os nomes em um arquivo de zona, o nome de domínio na diretiva

$ORIGIN é relativo à origem atual, a menos que esteja completamente

qualificado. Assim, se a declaração zone define o domínio foobirds.org e o

arquivo de zona contém a diretiva $ORIGIN ducks o efeito é o mesmo como na

diretiva anterior.

A diretiva $INCLUDE – Lê um arquivo externo, e o inclui como parte do arquivo

de zona. O arquivo é incluído no ponto onde a diretiva ocorre. Assim, é possível

dividir um domínio grande em vários arquivos diferentes.](https://image.slidesharecdn.com/dns-bind-090621170445-phpapp02/85/Redes-pratica-DNS-Bind-20-320.jpg)