Este documento fornece uma introdução aos conceitos básicos de resolução de nomes no DNS, incluindo:

1) Como o DNS mapeia nomes de host para endereços IP;

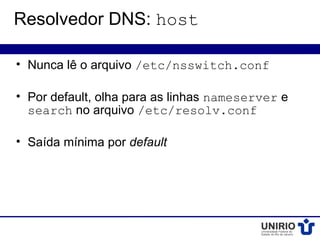

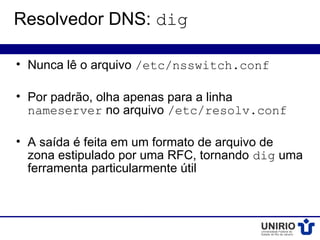

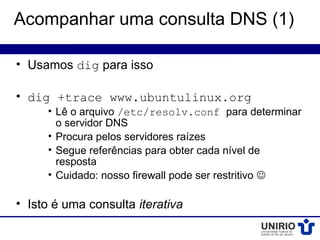

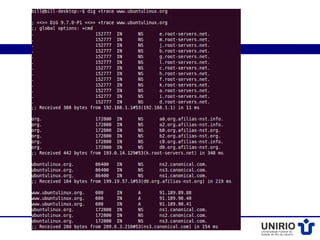

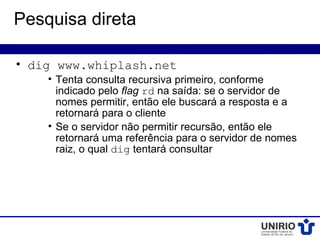

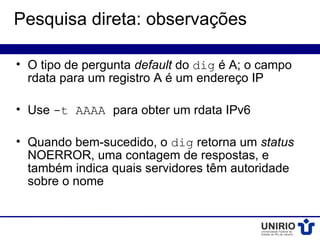

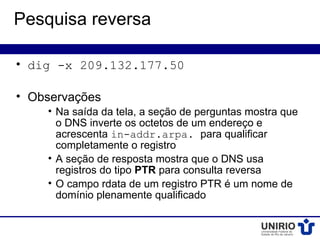

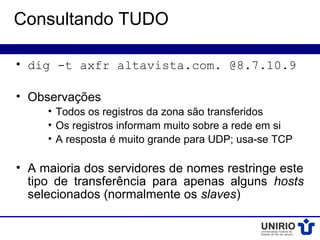

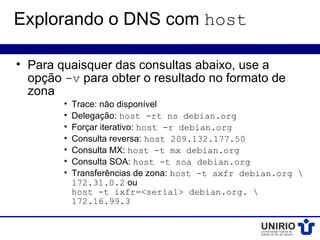

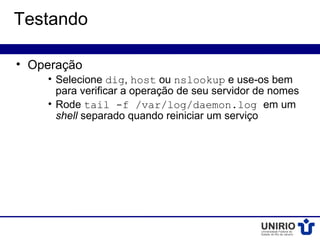

2) Ferramentas como dig e host para consultar o DNS;

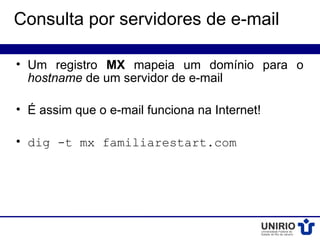

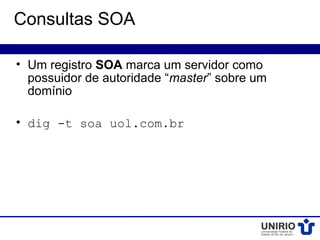

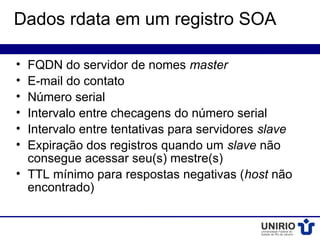

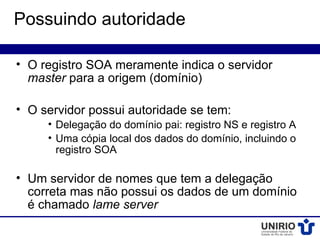

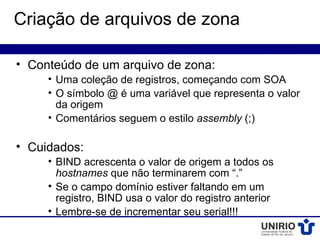

3) Tipos de registros como A, MX, NS e SOA.