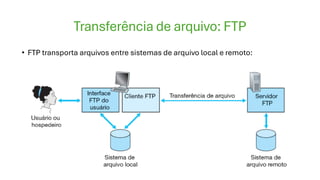

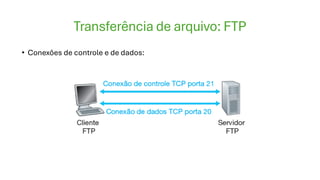

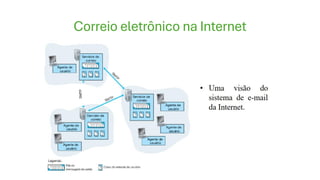

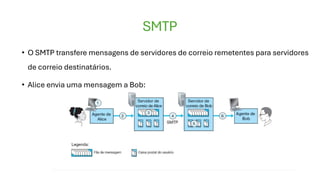

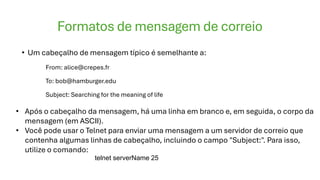

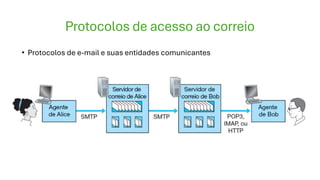

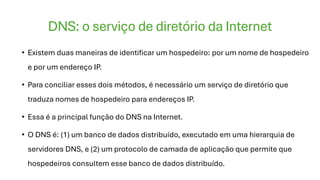

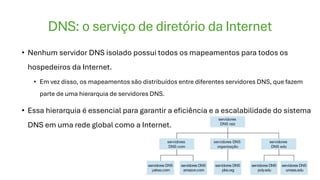

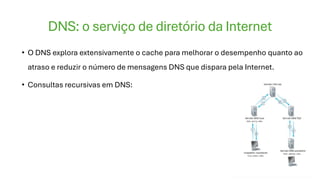

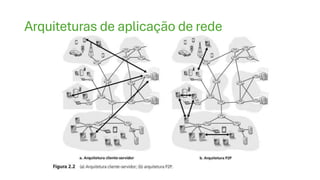

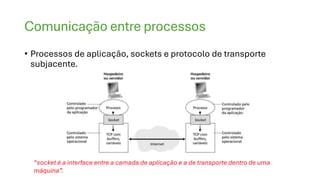

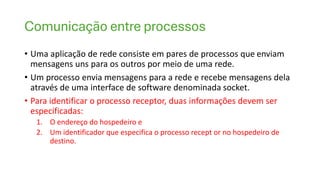

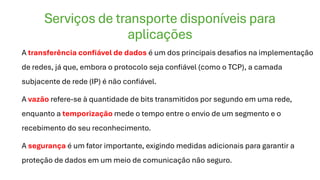

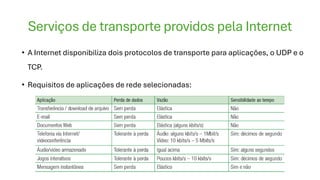

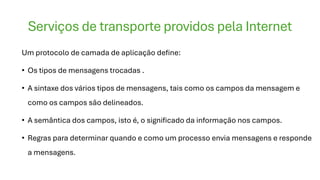

O documento discute arquiteturas de aplicação de rede, abordando modelos como cliente-servidor e P2P, além de detalhar a comunicação entre processos via sockets e protocolos de transporte como TCP e UDP. Também cobre aspectos do HTTP, FTP e SMTP, além do funcionamento do DNS como serviço de diretório da internet. Finalmente, o texto menciona práticas de programação de sockets para criar aplicações de rede.

![A Web e o HTTP

Talvez o que mais atraia a maioria dos usuários da Web é que ela funciona por

demanda.

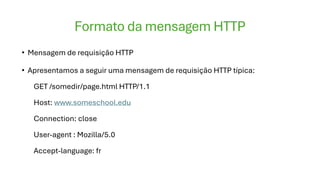

O HTTP — Protocolo de Transferência de Hipertexto (HyperTextTransfer Protocol) —, o

protocolo da camada de aplicação da Web, está no coração da Web e é definido no

[RFC 1945] e no [RFC 2616].

O HTTP é executado em dois programas:

• Um cliente e

• Outro servidor.](https://image.slidesharecdn.com/02-redes-241013200734-9070252b/85/02-Redesssssssssssssssssssssssssssssss-pdf-12-320.jpg)

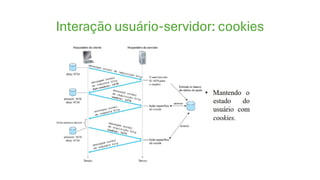

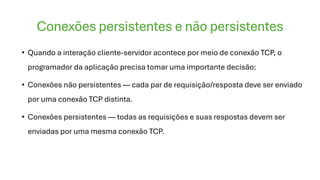

![Interação usuário-servidor: cookies

• Cookies, definidos na [RFC 6265], permitem que sites monitorem seus usuários.

• A tecnologia dos cookies possui quatro componentes:

1. Uma linha de cabeçalho de cookie na mensagem de resposta HTTP.

2. Uma linha de cabeçalho de cookie na mensagem de requisição HTTP.

3. Um arquivo de cookie mantido no sistema final do usuário e gerenciado pelo

navegador do usuário.

4. Um banco de dados de apoio no site.](https://image.slidesharecdn.com/02-redes-241013200734-9070252b/85/02-Redesssssssssssssssssssssssssssssss-pdf-19-320.jpg)