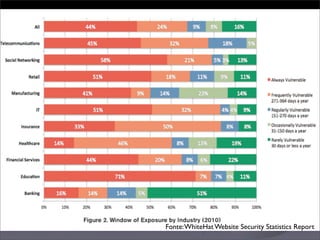

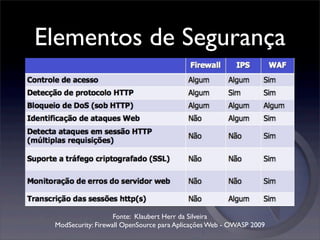

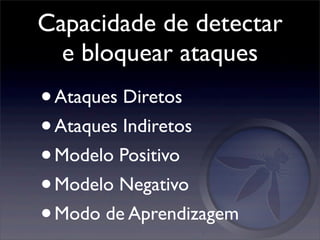

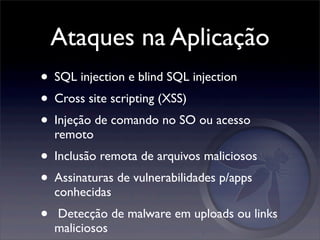

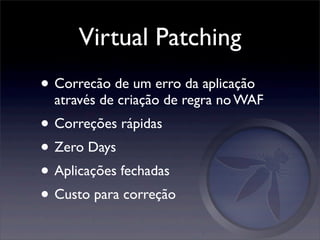

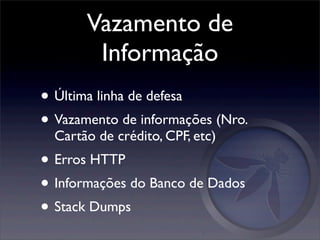

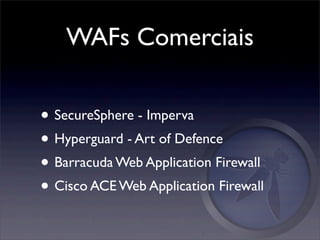

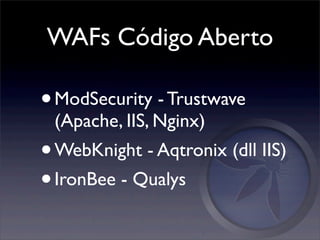

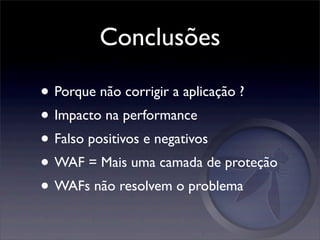

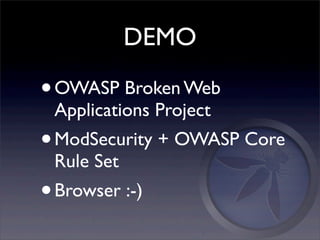

O documento discute a importância dos firewalls de aplicação web (WAFs) na proteção de aplicações contra diversos tipos de ataques, como SQL injection e XSS. Ele destaca o papel do ModSecurity como uma solução de código aberto, além de mencionar políticas de segurança, vulnerabilidades e a necessidade de uma camada extra de proteção. Referências e exemplos de implementações comerciais e open-source de WAFs são igualmente apresentados.