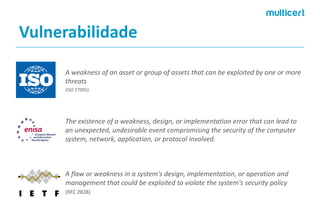

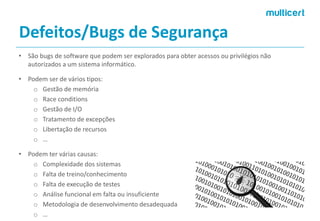

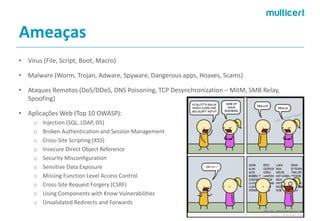

O documento aborda vulnerabilidades, defeitos de segurança e ameaças em sistemas digitais, destacando a importância da prevenção e mitigação através de processos, ferramentas e formação adequada. Salienta que as pessoas desempenham um papel crucial tanto como um risco quanto como uma defesa contra ataques de engenharia social. Recursos como o OWASP e CERT são apresentados como ferramentas úteis para segurança digital.