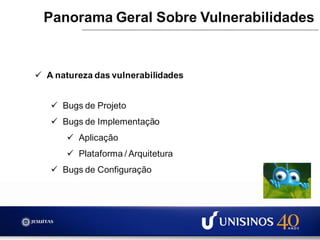

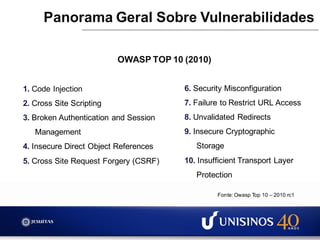

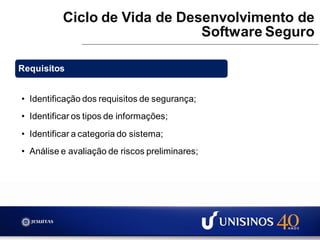

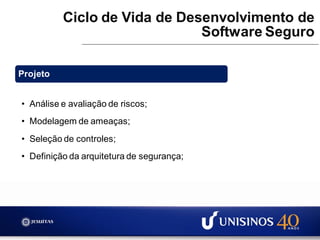

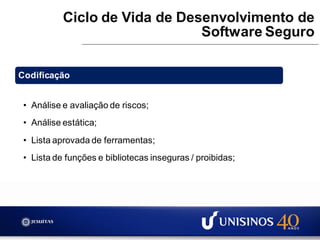

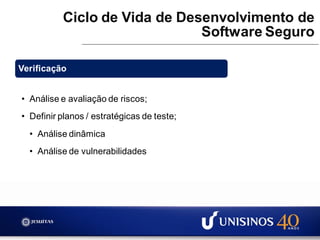

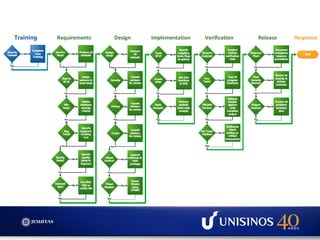

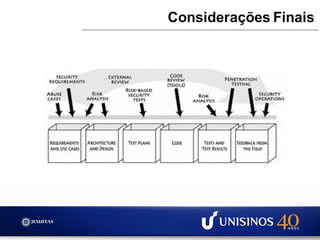

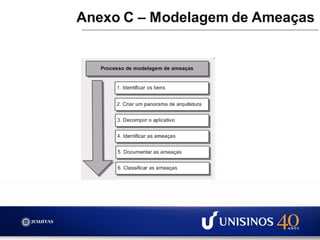

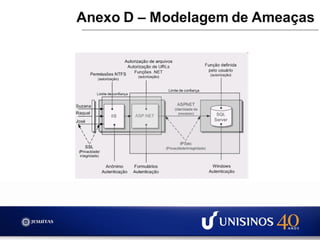

O documento discute a integração da segurança ao processo de desenvolvimento de software. Apresenta o ciclo de vida de desenvolvimento seguro, que incorpora práticas de segurança em cada etapa, como análise de riscos e testes de vulnerabilidades. Também discute mitos e fatos sobre segurança e lista as 10 vulnerabilidades mais críticas. Defende que quanto mais cedo a segurança for incorporada, menores serão os riscos de incidentes.