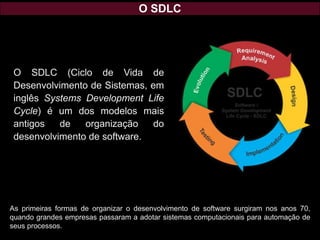

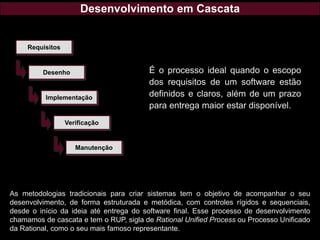

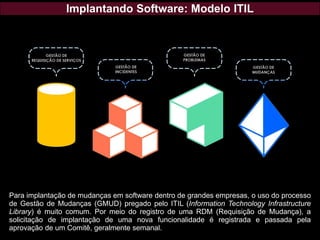

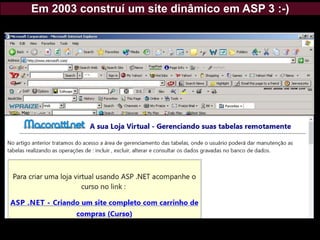

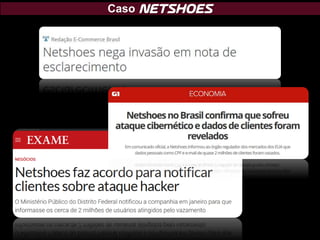

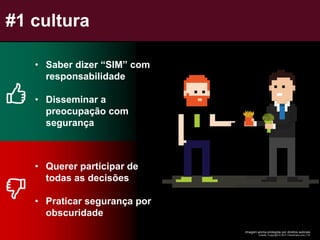

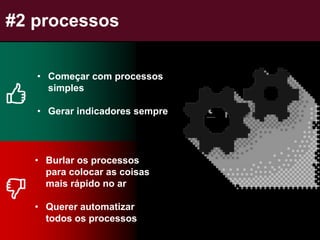

Bruno Dantas é um arquiteto de segurança de software com 17 anos de experiência em TI e 8 anos trabalhando na indústria financeira. Ele apresenta alguns módulos sobre DevOps, segurança de software e DevSecOps, incluindo como desenvolvemos sistemas no passado, inspirações do Vale do Silício, por que a segurança é importante e como integrar segurança no DevOps.