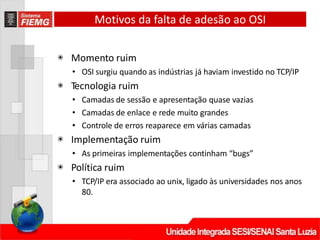

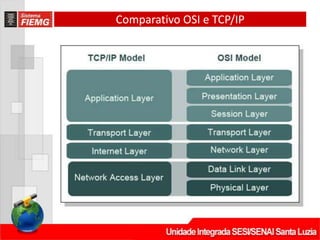

1) O documento discute os modelos OSI e TCP/IP, comparando suas camadas e protocolos.

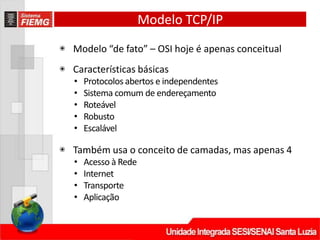

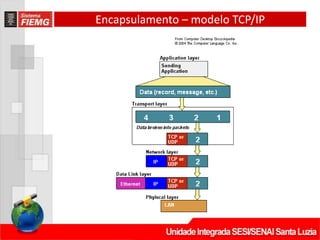

2) TCP/IP é o modelo de fato usado na Internet, com quatro camadas principais: acesso à rede, internet, transporte e aplicação.

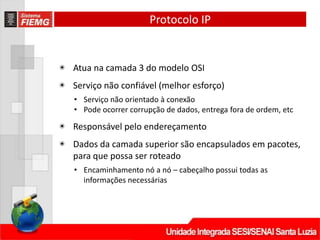

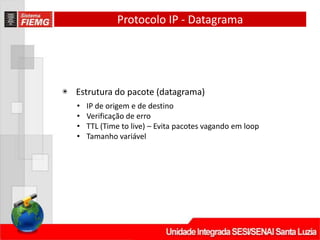

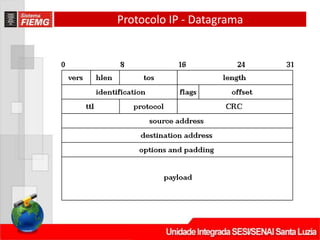

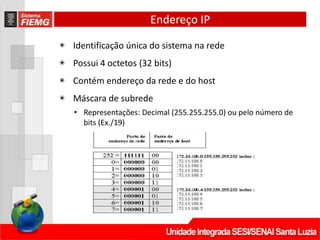

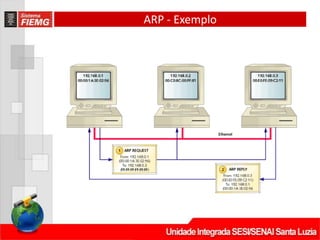

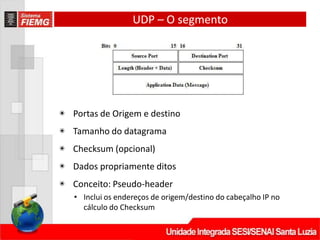

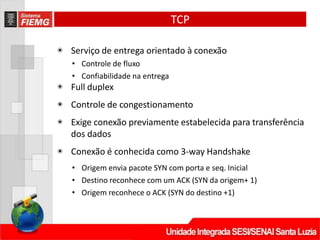

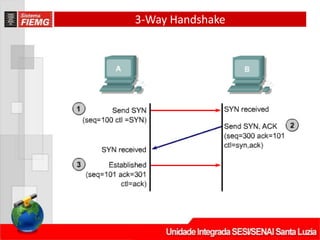

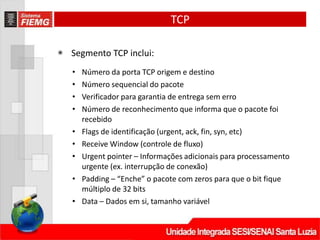

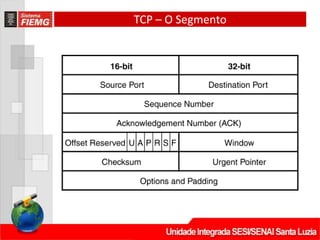

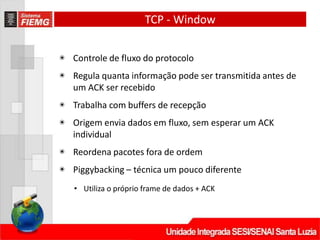

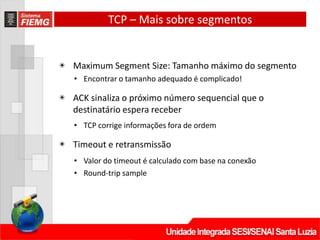

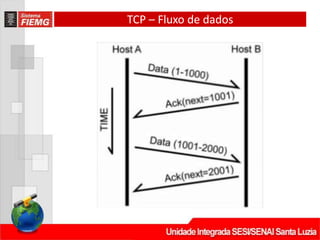

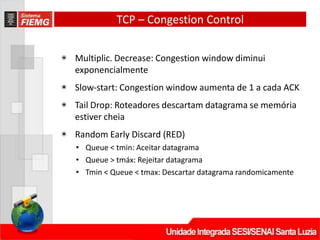

3) Os protocolos IP, TCP e UDP atuam nas camadas internet e transporte, sendo responsáveis pelo endereçamento, roteamento, controle de fluxo e entrega confiável ou não confiável de dados.