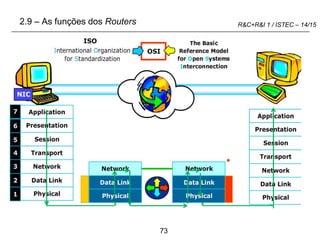

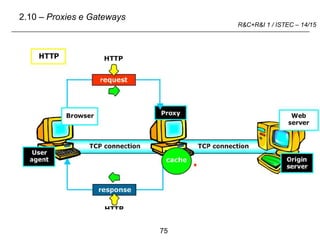

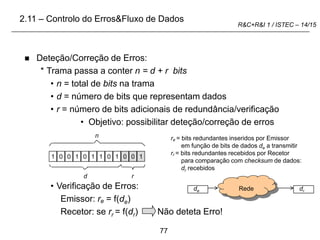

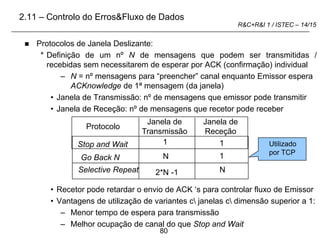

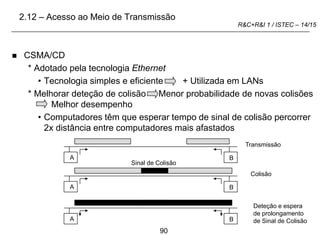

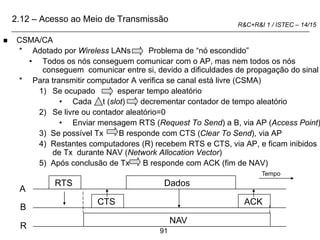

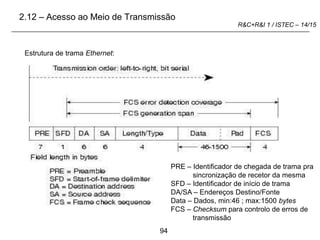

1) O documento discute vários tópicos relacionados a redes de computadores, incluindo funções de roteadores, proxies, gateways, detecção e correção de erros, controle de fluxo, protocolos de transmissão de dados, técnicas de acesso ao meio compartilhado e os protocolos Ethernet, ALOHA, CSMA, CSMA/CD e CSMA/CA.

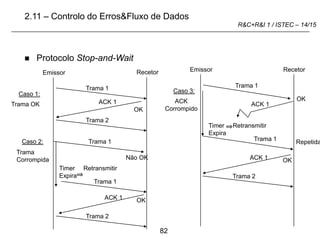

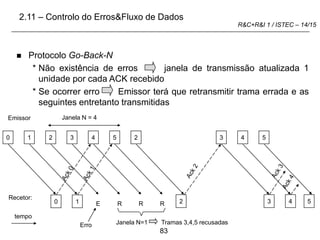

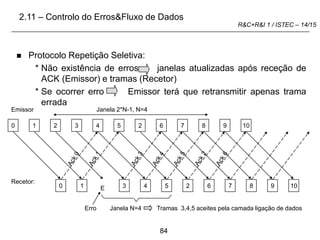

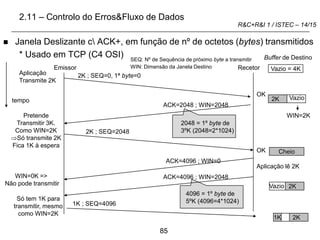

2) É descrito o funcionamento de protocolos como Stop-and-Wait, Go-Back-N e Repetição Seletiva para retransmissão de dados errados