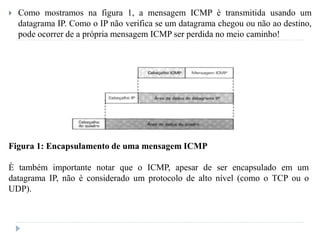

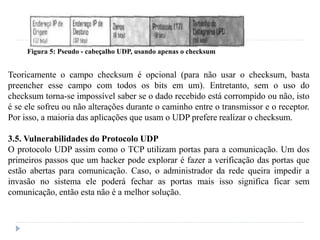

O documento descreve os protocolos de camada de transporte ICMP, UDP e TCP. O ICMP é usado para enviar mensagens de controle e erros na camada de rede. O UDP é um protocolo não orientado a conexão que prioriza a velocidade em detrimento da confiabilidade. O TCP é orientado a conexão e garante a entrega confiável e na ordem correta dos dados.